Tổng hợp vụ tấn công 402Bridge: Những trường hợp bị đánh cắp do rò rỉ private key khác là gì?

Đặng Thông, Jinse Finance

Vào ngày 28 tháng 10 năm 2025, cộng đồng Trung Quốc của GoPlus đã phát đi cảnh báo an ninh: giao thức cross-chain x402 @402bridge nghi ngờ bị tấn công, tài sản USDC của hơn 200 người dùng đã bị thiệt hại.

Bài viết này tổng hợp lại sự kiện bị tấn công của giao thức cross-chain 402Bridge cùng phản ứng của phía chính thức và nhiều bên khác, phân tích nguyên nhân bị tấn công, cũng như các trường hợp khác do rò rỉ private key dẫn đến hacker tấn công.

1. Khôi phục sự kiện bị tấn công và phản ứng của 402Bridge cùng nhiều bên

Vào rạng sáng, tài khoản X chính thức của 402Bridge đã đăng bài: Theo phản hồi từ cộng đồng, đã xảy ra một vụ trộm token. Đội ngũ kỹ thuật của chúng tôi hiện đang điều tra toàn bộ quá trình. Khuyến nghị tất cả người dùng ngay lập tức hủy bỏ tất cả các ủy quyền hiện có và chuyển tài sản ra khỏi ví càng sớm càng tốt.

Sau đó, phía chính thức tiếp tục đăng bài: Cơ chế x402 yêu cầu người dùng ký hoặc phê duyệt giao dịch qua giao diện Web, sau đó gửi đến máy chủ backend. Máy chủ backend sẽ rút tiền và thực hiện mint, cuối cùng trả kết quả về cho người dùng. Khi chúng tôi tham gia, chúng tôi cần lưu trữ private key trên máy chủ để gọi phương thức hợp đồng. Bước này có thể làm lộ quyền quản trị, vì private key quản trị đã được kết nối với Internet ở giai đoạn này, từ đó có thể dẫn đến rò rỉ quyền hạn. Nếu hacker lấy được private key, họ có thể chiếm quyền và phân bổ lại tài sản người dùng để thực hiện tấn công. Chúng tôi vẫn đang điều tra chi tiết cụ thể của cuộc tấn công.

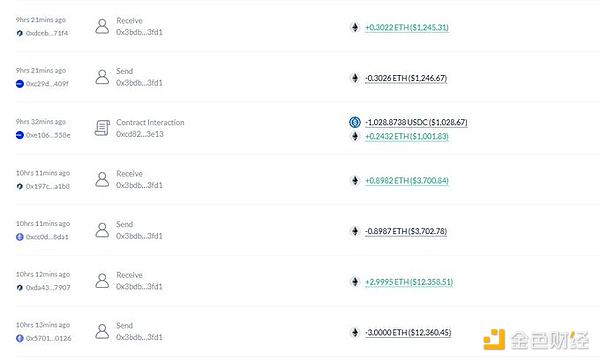

Hai giờ trước, phía chính thức cho biết: Do rò rỉ private key lần này, hơn mười ví thử nghiệm và ví chính của đội ngũ cũng đã bị xâm nhập (như hình dưới). Chúng tôi đã lập tức báo cáo sự việc này với cơ quan thực thi pháp luật và sẽ cập nhật tiến triển mới nhất cho cộng đồng kịp thời.

Cộng đồng Trung Quốc của GoPlus đã khôi phục lại sự kiện bị tấn công lần này:

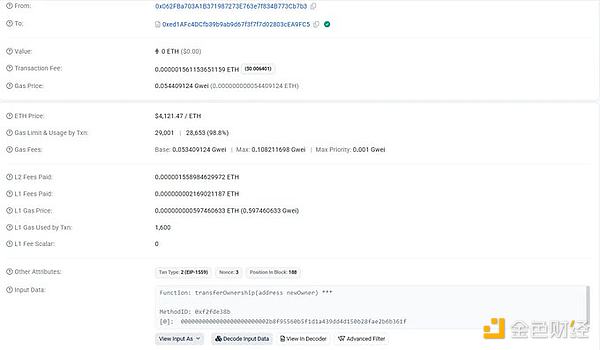

Creator của hợp đồng 0xed1AFc4DCfb39b9ab9d67f3f7f7d02803cEA9FC5 đã chuyển Owner cho 0x2b8F95560b5f1d1a439dd4d150b28FAE2B6B361F, sau đó Owner mới đã gọi phương thức transferUserToken trong hợp đồng để chuyển toàn bộ số USDC còn lại của các ví người dùng đã ủy quyền.

Trước khi mint cần phải ủy quyền USDC cho hợp đồng @402bridge, dẫn đến hơn 200 người dùng bị chuyển hết số USDC còn lại do đã ủy quyền quá nhiều, 0x2b8F95560b5f1d1a439dd4d150b28FAE2B6B361F đã chuyển tổng cộng 17.693 USDC của người dùng, sau đó đổi USDC sang ETH rồi thực hiện nhiều giao dịch cross-chain để chuyển sang Arbitrum.

Khuyến nghị an ninh của GoPlus:

1. Người dùng đã từng tham gia dự án này, vui lòng nhanh chóng hủy bỏ ủy quyền liên quan (0xed1AFc4DCfb39b9ab9d67f3f7f7d02803cEA9FC5);

2. Trước khi ủy quyền, hãy kiểm tra xem địa chỉ ủy quyền có phải là địa chỉ chính thức của dự án tương tác hay không;

3. Chỉ ủy quyền số lượng cần thiết, tuyệt đối không ủy quyền vô hạn;

4. Thường xuyên kiểm tra các ủy quyền, hủy bỏ các ủy quyền không cần thiết.

Người dùng X @EamonSol đăng bài chỉ ra: Hiện nay rất nhiều x402 thực chất là triển khai một dịch vụ, dịch vụ này sẽ chuyển tiếp các tương tác on-chain đến máy chủ của dự án, sau đó phía dự án mới tương tác với on-chain để phát token. Trong quá trình này chắc chắn phải lưu private key của hợp đồng on-chain trên máy chủ, một khi máy chủ của dự án bị tấn công, thì toàn bộ địa chỉ liên quan đến hợp đồng đều sẽ gặp rủi ro.

Người dùng X @fenzlabs chỉ ra: Vụ việc này cho thấy sự nguy hiểm của việc phê duyệt token không giới hạn. Ví và AI agent cần có các giới hạn nghiêm ngặt hơn và giám sát tốt hơn để ngăn chặn những vụ trộm xảy ra nhanh chóng như vậy. Tuyệt đối không mù quáng tin tưởng hợp đồng mới — hãy kiểm tra kỹ trước khi ký!

2. Nguyên nhân bị tấn công

Theo phân tích của SlowMist YuXian, vụ tấn công dự án cross-chain bridge 402Bridge bắt nguồn từ việc rò rỉ private key, không loại trừ khả năng do người nội bộ thực hiện. Tên miền 402bridge.fun chỉ được đăng ký hai ngày đã ngừng hoạt động, hiện tại số tiền bị đánh cắp chưa có biến động tiếp theo. Đây là sự kiện an ninh công khai đầu tiên liên quan đến dịch vụ của giao thức 402, SlowMist YuXian cho biết sự kiện này không phải là hành vi ác ý tập thể của dự án.

"Không phải hành vi ác ý tập thể của dự án" có nghĩa là cuộc tấn công có khả năng xuất phát từ việc kiểm soát an ninh nội bộ thất bại hoặc hacker bên ngoài xâm nhập chính xác, chứ không phải do dự án cố tình lừa đảo.

3. Những trường hợp nào khác bị rò rỉ private key dẫn đến hacker tấn công

1. Nomad

Tháng 8 năm 2022, Nomad Bridge bị hacker tấn công, gần như toàn bộ 200 triệu USD của cross-chain bridge này đã bị đánh cắp. Sau khi bị tấn công, Moonbeam đã ngăn chặn bất kỳ ai giao dịch hoặc tương tác với smart contract. Nguyên nhân cốt lõi của vụ tấn công là do cơ chế xác thực hợp đồng sai, dẫn đến private key hoặc logic chữ ký quyền hạn bị giả mạo dễ dàng.

2. Ankr

Tháng 12 năm 2022, private key node của Ankr bị rò rỉ, kẻ tấn công đã giả mạo hợp đồng và mint vô hạn token aBNBc, gây thiệt hại khoảng 5 triệu USD. Biện pháp ứng phó của Ankr: khôi phục an ninh và hợp tác với DEX để dừng giao dịch; xây dựng và thực hiện kế hoạch bồi thường toàn diện cho cộng đồng; xác định nguyên nhân tấn công là do cựu nhân viên. Ankr chính thức xác nhận nguyên nhân bị hacker tấn công là do “key triển khai bị đánh cắp”.

3. Platypus Finance

Tháng 2 năm 2023, kẻ tấn công lợi dụng lỗ hổng private key quản trị để tấn công pool stablecoin, đánh cắp khoảng 9 triệu USD USDC. Đội ngũ sau đó đã thu hồi được một phần tài sản, đồng thời cho biết “private key phát triển có thể đã bị xâm nhập từ bên ngoài”.

4. Multichain

Tháng 7 năm 2023, thành viên chủ chốt của đội ngũ Multichain “mất liên lạc”, private key kiểm soát dự án nghi ngờ chỉ do một người nắm giữ. Sau đó khoảng 126 triệu USD tài sản đã bị chuyển đi, trở thành một trong những vụ tấn công quyền hạn lớn nhất trong lịch sử cross-chain bridge.

5. Exactly Protocol

Tháng 4 năm 2024, kẻ tấn công lợi dụng private key triển khai bị rò rỉ từ máy chủ frontend để thay thế hợp đồng, đánh cắp khoảng 7,3 triệu USD. Sự kiện này đã phơi bày vấn đề phổ biến của ngành về bảo mật lưu trữ private key và quy trình DevOps yếu kém.

6.UXLINK

Tháng 9 năm 2025, hệ thống của công ty an ninh Cyvers phát hiện giao dịch đáng ngờ liên quan đến UXLINK trị giá 11,3 triệu USD, cuối cùng xác nhận đã bị đánh cắp. SlowMist YuXian chỉ ra: rất có khả năng một số private key multi-sign Safe liên quan đến UXLINK đã bị rò rỉ. Việc UXLINK bị đánh cắp đã khiến giá token UXLINK giảm hơn 70%.

Tuyên bố miễn trừ trách nhiệm: Mọi thông tin trong bài viết đều thể hiện quan điểm của tác giả và không liên quan đến nền tảng. Bài viết này không nhằm mục đích tham khảo để đưa ra quyết định đầu tư.

Bạn cũng có thể thích

"Nạn nhân lớn nhất của vụ sập DeFi" thiệt hại hơn 100 triệu USD, hiện vẫn chưa thể rút được tiền

Chúng ta còn có thể tin tưởng vào DeFi không?

Bitcoin báo hiệu sự đảo chiều tăng giá khi 'nhu cầu rõ ràng' đạt mức cao nhất trong bốn tháng

Các holder Ethereum đã trở lại có lãi khi giá ETH chuẩn bị bứt phá lên 4.000 đô la

Ví tiền điện tử của bạn là hộ chiếu kỹ thuật số của bạn