Como o pool de mineração LuBian foi roubado de quase 130 mil bitcoins em 2020?

O uso de geradores de números pseudoaleatórios fáceis de prever resultou em colisões de chaves privadas, e o "culpado" pode ser o próprio governo dos Estados Unidos.

O uso de geradores de números pseudoaleatórios previsíveis levou à colisão de chaves privadas, e o "culpado" pode ser o governo dos Estados Unidos.

Título original: "Relatório de Análise Técnica da Rastreabilidade do Ataque Hacker ao LuBian Mining Pool e Roubo de Grande Quantidade de Bitcoin"

Autor: Wukong

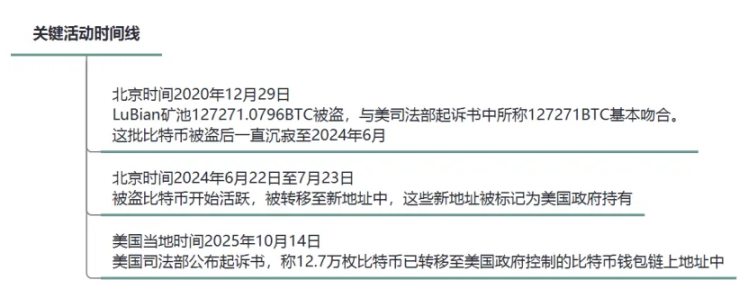

Em 29 de dezembro de 2020, o LuBian mining pool sofreu um grande ataque hacker, resultando no roubo de um total de 127.272,06953176 bitcoins (avaliados em cerca de 3,5 bilhões de dólares na época, atualmente avaliados em 15 bilhões de dólares) pelo atacante. O detentor desses bitcoins era Chen Zhi, presidente do Prince Group do Camboja. Após o ataque, Chen Zhi e seu Prince Group publicaram várias mensagens na blockchain no início de 2021 e em julho de 2022, apelando ao hacker para devolver os bitcoins roubados e oferecendo pagar um resgate, mas não receberam resposta. Curiosamente, após o roubo, esses bitcoins permaneceram inativos nos endereços de carteira controlados pelo atacante por quatro anos, praticamente sem movimentação, o que não condiz com o comportamento típico de hackers que buscam lucro imediato, parecendo mais uma operação precisa conduzida por um "grupo hacker de nível estatal". Somente em junho de 2024, esses bitcoins roubados foram transferidos para novos endereços de carteira bitcoin, permanecendo inativos até o momento.

Em 14 de outubro de 2025, o Departamento de Justiça dos EUA anunciou acusações criminais contra Chen Zhi e declarou a apreensão de 127.000 bitcoins pertencentes a Chen Zhi e ao Prince Group. Diversas evidências indicam que os bitcoins confiscados pelo governo dos EUA são exatamente os bitcoins do LuBian mining pool roubados em 2020 por meio de técnicas hackers. Ou seja, o governo dos EUA pode ter roubado os 127.000 bitcoins de Chen Zhi já em 2020 usando métodos hackers, caracterizando um típico caso de "black eats black" conduzido por um grupo hacker estatal. Este relatório, sob uma perspectiva técnica, faz uma análise aprofundada dos detalhes técnicos do incidente, focando na origem do roubo desses bitcoins, reconstruindo a linha do tempo completa do ataque e avaliando os mecanismos de segurança do bitcoin, com o objetivo de fornecer valiosos insights de segurança para a indústria de criptomoedas e seus usuários.

Contexto do Incidente

O LuBian mining pool foi fundado no início de 2020 e rapidamente se destacou como um pool de mineração de bitcoin, tendo como principais bases operacionais a China e o Irã. Em dezembro de 2020, o LuBian mining pool sofreu um ataque hacker em larga escala, resultando no roubo de mais de 90% de seus bitcoins. O total roubado foi de 127.272,06953176 BTC, valor que coincide com os 127.271 BTC mencionados na acusação do Departamento de Justiça dos EUA.

O modelo operacional do LuBian mining pool incluía o armazenamento e distribuição centralizada das recompensas de mineração. Os bitcoins do pool não eram armazenados em exchanges centralizadas reguladas, mas sim em carteiras não custodiais. Do ponto de vista técnico, carteiras não custodiais (também chamadas de cold wallets ou hardware wallets) são consideradas o refúgio final dos ativos cripto, pois, ao contrário das contas em exchanges, não podem ser congeladas por ordem judicial e funcionam como um cofre bancário pessoal, cuja chave (chave privada) está apenas nas mãos do detentor.

O bitcoin, como criptomoeda, utiliza endereços on-chain para identificar a posse e o fluxo dos ativos. Quem detém a chave privada de um endereço on-chain tem controle total sobre os bitcoins ali armazenados. De acordo com relatórios de empresas de análise on-chain, os bitcoins de Chen Zhi controlados pelo governo dos EUA coincidem fortemente com o ataque hacker ao LuBian mining pool. Os registros on-chain mostram que, em 29 de dezembro de 2020 (horário GMT+8), o endereço principal do LuBian sofreu uma transferência anormal de 127.272,06953176 BTC, valor que coincide com os 127.271 BTC mencionados na acusação do Departamento de Justiça dos EUA. Após essa transferência, os bitcoins permaneceram inativos até junho de 2024. Entre 22 de junho e 23 de julho de 2024 (GMT+8), esses bitcoins foram novamente transferidos para novos endereços, permanecendo inativos desde então. A plataforma de rastreamento blockchain ARKHAM já marcou esses endereços finais como pertencentes ao governo dos EUA. Até o momento, o governo dos EUA não revelou como obteve as chaves privadas dos endereços de Chen Zhi.

Figura 1: Linha do tempo das atividades-chave

Análise da Cadeia de Ataque

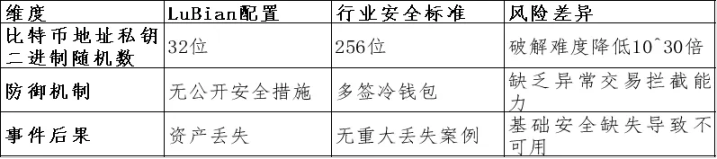

É de conhecimento geral que, no mundo blockchain, a aleatoriedade é a base da segurança criptográfica. O bitcoin utiliza criptografia assimétrica, e a chave privada é uma sequência de 256 bits gerada aleatoriamente, tornando a quebra praticamente impossível (2^256 tentativas). No entanto, se essa chave privada de 256 bits não for totalmente aleatória — por exemplo, se apenas 32 bits forem aleatórios e os outros 224 bits seguirem um padrão previsível — a força da chave é drasticamente reduzida, podendo ser quebrada com apenas 2^32 (cerca de 4,29 bilhões) tentativas. Por exemplo, em setembro de 2022, a market maker britânica Wintermute perdeu 160 milhões de dólares devido a uma vulnerabilidade semelhante de pseudoaleatoriedade.

Em agosto de 2023, a equipe de pesquisa de segurança internacional MilkSad divulgou pela primeira vez a existência de uma vulnerabilidade de gerador de números pseudoaleatórios (PRNG) em uma ferramenta de geração de chaves de terceiros, recebendo o número CVE-2023-39910. No relatório, mencionaram que o LuBian mining pool apresentava vulnerabilidade semelhante, incluindo todos os 25 endereços de bitcoin citados na acusação do Departamento de Justiça dos EUA.

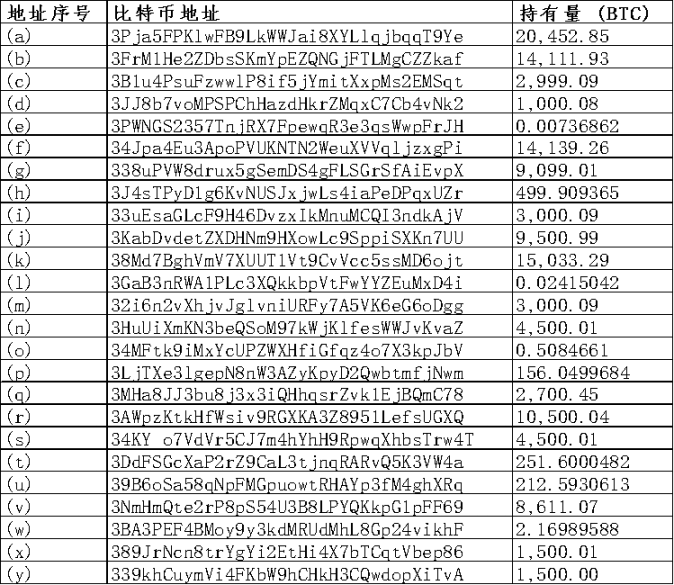

Figura 2: Lista dos 25 endereços de carteira bitcoin na acusação do Departamento de Justiça dos EUA

Como sistema de carteira não custodial, o LuBian mining pool dependia de um algoritmo personalizado para geração de chaves privadas, que não seguia o padrão recomendado de 256 bits de aleatoriedade, mas sim apenas 32 bits, apresentando uma falha fatal: dependia do gerador de números pseudoaleatórios Mersenne Twister (MT19937-32), que utiliza apenas um inteiro de 4 bytes como semente, facilmente exaustível nos computadores modernos. Matematicamente, a probabilidade de quebra é de 1/2^32; por exemplo, se um script de ataque testar 10^6 chaves por segundo, a quebra levaria cerca de 4.200 segundos (aproximadamente 1,17 horas). Ferramentas otimizadas como Hashcat ou scripts personalizados podem acelerar ainda mais o processo. O atacante explorou essa vulnerabilidade para roubar os bitcoins do LuBian mining pool.

Figura 3: Tabela comparativa entre o LuBian mining pool e padrões de segurança do setor

Após rastreamento técnico, a linha do tempo completa do ataque hacker ao LuBian mining pool e detalhes relacionados são os seguintes:

Fase de Roubo: 29 de dezembro de 2020 (GMT+8)

Evento: O hacker explorou a vulnerabilidade de pseudoaleatoriedade na geração das chaves privadas dos endereços do LuBian mining pool, realizando ataque de força bruta em mais de 5.000 endereços de carteira fracos (tipo: P2WPKH-nested-in-P2SH, prefixo 3). Em cerca de 2 horas, aproximadamente 127.272,06953176 BTC (cerca de 3,5 bilhões de dólares na época) foram drenados desses endereços, restando menos de 200 BTC. Todas as transações suspeitas tinham a mesma taxa de transação, indicando execução automatizada por script em lote.

Remetente: Grupo de endereços fracos do LuBian mining pool (controlados pela entidade operadora do LuBian, pertencente ao Prince Group de Chen Zhi);

Destinatário: Grupo de endereços de carteira controlados pelo atacante (endereços não divulgados);

Caminho de transferência: Grupo de endereços fracos → Grupo de endereços do atacante;

Análise de associação: O total roubado foi de 127.272,06953176 BTC, valor que coincide com os 127.271 BTC mencionados na acusação do Departamento de Justiça dos EUA.

Fase de Dormência: 30 de dezembro de 2020 a 22 de junho de 2024 (GMT+8)

Evento: Após o roubo em 2020, esses bitcoins permaneceram por 4 anos em endereços controlados pelo atacante, praticamente inativos, exceto por algumas transações de poeira possivelmente para testes.

Análise de associação: Até serem totalmente assumidos pelo governo dos EUA em 22 de junho de 2024, esses bitcoins praticamente não foram movimentados, o que não condiz com o comportamento típico de hackers, sugerindo uma operação precisa de grupo hacker estatal.

Fase de Tentativa de Recuperação: início de 2021, 4 e 26 de julho de 2022 (GMT+8)

Evento: Durante o período de dormência, no início de 2021, o LuBian mining pool enviou mais de 1.500 mensagens via função OP_RETURN do Bitcoin (gastando cerca de 1,4 BTC em taxas), embutidas na blockchain, pedindo ao hacker a devolução dos fundos. Exemplo de mensagem: "Please return our funds, we'll pay a reward". Em 4 e 26 de julho de 2022, novas mensagens foram enviadas, como: "MSG from LB. To the whitehat who is saving our asset, you can contact us through 1228btc@gmail.com to discuss the return of asset and your reward."

Remetente: Endereços fracos do LuBian mining pool (controlados pela entidade operadora do LuBian, pertencente ao Prince Group de Chen Zhi);

Destinatário: Grupo de endereços de carteira controlados pelo atacante;

Caminho de transferência: Grupo de endereços fracos → Grupo de endereços do atacante; pequenas transações embutidas em OP_RETURN;

Análise de associação: Após o roubo, essas mensagens confirmam que o LuBian mining pool tentou várias vezes contatar o "hacker de terceiros", solicitando a devolução dos ativos e negociando resgate.

Fase de Ativação e Transferência: 22 de junho a 23 de julho de 2024 (GMT+8)

Evento: Os bitcoins nos endereços controlados pelo atacante foram ativados e transferidos para endereços finais de carteira bitcoin. Esses endereços finais foram marcados pela ARKHAM como pertencentes ao governo dos EUA.

Remetente: Grupo de endereços de carteira controlados pelo atacante;

Destinatário: Novo grupo consolidado de endereços finais (endereços não divulgados, mas confirmados como controlados pelo governo dos EUA)

Caminho de transferência: Grupo de endereços do atacante → Grupo de endereços controlados pelo governo dos EUA;

Análise de associação: Após 4 anos de inatividade, esses bitcoins roubados acabaram sob controle do governo dos EUA.

Fase de Anúncio de Confisco: 14 de outubro de 2025 (horário local dos EUA)

Evento: O Departamento de Justiça dos EUA anunciou acusações contra Chen Zhi e o "confisco" de 127.000 bitcoins em sua posse.

Além disso, devido à transparência da blockchain, todas as transações de bitcoin são públicas e rastreáveis. Com base nisso, este relatório rastreou a origem dos bitcoins roubados dos endereços fracos do LuBian mining pool (controlados pela entidade operadora do LuBian, possivelmente pertencente ao Prince Group de Chen Zhi), totalizando 127.272,06953176 bitcoins, provenientes de: mineração independente (~17.800 BTC), salários do pool (~2.300 BTC) e transferências de exchanges e outros canais (~107.100 BTC), indicando que nem todo o montante citado na acusação do Departamento de Justiça dos EUA provém de receitas ilícitas.

Análise Técnica da Vulnerabilidade

Geração de Chaves Privadas dos Endereços de Carteira Bitcoin

O cerne da vulnerabilidade do LuBian mining pool está no uso de um gerador de chaves privadas semelhante à falha "MilkSad" do Libbitcoin Explorer. Especificamente, o sistema utilizava o gerador de números pseudoaleatórios Mersenne Twister (MT19937-32), inicializado com uma semente de apenas 32 bits, resultando em entropia efetiva de apenas 32 bits. Esse PRNG não é criptograficamente seguro, sendo facilmente previsível e reversível. O atacante pode enumerar todas as sementes possíveis de 32 bits (0 a 2^32-1), gerar as chaves privadas correspondentes e verificar se correspondem ao hash público dos endereços conhecidos.

No ecossistema bitcoin, o processo típico de geração de chaves privadas é: semente aleatória → hash SHA-256 → chave privada ECDSA.

A implementação do LuBian mining pool pode ter sido baseada em código personalizado ou em bibliotecas open source (como Libbitcoin), mas negligenciou a segurança da entropia. Assim como na falha MilkSad, o comando "bx seed" do Libbitcoin Explorer também utiliza o MT19937-32, dependendo de timestamp ou entrada fraca como semente, tornando as chaves privadas vulneráveis a ataques de força bruta. No ataque ao LuBian, mais de 5.000 carteiras foram afetadas, indicando uma vulnerabilidade sistêmica, possivelmente devido à reutilização de código na geração em massa de carteiras.

Fluxo de Ataque Simulado

- Identificar o endereço de carteira alvo (monitorando as atividades do LuBian mining pool on-chain);

- Enumerar sementes de 32 bits: for seed in 0 to 4294967295;

- Gerar chave privada: private_key = SHA256(seed);

- Derivar chave pública e endereço: usando curva ECDSA SECP256k1;

- Comparar: se o endereço derivado corresponder ao alvo, usar a chave privada para assinar a transação e roubar os fundos;

Comparação com Vulnerabilidades Semelhantes: Esta falha é semelhante à vulnerabilidade de 32 bits de entropia do Trust Wallet, que resultou em quebras em massa de carteiras bitcoin; a falha "MilkSad" do Libbitcoin Explorer também expôs chaves privadas devido à baixa entropia. Esses casos decorrem de problemas herdados de bibliotecas antigas, sem adoção do padrão BIP-39 (frases-semente de 12-24 palavras, fornecendo alta entropia). O LuBian mining pool pode ter usado um algoritmo personalizado para simplificar a gestão, mas negligenciou a segurança.

Falta de Defesa: O LuBian mining pool não implementou multisig, hardware wallets ou carteiras determinísticas hierárquicas (HD wallets), que poderiam aumentar a segurança. Os dados on-chain mostram que o ataque afetou várias carteiras, indicando uma falha sistêmica e não pontual.

Evidências On-chain e Tentativas de Recuperação

Mensagens OP_RETURN: O LuBian mining pool enviou mais de 1.500 mensagens via OP_RETURN do Bitcoin, gastando 1,4 BTC, suplicando ao atacante pela devolução dos fundos. Essas mensagens, embutidas na blockchain, comprovam a ação do verdadeiro proprietário, não sendo forjadas. Exemplos incluem "por favor, devolva os fundos" ou pedidos semelhantes, distribuídos em várias transações.

Análise de Associação do Ataque

Na acusação criminal contra Chen Zhi (caso 1:25-cr-00416) em 14 de outubro de 2025, o Departamento de Justiça dos EUA listou 25 endereços de carteira bitcoin, que detinham cerca de 127.271 BTC, avaliados em cerca de 15 bilhões de dólares, já confiscados. A análise blockchain e a revisão de documentos oficiais mostram alta correlação com o ataque ao LuBian mining pool:

Associação Direta: A análise blockchain mostra que os 25 endereços citados na acusação do Departamento de Justiça dos EUA são exatamente os endereços finais dos bitcoins roubados no ataque ao LuBian em 2020. Relatórios da Elliptic apontam que esses bitcoins foram "roubados" das operações de mineração do LuBian em 2020. A Arkham Intelligence confirmou que os fundos confiscados pelo Departamento de Justiça dos EUA vieram diretamente do roubo ao LuBian.

Associação de Evidências na Acusação: Embora a acusação do Departamento de Justiça dos EUA não cite diretamente o "LuBian hack", menciona que os fundos vieram de "ataques a operações de mineração de bitcoin no Irã e na China", o que coincide com as análises on-chain da Elliptic e Arkham Intelligence.

Associação de Comportamento de Ataque: O método de ataque mostra que, após o roubo técnico dos bitcoins do LuBian em 2020, eles permaneceram inativos por 4 anos, com apenas algumas transações de poeira, até serem totalmente assumidos pelo governo dos EUA em 2024, comportamento atípico para hackers comuns, sugerindo uma operação precisa de grupo hacker estatal. A análise indica que o governo dos EUA pode ter controlado esses bitcoins desde dezembro de 2020.

Impactos e Recomendações

O ataque hacker ao LuBian mining pool em 2020 teve impacto profundo, levando ao seu encerramento e à perda de mais de 90% dos ativos totais na época, com os bitcoins roubados atualmente avaliados em 15 bilhões de dólares, evidenciando o risco ampliado pela volatilidade dos preços.

O caso do LuBian mining pool expôs o risco sistêmico na geração de números aleatórios nas ferramentas de criptomoedas. Para evitar vulnerabilidades semelhantes, o setor blockchain deve usar geradores de números pseudoaleatórios criptograficamente seguros (CSPRNG); implementar defesa em camadas, incluindo multisig, armazenamento a frio e auditorias regulares; evitar algoritmos personalizados de geração de chaves privadas; e integrar monitoramento on-chain em tempo real e alertas de transferências anormais. Usuários comuns devem evitar módulos de geração de chaves não verificados da comunidade open source. O incidente também mostra que, mesmo com alta transparência do blockchain, uma base de segurança fraca pode causar consequências desastrosas, ressaltando a importância da cibersegurança no futuro da economia digital e das moedas digitais.

Aviso Legal: o conteúdo deste artigo reflete exclusivamente a opinião do autor e não representa a plataforma. Este artigo não deve servir como referência para a tomada de decisões de investimento.

Talvez também goste

Análise do b402: da Protocolo de Pagamento com IA ao Mercado de Serviços, a ambição de infraestrutura na BNBChain

b402 não é apenas uma alternativa ao x402 na BSC, mas pode ser o ponto de partida para uma oportunidade ainda maior.

Paralisação deixa o Fed sem dados essenciais enquanto fraqueza no emprego se aprofunda

Investidores institucionais viram as costas para Bitcoin e Ethereum

Previsão de Preço do Decred (DCR) para 2025, 2026-2030: DCR Vai Ultrapassar a Marca de $50?