Exploração de phishing rouba US$ 3 milhões em USDC de carteira multiassinatura

- Investidor perde US$ 3 milhões em ataque de phishing

- Exploit utilizou contrato malicioso disfarçado e verificado

- Request Finance confirma uso de versão falsa do contrato

Um investidor de criptomoedas perdeu mais de US$ 3 milhões em stablecoins após ser vítima de um ataque de phishing altamente sofisticado que explorou uma carteira multisig. O caso foi revelado em 11 de setembro pelo pesquisador onchain ZachXBT, que observou que a carteira da vítima foi drenada em US$ 3,047 milhões em USDC.

O atacante rapidamente converteu os fundos para Ethereum e os redirecionou para o Tornado Cash, um protocolo de privacidade frequentemente usado para ocultar a movimentação de fundos ilícitos.

De acordo com Yu Xian, fundador da SlowMist, o endereço comprometido era uma multisig Safe 2-de-4. O ataque ocorreu depois que a vítima autorizou duas transações consecutivas para um endereço fraudulento que imitava o legítimo. Para aumentar a eficácia do golpe, o hacker desenvolveu um contrato malicioso em que o primeiro e o último caracteres do endereço espelhavam o correto, tornando a fraude difícil de ser detectada.

Xian explicou que o golpe utilizou o recurso Safe Multi Send, disfarçando a aprovação maliciosa dentro de uma autorização aparentemente rotineira. "Essa autorização anormal era difícil de detectar porque não era uma aprovação padrão", disse ele.

Olhei para o caso de roubo postado por @zachxbt, é interessante, o endereço roubado é uma multisig Safe 2/4:

0xE7c15D929cdf8c283258daeBF04Fb2D9E403d139Os 3.047.700 USDC roubados foram nessas duas transações, uma após a outra:

3M USD

47.700 USDCFoi um roubo por autorização, o USDC da vítima… pic.twitter.com/KQPYxGvugP

— Cos(余弦)😶🌫️ (@evilcos) 12 de setembro de 2025

A investigação do Scam Sniffer revelou que o contrato falso havia sido implantado quase duas semanas antes, já verificado no Etherscan, e configurado com funções de "pagamento em lote" para parecer legítimo. No dia do ataque, a autorização foi executada através da interface do Request Finance, dando ao atacante acesso aos fundos.

Em resposta, a Request Finance confirmou que um agente malicioso havia implantado uma versão falsificada de seu contrato de pagamento. A empresa enfatizou que apenas um cliente foi afetado e que a vulnerabilidade já foi corrigida.

🚨 Uma vítima perdeu US$ 3,047M em USDC ontem através de um ataque sofisticado envolvendo um contrato falso do Request Finance na carteira Safe.

Principais descobertas:

• A carteira multisig Safe 2/4 da vítima mostra transações em lote via interface do app Request Finance

• Escondido dentro: aprovação para contrato malicioso… pic.twitter.com/U9UNfYNZhv— Scam Sniffer | Web3 Anti-Scam (@realScamSniffer) 12 de setembro de 2025

Ainda assim, o Scam Sniffer alertou que ataques de phishing semelhantes podem ser orquestrados por meio de diversos vetores, incluindo malware, extensões de navegador comprometidas, falhas em front-ends de aplicativos ou até mesmo sequestro de DNS. O uso de contratos aparentemente verificados e endereços quase idênticos reforça como os atacantes estão refinando suas táticas para driblar a atenção dos usuários de criptomoedas.

Aviso Legal: o conteúdo deste artigo reflete exclusivamente a opinião do autor e não representa a plataforma. Este artigo não deve servir como referência para a tomada de decisões de investimento.

Talvez também goste

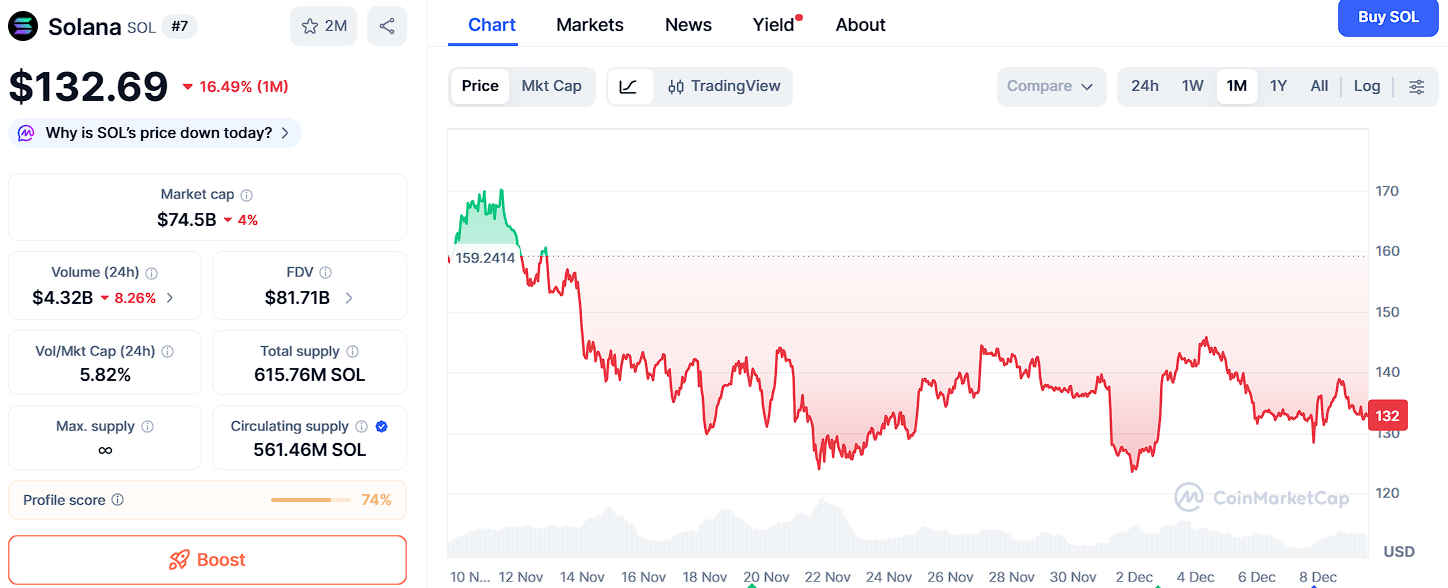

O impulso da Solana cresce rumo a US$800, mas a previsão da Ozak AI domina os modelos de longo prazo