News

Stay up to date on the latest crypto trends with our expert, in-depth coverage.

O Progresso Impressionante da Bitmine: 66% do Caminho para Controlar 5% do Suprimento Total de Ethereum

Bitcoinworld·2025/12/20 11:29

O varejo está de olho no gráfico de preços do XRP. As instituições estão de olho em D.C.

TimesTabloid·2025/12/20 11:14

Citigroup reduz metas para criptomoedas, mas mantém confiança a longo prazo

Cryptotale·2025/12/20 11:08

Bitcoin após o crash de outubro de 2025: causas, consequências e perspectivas para o final do ano

Cryptonomist·2025/12/20 11:06

Collably Network e WAVES AI unem-se para lançar o primeiro Oráculo Cultural do mundo para Inteligência de Conteúdo Web3

BlockchainReporter·2025/12/20 11:02

O membro mais controverso do FED fez uma declaração sobre criptomoedas

BitcoinSistemi·2025/12/20 10:43

DEIN lança marketplace de seguros na Arbitrum, expandindo ainda mais para ecossistemas DeFi

BlockchainReporter·2025/12/20 10:04

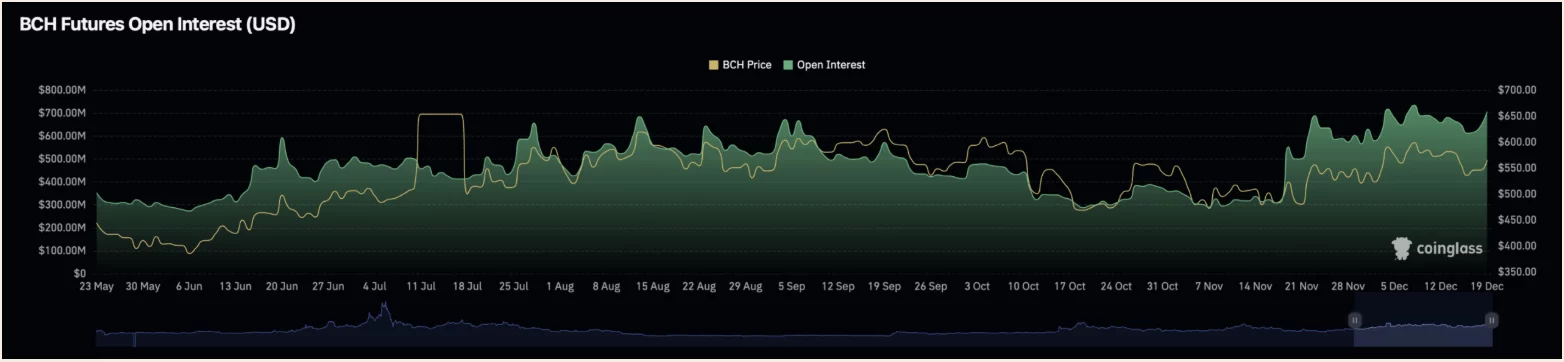

Bitcoin Cash dispara: reação mista do mercado ao BCH

Cointurk·2025/12/20 10:03

Flash

10:32

K33 Research: Otimista para 2026, prevê que o bitcoin superará os índices de ações e o ouroPANews, 23 de dezembro – De acordo com o relatório “Revisão Anual de 2025” publicado pela K33 Research, 2025 foi um ano em que os fundamentos das criptomoedas e o desempenho dos preços estiveram fortemente desalinhados. Apesar dos Estados Unidos terem estabelecido reservas estratégicas de bitcoin, do governo Trump ter promovido, por meio de ordem executiva, a inclusão de ativos digitais nos planos 401(k), e da mudança na liderança da SEC ter sinalizado uma virada regulatória, o bitcoin teve um desempenho inferior ao das ações americanas e do ouro, mesmo com a volatilidade atingindo mínimas históricas, devido à realização de lucros em grande escala por detentores antigos (OG) e à reestruturação do mercado. A K33 Research mantém uma perspectiva construtiva e otimista para 2026, prevendo que o bitcoin superará os índices de ações e o ouro, acreditando que os benefícios das vitórias regulatórias superarão o impacto da alocação de capital. No âmbito macroeconómico, espera-se que Trump nomeie um presidente dovish para o Federal Reserve, substituindo a política restritiva por uma abordagem expansionista, criando um ambiente “abundante” favorável a ativos escassos como o bitcoin. No campo regulatório, prevê-se que o “Clarity Act” seja aprovado no primeiro trimestre de 2026, com uma legislação cripto mais abrangente a ser assinada no início do ano. O segmento institucional deverá explodir: o Morgan Stanley planeia permitir que consultores aloque entre 0-4% dos portfólios dos clientes em ETF de bitcoin a partir de 1 de janeiro de 2026, e o lançamento do trading de cripto para clientes de retalho da E*Trade é esperado para o primeiro semestre de 2026. Em termos de previsões específicas, espera-se que os fluxos líquidos para ETFs em 2026 superem os de 2025; na tesouraria corporativa, prevê-se que a MicroStrategy não venderá bitcoin (embora possa ser excluída dos índices MSCI), com a absorção líquida total das empresas do setor estimada em 150.000 BTC, uma redução de 330.000 BTC em relação ao ano anterior; do lado da oferta, prevê-se que o volume de bitcoin detido há mais de dois anos deixará de cair e subirá para mais de 12,16 milhões de BTC até o final do ano, com a pressão vendedora inicial a desaparecer e a dar lugar a uma procura líquida de compra. Além disso, com a abertura dos planos 401(k), o mercado verá uma enorme procura potencial baseada em diferentes pesos de alocação entre 1% e 5%.

10:18

Vince Zampella, cofundador de "Call of Duty", morre aos 55 anos em acidente de carroPANews, 23 de dezembro – De acordo com a NBC Los Angeles, Vince Zampella, cofundador de Call of Duty, fundador da Respawn e responsável pela série Battlefield, faleceu em Los Angeles devido a um acidente de carro, aos 55 anos. Ele foi um dos desenvolvedores mais influentes no campo dos jogos de tiro. A carreira de Zampella começou com Medal of Honor: Allied Assault. Posteriormente, fundou a Infinity Ward com sua equipe, lançando a série Call of Duty e, sob sua liderança, desenvolveu Modern Warfare. Devido a disputas com a Activision, ele deixou a empresa em 2010 e fundou a Respawn, lançando jogos conhecidos como Titanfall e Apex Legends. Em 2021, foi convidado pela EA para reiniciar a série Battlefield, e o Battlefield 6 lançado este ano alcançou enorme sucesso comercial. Geoff Keighley, fundador do TGA, afirmou: “Vince não era apenas um produtor de jogos visionário, mas também um líder que valorizava a experiência dos jogadores e a honestidade e transparência. Sua morte é uma grande perda para a indústria dos jogos.” As obras de Zampella influenciaram profundamente o desenvolvimento dos jogos de tiro em todo o mundo, e sua partida é lamentada.

10:11

APRO lança dados esportivos no mercado de previsão e apresenta plataforma de OaaS por assinaturaBlockBeats notícia, em 23 de dezembro, de acordo com informações oficiais, a APRO agora fornece dados esportivos verificáveis e quase em tempo real para mercados de previsão, abrangendo modalidades como basquetebol, futebol, boxe, rugby, badminton, entre outras, com o lançamento inicial incluindo a NFL (National Football League). Ao mesmo tempo, a APRO lançou a plataforma de subscrição Oracle-as-a-Service (OaaS), transformando a capacidade de oráculo em produto, adaptando-se melhor a cenários como mercados de previsão e oferecendo integração de dados padronizada e suporte a pagamentos x402. Atualmente, os dados de múltiplas fontes da APRO já cobrem ativos cripto, redes sociais e esportes, e futuramente continuarão a expandir-se para domínios como e-sports e macroeconomia; a nível de rede, já suporta mais de 40 blockchains públicas, incluindo Ethereum, BNB Chain, Base e Solana. A APRO afirma que irá acelerar o desenvolvimento em escala dos mercados de previsão com dados verificáveis.

News