Brak wiarygodnych dowodów na to, że rząd USA zhakował chińskie portfele Bitcoin, aby „ukraść” 13 miliardów dolarów w BTC

Krajowe Centrum Reagowania na Wirusy Komputerowe Chin właśnie oskarżyło Stany Zjednoczone o przeprowadzenie ataku na Bitcoin LuBian w 2020 roku.

Jednak zachodnie badania wiążą to zdarzenie z błędem generatora liczb losowych w portfelu i nie wskazują żadnego państwowego sprawcy.

Analiza open-source dotycząca wycieku środków z LuBian

Kluczowe fakty dotyczące tego incydentu są obecnie dobrze udokumentowane w otwartych źródłach. Według Arkham, około 127 000 BTC zostało przetransferowanych z portfeli powiązanych z pulą wydobywczą LuBian w ciągu około dwóch godzin w dniach 28–29 grudnia 2020 roku, poprzez skoordynowane wypłaty z setek adresów.

Zgodnie z zespołem badawczym MilkSad oraz CVE-2023-39910, te portfele zostały utworzone za pomocą oprogramowania, które inicjowało MT19937 tylko 32 bitami entropii, co ograniczyło przestrzeń poszukiwań do około 4,29 miliarda seedów i naraziło partie adresów P2SH-P2WPKH na ataki brute-force.

Aktualizacja #14 MilkSad łączy klaster zawierający około 136 951 BTC, który został opróżniony począwszy od 28.12.2020, z LuBian.com poprzez aktywność wydobywczą on-chain i dokumentuje stały wzorzec opłaty 75 000 sat na transakcjach sweep. Rekonstrukcja Blockscope pokazuje, że większość środków pozostawała niemal nieruchoma przez lata.

Te same monety obecnie znajdują się w portfelach kontrolowanych przez rząd USA. Według Departamentu Sprawiedliwości USA, prokuratorzy dążą do konfiskaty około 127 271 BTC jako dochodów i narzędzi domniemanego oszustwa oraz prania pieniędzy powiązanych z Chen Zhi i Prince Group. DOJ stwierdza, że aktywa te są obecnie w posiadaniu USA.

Elliptic pokazuje, że adresy wymienione w skardze DOJ pokrywają się z klastrem słabych kluczy LuBian, który wcześniej zidentyfikowali MilkSad i Arkham, a Arkham obecnie oznacza skonsolidowane portfele docelowe jako kontrolowane przez rząd USA. Detektywi on-chain, w tym ZachXBT, publicznie zauważyli nakładanie się przejętych adresów z wcześniejszym zbiorem słabych kluczy.

Co pokazuje zapis śledczy dotyczący ataku na LuBian

Jeśli chodzi o przypisanie, zespoły techniczne, które jako pierwsze zidentyfikowały błąd i prześledziły przepływy, nie twierdzą, że wiedzą, kto przeprowadził wyciek w 2020 roku. MilkSad wielokrotnie odnosi się do podmiotu, który odkrył i wykorzystał słabe klucze prywatne, stwierdzając, że nie znają tożsamości tej osoby.

Arkham i Blockscope opisują podmiot jako hakera LuBian, koncentrując się na metodzie i skali. Elliptic i TRM ograniczają swoje twierdzenia do śledzenia oraz zgodności między wypływami z 2020 roku a późniejszą konfiskatą DOJ. Żadne z tych źródeł nie wskazuje państwowego sprawcy operacji z 2020 roku.

CVERC, nagłośnione przez kontrolowany przez CCP Global Times i lokalne media, przedstawia inną narrację.

Twierdzi, że czteroletni okres uśpienia odbiega od typowych wzorców wypłat przestępczych, co wskazuje na państwową organizację hakerską.

Następnie łączy późniejsze przejęcie monet przez USA z zarzutem, że amerykańscy aktorzy przeprowadzili atak w 2020 roku, zanim przekształcili go w konfiskatę przez organy ścigania.

Sekcje techniczne raportu są zgodne z niezależnymi badaniami open-source dotyczącymi słabych kluczy, MT19937, grupowania adresów i wzorców opłat.

Przypisanie opiera się na poszlakach dotyczących uśpienia i ostatecznego przejęcia, a nie na nowych dowodach śledczych, powiązaniach narzędzi, nakładaniu się infrastruktury czy innych standardowych wskaźnikach używanych przy przypisywaniu działań państwowych.

Co faktycznie wiemy o wycieku Bitcoinów z LuBian

Istnieją co najmniej trzy spójne interpretacje zgodne z tym, co jest publicznie dostępne.

- Pierwsza zakłada, że nieznana strona, przestępcza lub inna, odkryła wzorzec słabych kluczy, opróżniła klaster w 2020 roku, pozostawiła monety głównie w stanie uśpienia, a władze USA później uzyskały klucze poprzez przejęcie urządzeń, współpracujących świadków lub inne środki śledcze, co doprowadziło do konsolidacji i wniosków o konfiskatę w latach 2024–2025.

- Druga traktuje LuBian i powiązane podmioty jako część wewnętrznej sieci skarbowej i prania pieniędzy dla Prince Group, gdzie pozorny atak mógł być nieprzejrzystym ruchem wewnętrznym między portfelami kontrolowanymi przez słabe klucze, zgodnie z narracją DOJ, że portfele były niehostowane i w posiadaniu oskarżonego, choć dokumenty publiczne nie wyjaśniają w pełni, jak sieć Chena przejęła kontrolę nad konkretnymi kluczami.

- Trzecia, przedstawiona przez CVERC, zakłada, że za operację w 2020 roku odpowiadał amerykański aktor państwowy. Pierwsze dwie interpretacje są zgodne z dowodami przedstawionymi w dokumentach MilkSad, Arkham, Elliptic, TRM i DOJ.

Trzecia to zarzut, który nie jest poparty niezależnymi dowodami technicznymi dostępnymi publicznie.

Poniżej znajduje się krótka oś czasu niekwestionowanych wydarzeń.

| 2020-12-28/29 | Skoordynowane wypłaty z adresów kontrolowanych przez LuBian | ~127 000–127 426 | Arkham; Blockscope; MilkSad Update #14 |

| 2021–2022 | Wiadomości OP_RETURN z adresów powiązanych z LuBian z prośbą o zwrot | N/A | MilkSad Update #14; Blockscope |

| 2023-08 | Ujawnienie CVE-2023-39910 (słabe inicjowanie MT19937 w Libbitcoin Explorer) | N/A | NVD CVE-2023-39910 |

| 2024 | Konsolidacja uśpionych monet do nowych portfeli | ~127 000 | Blockscope; Arkham |

| 2025 | Działania konfiskacyjne DOJ i publiczne oświadczenia o przejęciu przez USA | ~127 271 | DOJ; CBS News; Elliptic; TRM |

Z punktu widzenia możliwości, brute forcing przestrzeni seedów 2^32 jest w zasięgu zmotywowanych podmiotów. Przy około 1 milionie prób na sekundę, pojedyncza konfiguracja może przeszukać całą przestrzeń w kilka godzin, a rozproszone lub przyspieszone przez GPU systemy skracają ten czas jeszcze bardziej.

Wykonalność jest kluczowa dla słabości klasy MilkSad, wyjaśniając, jak jeden podmiot może jednocześnie opróżnić tysiące podatnych adresów. Stały wzorzec opłat i szczegóły pochodzenia adresów opublikowane przez MilkSad i odzwierciedlone w technicznym opisie CVERC wzmacniają tę metodę eksploatacji.

Pozostałe spory dotyczą własności i kontroli na każdym etapie, a nie mechaniki. DOJ przedstawia portfele jako repozytoria środków pochodzących z przestępstw powiązanych z Chenem i stwierdza, że aktywa podlegają konfiskacie zgodnie z prawem USA.

Chińskie władze przedstawiają LuBian jako ofiarę kradzieży i oskarżają amerykańskiego aktora państwowego o pierwotny atak.

Niezależne grupy zajmujące się analizą blockchain łączą wypływy z 2020 roku z konsolidacją i konfiskatą w latach 2024–2025, ale nie wskazują, kto nacisnął przycisk w 2020 roku. Taki jest stan faktyczny.

Post No credible evidence US government hacked Chinese Bitcoin wallets to “steal” $13 billion BTC appeared first on CryptoSlate.

Zastrzeżenie: Treść tego artykułu odzwierciedla wyłącznie opinię autora i nie reprezentuje platformy w żadnym charakterze. Niniejszy artykuł nie ma służyć jako punkt odniesienia przy podejmowaniu decyzji inwestycyjnych.

Może Ci się również spodobać

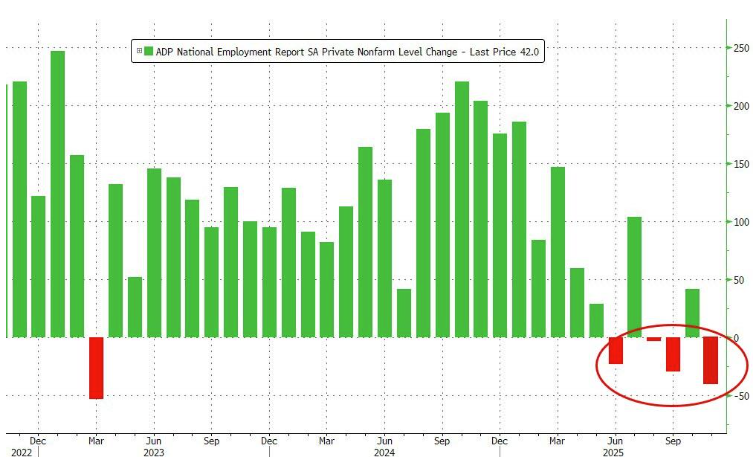

Dane ADP ponownie alarmują: amerykańskie firmy zwolniły 11 000 pracowników w ciągu tygodnia

Z powodu zawieszenia działalności rządu oficjalne dane dotyczące zatrudnienia zostały opóźnione, a dane ADP ujawniły prawdę: w drugiej połowie października rynek pracy zwolnił, a sektor prywatny w całym miesiącu odnotował spadek o 45 000 miejsc pracy, co stanowi największy spadek od dwóch i pół roku.

Analiza cen kryptowalut 11-11: BITCOIN: BTC, ETHEREUM: ETH, SOLANA: SOL, BITTENSOR: TAO, APTOS: APT

Najbardziej przystępne w całej sieci wprowadzenie do Fusaka: pełna analiza wdrożenia aktualizacji Ethereum i jej wpływu na ekosystem

Nadchodząca aktualizacja Fusaka, zaplanowana na 3 grudnia, będzie miała szerszy zakres i głębszy wpływ.