2030年にbitcoinは量子コンピュータによって突破されるのか?

量子コンピュータは5年以内にbitcoinを突破する可能性があり、暗号業界は生存危機にどのように対応するのか?

量子コンピュータは5年以内にBitcoinを突破する可能性があるが、暗号資産の世界は生存危機にどう対応するのか?

執筆:Tiger Research

翻訳:AididiaoJP,Foresight News

量子コンピューティングの進展は、ブロックチェーンネットワークに新たなセキュリティリスクをもたらしています。本セクションでは、量子の脅威に対応するための技術を探り、BitcoinとEthereumがこの変化にどのように備えているかを考察します。

主なポイント

- Q-Dayシナリオ、すなわち量子コンピュータがブロックチェーン暗号を突破できる状況は、5~7年以内に到来すると推定されています。BlackRockもBitcoin ETF申請書でこのリスクを指摘しています。

- ポスト量子暗号は、通信暗号化、トランザクション署名、データ存続の3つのセキュリティレベルで量子攻撃からの保護を提供します。

- GoogleやAWSなどの企業はすでにポスト量子暗号を導入し始めていますが、BitcoinとEthereumはまだ初期の議論段階にあります。

新技術がもたらす未知の課題

もし量子コンピュータが数分でBitcoinウォレットを解読できるとしたら、ブロックチェーンのセキュリティは維持できるのでしょうか?

ブロックチェーンセキュリティの核心は秘密鍵の保護にあります。他人のBitcoinを盗むには秘密鍵を入手する必要がありますが、現行の計算方式では実質的に不可能です。オンチェーンで見えるのは公開鍵だけであり、スーパーコンピュータを使っても公開鍵から秘密鍵を導き出すには数百年かかります。

量子コンピュータはこのリスク状況を変えます。従来のコンピュータは0または1を順次処理しますが、量子システムは両方の状態を同時に処理できます。この能力により、公開鍵から秘密鍵を導き出すことが理論上可能になります。

専門家は、現代暗号を突破できる量子コンピュータが2030年頃に登場すると推定しています。この予想される時点はQ-Dayと呼ばれ、実際の攻撃が現実的になるまであと5~7年あることを示しています。

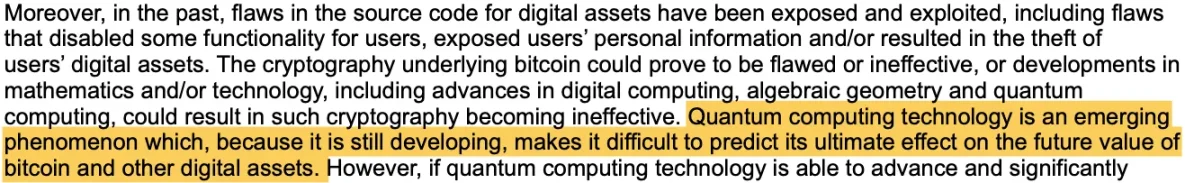

出典:SEC

規制当局や主要機関はすでにこのリスクを認識しています。2024年、米国国立標準技術研究所(NIST)はポスト量子暗号標準を導入しました。BlackRockもBitcoin ETF申請書で、量子コンピューティングの進展がBitcoinのセキュリティを脅かす可能性を指摘しています。

量子コンピューティングはもはや遠い理論的問題ではありません。仮定に頼るのではなく、実際に備えるべき技術的課題となっています。

量子コンピューティングがブロックチェーンセキュリティに挑戦

ブロックチェーントランザクションがどのように機能するかを理解するために、EkkoがRyanに1BTCを送る簡単な例を見てみましょう。

Ekkoが「私はRyanに1BTCを送る」というトランザクションを作成するとき、彼はユニークな署名を添付する必要があります。この署名は彼の秘密鍵でしか生成できません。

その後、Ryanやネットワーク上の他のノードはEkkoの公開鍵を使って、その署名が有効かどうかを検証します。公開鍵は署名を検証できるが、署名自体を再作成することはできないツールのようなものです。Ekkoの秘密鍵が秘密に保たれている限り、誰も彼の署名を偽造することはできません。

これがブロックチェーントランザクションのセキュリティの基礎です。

秘密鍵から公開鍵は生成できますが、公開鍵から秘密鍵は導き出せません。これは楕円曲線デジタル署名アルゴリズム(ECDSA)によって実現されており、楕円曲線暗号に基づいています。ECDSAは、片方向の計算は簡単だが逆方向の計算は計算上不可能という数学的非対称性に依存しています。

量子コンピューティングの発展により、この障壁は弱まりつつあります。鍵となるのは量子ビットです。

従来のコンピュータは0または1を順次処理します。量子ビットは両方の状態を同時に表現でき、大規模な並列計算を実現します。十分な数の量子ビットがあれば、量子コンピュータは従来のコンピュータが数十年かかる計算を数秒で完了できます。

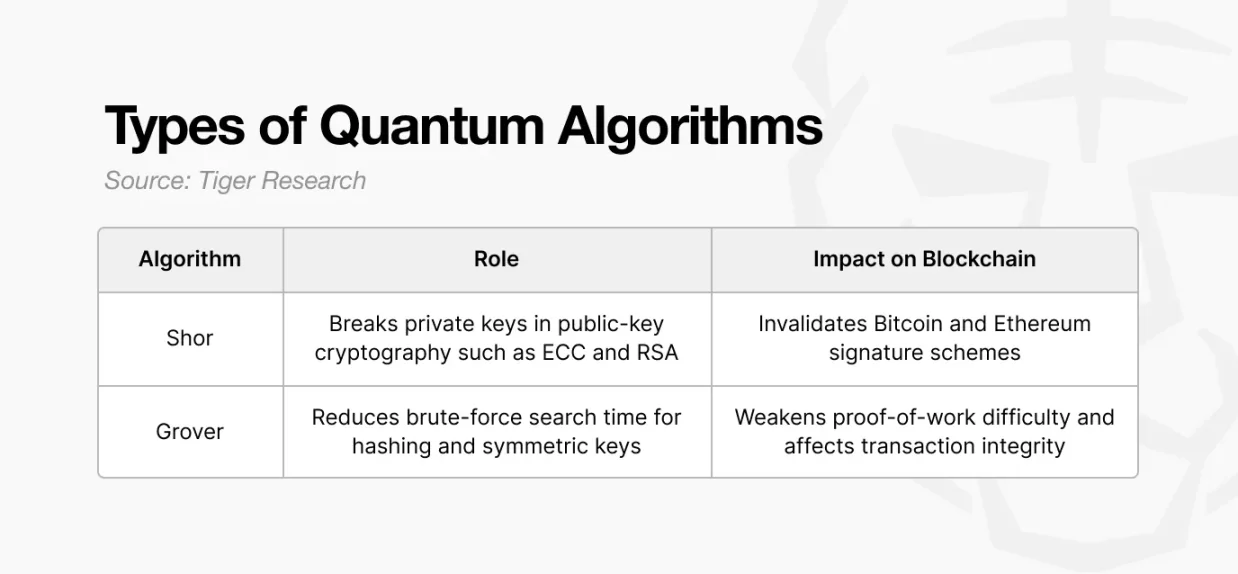

ブロックチェーンセキュリティに直接リスクをもたらす量子アルゴリズムは2つあります。

Shorアルゴリズムは公開鍵から秘密鍵を導き出す道を提供し、公開鍵暗号を弱体化させます。Groverアルゴリズムは総当たり検索を高速化し、ハッシュ関数の有効強度を低下させます。

Shorアルゴリズム:直接的な資産盗難

現在のインターネットセキュリティの大部分は、RSAとECCという2つの公開鍵暗号システムに依存しています。

現在のインターネットセキュリティの大部分は、RSAとECCという2つの公開鍵暗号システムに依存しています。これらは、整数分解や離散対数といった困難な数学的問題を利用して外部攻撃を防いでいます。ブロックチェーンもECCベースの楕円曲線デジタル署名アルゴリズムを用いて同じ原理を利用しています。

現行の計算能力では、これらのシステムを突破するには数十年かかるため、実用的には安全とされています。

Shorアルゴリズムはこれを変えます。Shorアルゴリズムを実行する量子コンピュータは、大きな整数の素因数分解や離散対数計算を高速で行うことができ、RSAやECCを突破できます。

Shorアルゴリズムを利用すれば、量子攻撃者は公開鍵から秘密鍵を導き出し、該当アドレスの資産を自由に移動できます。一度でもトランザクションを送信したことのあるアドレスは、その公開鍵がオンチェーンで可視化されるためリスクにさらされます。これにより、数百万のアドレスが同時にリスクに直面する事態が発生します。

Groverアルゴリズム:トランザクションの傍受

ブロックチェーンセキュリティは、対称鍵暗号(AESなど)やハッシュ関数(SHA-256など)にも依存しています。

AESはウォレットファイルやトランザクションデータの暗号化に使われ、正しい鍵を見つけるには全ての組み合わせを試す必要があります。SHA-256はプルーフ・オブ・ワークの難易度調整を支え、マイナーは規定条件を満たすハッシュ値を繰り返し探します。

これらのシステムは、トランザクションがメモリプールで待機している間、他のユーザーがブロックに取り込まれる前に分析や偽造を行う十分な時間がないことを前提としています。

Groverアルゴリズムはこの前提を弱めます。量子重ね合わせを利用して検索プロセスを高速化し、AESやSHA-256の有効なセキュリティレベルを低下させます。量子攻撃者はメモリプール内のトランザクションをリアルタイムで分析し、同じ入力(UTXO)を使いながら出力先を別のアドレスに変更した偽造バージョンを生成できます。

これにより、量子コンピュータを備えた攻撃者によるトランザクションの傍受リスクが生じ、資金が意図しない宛先に送られる可能性があります。取引所からの出金や通常の送金がこのような傍受の一般的なターゲットとなる可能性があります。

ポスト量子暗号

量子コンピューティング時代に、どのようにしてブロックチェーンのセキュリティを維持するのでしょうか?

将来のブロックチェーンシステムには、量子攻撃下でも安全を保てる暗号アルゴリズムが必要です。これらのアルゴリズムはポスト量子暗号技術と呼ばれます。

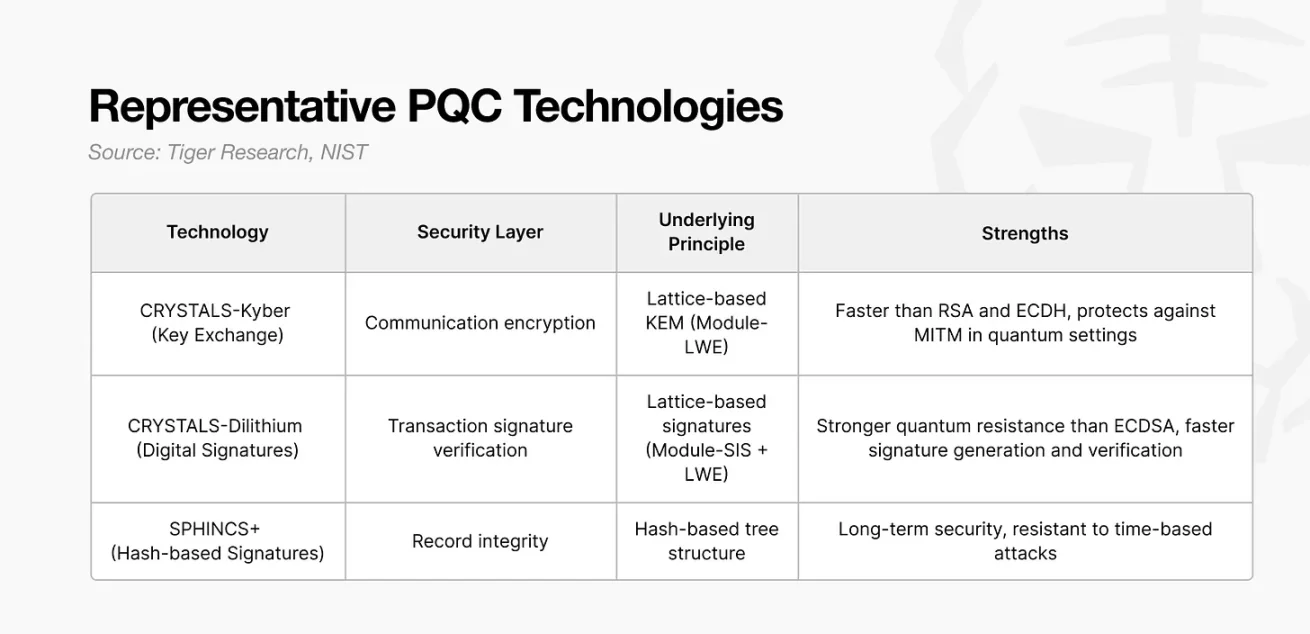

米国国立標準技術研究所(NIST)はすでに3つの主要なPQC標準を提案しており、BitcoinとEthereumのコミュニティでも長期的なセキュリティ基盤として採用が議論されています。

Kyber:ノード間通信の保護

Kyberは、ネットワーク上の2者が安全に対称鍵を交換できるように設計されたアルゴリズムです。

長年インターネットインフラを支えてきた従来の方法(RSAやECDH)は、Shorアルゴリズムの攻撃に弱く、量子環境下でリスクがあります。Kyberは、Module-LWEと呼ばれる格子ベースの数学的問題を利用し、量子攻撃にも耐性があると考えられています。この構造により、データが転送中に傍受や解読されるのを防ぎます。

Kyberは全ての通信経路を保護します:HTTPS接続、取引所API、ウォレットからノードへのメッセージ送信など。ブロックチェーンネットワーク内部でも、ノードがトランザクションデータを共有する際にKyberを使うことで、第三者による監視や情報抽出を防げます。

実際、Kyberは量子コンピューティング時代のネットワーク伝送層のセキュリティを再構築します。

Dilithium:トランザクション署名の検証

Dilithiumは、トランザクションが秘密鍵の正当な保有者によって作成されたことを検証するためのデジタル署名アルゴリズムです。

ブロックチェーンの所有権は「秘密鍵で署名し、公開鍵で検証する」というECDSAモデルに依存しています。問題は、ECDSAがShorアルゴリズムの攻撃に弱いことです。公開鍵にアクセスできれば、量子攻撃者は対応する秘密鍵を導き出し、署名の偽造や資産の盗難が可能になります。

Dilithiumは、Module-SISとLWEを組み合わせた格子ベースの構造を用いることでこのリスクを回避します。攻撃者が公開鍵や署名を分析しても秘密鍵は推測できず、この設計は量子攻撃にも安全です。Dilithiumを適用することで、署名の偽造、秘密鍵の抽出、大規模な資産盗難を防げます。

これは資産の所有権だけでなく、各トランザクションの真正性も保護します。

SPHINCS+:長期記録の保存

SPHINCS+は多層ハッシュツリー構造を使用します。各署名はこのツリー内の特定の経路で検証され、単一のハッシュ値からその入力を逆算できないため、このシステムは量子攻撃にも安全です。

EkkoとRyanのトランザクションがブロックに追加されると、その記録は永続的なものとなります。これはドキュメントのフィンガープリントのようなものです。

SPHINCS+はトランザクションの各部分をハッシュ値に変換し、ユニークなパターンを作成します。ドキュメント内の1文字でも変更があれば、そのフィンガープリントは完全に変わります。同様に、トランザクションのどの部分を変更しても署名全体が変わります。

数十年後であっても、EkkoとRyanのトランザクションを改ざんしようとすれば即座に検出されます。SPHINCS+の署名は比較的大きいですが、金融データや政府記録など長期にわたり検証可能性を保つ必要があるデータに最適です。量子コンピュータでもこのフィンガープリントを偽造・複製するのは困難です。

まとめると、PQC技術は標準的な1BTC送金において、量子攻撃に対する3層の保護を構築します:Kyberは通信暗号化、Dilithiumは署名検証、SPHINCS+は記録の完全性を担います。

BitcoinとEthereum:異なる道、同じゴール

Bitcoinは不変性を強調し、Ethereumは適応性を優先します。これらの設計理念は過去の出来事によって形成され、それぞれのネットワークが量子コンピューティングの脅威にどう対応するかに影響を与えています。

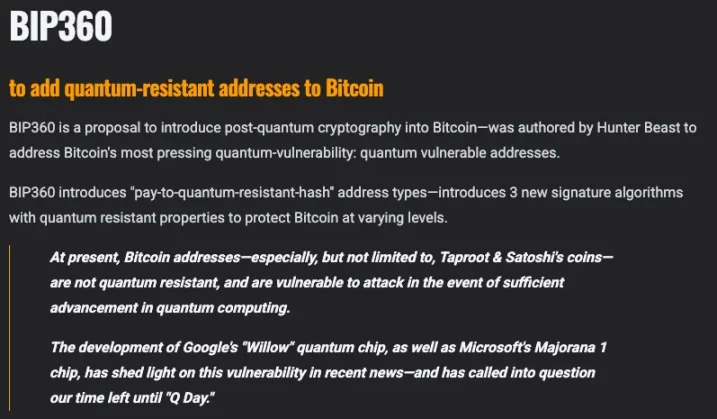

Bitcoin:最小限の変更で既存チェーンを保護

Bitcoinが不変性を重視するのは、2010年のバリューオーバーフロー事件にさかのぼります。ハッカーが脆弱性を突いて1840億BTCを生成し、コミュニティはソフトフォークで5時間以内にそのトランザクションを無効化しました。この緊急対応の後、「確定したトランザクションは絶対に変更しない」という原則がBitcoinのアイデンティティの核心となりました。この不変性は信頼を維持しますが、迅速な構造的変更を困難にします。

この理念はBitcoinの量子セキュリティ対応にも受け継がれています。開発者はアップグレードの必要性を認めていますが、ハードフォークによる全チェーン置換はネットワークコンセンサスにとってリスクが高すぎると考えられています。そのため、Bitcoinはハイブリッド移行モデルによる段階的な移行を模索しています。

出典:bip360.org

この理念はBitcoinの量子セキュリティ対応にも受け継がれています。開発者はアップグレードの必要性を認めていますが、ハードフォークによる全チェーン置換はネットワークコンセンサスにとってリスクが高すぎると考えられています。そのためBitcoinはハイブリッド移行モデルによる段階的な移行を模索しています。

採用されれば、ユーザーは従来のECDSAアドレスと新しいPQCアドレスを同時に利用できるようになります。例えばEkkoの資金が古いBitcoinアドレスに保管されている場合、Q-Dayが近づくにつれて段階的にPQCアドレスに移行できます。ネットワークが両方のフォーマットを同時に認識することで、破壊的な移行を強制せずにセキュリティを向上させます。

課題は依然として大きいです。数億のウォレットが移行を必要とし、秘密鍵を紛失したウォレットへの明確な解決策はありません。コミュニティ内の意見の違いもチェーン分岐のリスクを高める可能性があります。

Ethereum:柔軟なアーキテクチャで迅速な移行を実現

Ethereumの適応性原則は、2016年のDAOハッキング事件に由来します。約360万ETHが盗まれた際、Vitalik ButerinとEthereum Foundationはハードフォークを実行してこの盗難を逆転させました。

この決定はコミュニティをEthereum(ETH)とEthereum Classic(ETC)に分裂させました。それ以来、適応性はEthereumの決定的な特徴となり、迅速な変革を可能にする鍵となっています。

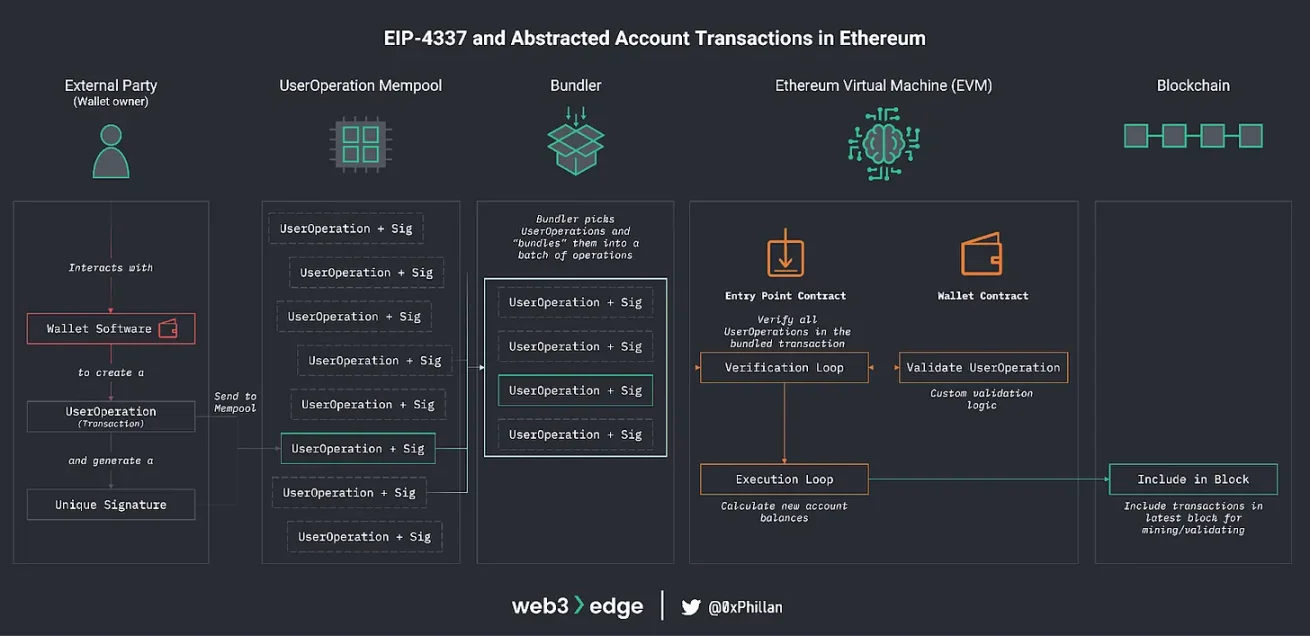

出典:web3edge

歴史的に、全てのEthereumユーザーは外部アカウントに依存しており、これらはECDSA署名アルゴリズムでしかトランザクションを送信できませんでした。全ユーザーが同じ暗号モデルに依存しているため、署名方式の変更にはネットワーク全体のハードフォークが必要でした。

EIP-4337はこの構造を変え、アカウントがスマートコントラクトのように動作できるようにしました。各アカウントは独自の署名検証ロジックを定義でき、ユーザーはネットワーク全体を変更することなく代替署名方式を採用できます。署名アルゴリズムはアカウントレベルで置き換え可能となり、プロトコル全体のアップグレードは不要です。

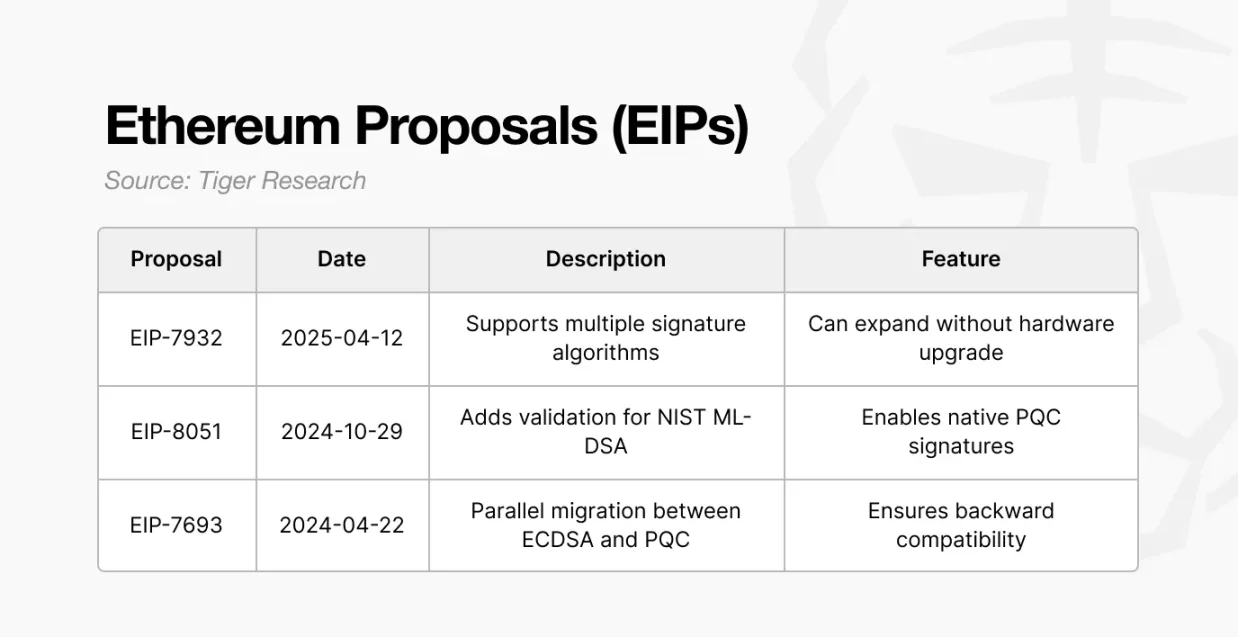

これを基に、PQC採用を支援するいくつかの提案が登場しています:

- EIP-7693:ECDSAとの互換性を維持しつつ、段階的にPQC署名へ移行できるハイブリッド移行パスを導入。

- EIP-8051:NIST PQC標準をオンチェーンで適用し、実際のネットワーク条件下でPQC署名をテスト。

- EIP-7932:プロトコルが複数の署名アルゴリズムを同時に認識・検証できるようにし、ユーザーが好みの方式を選択可能に。

実際には、ECDSAベースのウォレットを使うユーザーは、量子の脅威が迫った際にDilithiumベースのPQCウォレットに移行できます。この移行はアカウントレベルで行われ、チェーン全体の置き換えは不要です。

まとめると、Bitcoinは現行構造を維持しつつPQCを並行統合し、Ethereumはアカウントモデルを再設計してPQCを直接取り入れようとしています。両者とも量子耐性という同じ目標を追求していますが、Bitcoinは保守的な進化を、Ethereumは構造的イノベーションを採用しています。

ブロックチェーンが議論している間に、世界はすでに変わっている

世界のインターネットインフラはすでに新たなセキュリティ標準への移行を始めています。

集中型意思決定に支えられたWeb2プラットフォームは迅速に行動しています。Googleは2024年4月からChromeブラウザでポスト量子鍵交換をデフォルトで有効化し、数十億台のデバイスに展開しました。Microsoftは2033年までにPQCを全面採用する全社的な移行計画を発表。AWSは2024年末からハイブリッドPQCを導入しています。

ブロックチェーンは異なる状況に直面しています。BitcoinのBIP-360は依然として議論中で、EthereumのEIP-7932も数ヶ月前に提出されたものの公開テストネットはまだありません。Vitalik Buterinは段階的移行パスを概説していますが、量子攻撃が現実的になる前に移行が完了するかは不明です。

Deloitteのレポートによれば、約20~30%のBitcoinアドレスはすでに公開鍵を晒しています。現時点では安全ですが、2030年代に量子コンピュータが成熟すればターゲットとなる可能性があります。その段階でネットワークがハードフォークを試みれば、分裂の可能性が高いです。Bitcoinの不変性へのコミットメントはアイデンティティの基盤である一方、迅速な変革を困難にしています。

最終的に、量子コンピューティングは技術的課題だけでなくガバナンス課題も提起します。Web2はすでに移行を始めています。ブロックチェーンはまだ議論中です。決定的な問題は、誰が最初に動くかではなく、誰が安全に移行を完了できるかです。

免責事項:本記事の内容はあくまでも筆者の意見を反映したものであり、いかなる立場においても当プラットフォームを代表するものではありません。また、本記事は投資判断の参考となることを目的としたものではありません。

こちらもいかがですか?

Sharps Technologyの株価は、同社が初の四半期財務報告書を提出した後、過去最低水準まで下落しました。

IOTAがADAPTプロジェクトで協力:アフリカのデジタルトレードの未来を共に構築

IOTAは、世界経済フォーラムおよびTony Blair Institute for Global Changeと協力してADAPTプロジェクトを進めています。ADAPTは、アフリカ大陸自由貿易圏が主導する汎アフリカのデジタルトレードイニシアチブです。ADAPTは、デジタル公共インフラを通じてアイデンティティ、データ、金融を接続し、アフリカ全域で信頼性が高く、効率的で包摂的なトレードを促進します。

暗号資産価格分析 11-17:BITCOIN:BTC、ETHEREUM:ETH、SOLANA:SOL、POLKADOT:DOT、APTOS:APT

ハーバード大学、第三四半期におけるBitcoin ETFの保有額を4億4,300万ドルに拡大