402Bridgeが攻撃された振り返り 他にどのような秘密鍵漏洩による盗難事例があるか

邓通,Jinse Finance

2025年10月28日、GoPlus中国語コミュニティはセキュリティ警告を発表しました:x402クロスチェーンプロトコル@402bridgeがハッキングされた疑いがあり、200名以上のユーザーのUSDC資産が被害を受けました。

本記事では、402Bridgeクロスチェーンプロトコルのハッキング事件および公式・各方面の反応を整理し、被害の原因や他の秘密鍵漏洩によるハッキング事例を分析します。

一、ハッキング事件の再現と402Bridge公式・各方面の反応

未明、402Bridge公式Xアカウントは投稿しました:コミュニティからのフィードバックによると、トークン盗難事件が発生しました。当社の技術チームは現在、全過程を調査中です。すべてのユーザーに対し、直ちにすべての既存の承認を取り消し、できるだけ早く資産をウォレットから移動させることを推奨します。

その後、公式はさらに投稿しました:x402の仕組みでは、ユーザーがWebインターフェースを通じて取引に署名または承認し、それをバックエンドサーバーに送信します。バックエンドサーバーが資金を抽出し、ミントを実行し、最終的な結果をユーザーに返します。私たちが参加する際、コントラクトメソッドを呼び出すために秘密鍵をサーバーに保存する必要があります。このステップで管理者権限が露出する可能性があり、管理者の秘密鍵がこの段階でインターネットに接続されているため、権限漏洩が発生する可能性があります。ハッカーが秘密鍵を取得した場合、これらの権限を乗っ取り、ユーザー資金を再配分して攻撃を実行できます。私たちは依然として具体的な攻撃の詳細を調査中です。

2時間前、公式は次のように指摘しました:今回の秘密鍵漏洩により、チームの10以上のテストウォレットとメインウォレットも侵入されました(下図参照)。私たちは直ちに法執行機関に報告し、コミュニティに最新の進展を随時通知します。

GoPlus中国語コミュニティは今回のハッキング事件を再現しました:

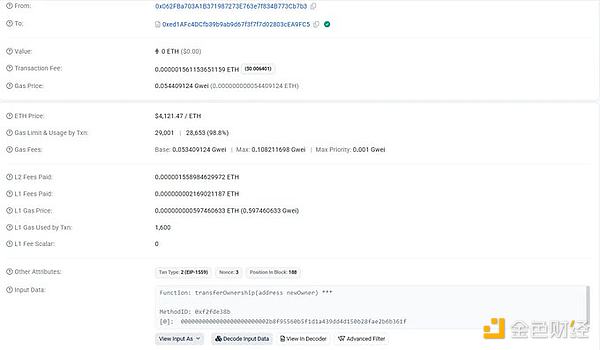

コントラクト 0xed1AFc4DCfb39b9ab9d67f3f7f7d02803cEA9FC5 のCreatorがOwnerを0x2b8F95560b5f1d1a439dd4d150b28FAE2B6B361Fに移転し、新しいOwnerがコントラクト内のtransferUserTokenメソッドを呼び出して、すべての承認済みユーザーウォレットの残りのUSDCを移転しました。

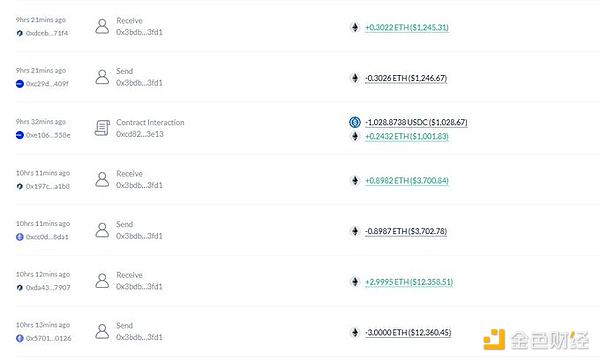

ミント前にUSDCを@402bridgeコントラクトに承認する必要があり、200人以上のユーザーが過剰な数量を承認したため、残りのUSDCが移転されました。0x2b8F95560b5f1d1a439dd4d150b28FAE2B6B361Fは合計でユーザーから17693 USDCを移転し、その後USDCをETHに交換し、複数回のクロスチェーン取引を経てArbitrumに移動しました。

GoPlusのセキュリティアドバイス:

1、当該プロジェクトに参加したユーザーは、できるだけ早く(0xed1AFc4DCfb39b9ab9d67f3f7f7d02803cEA9FC5)関連の承認を取り消してください;

2、承認前に承認アドレスがインタラクションプロジェクトの公式アドレスであるか確認してください;

3、必要な数量のみを承認し、無制限の承認は絶対にしないでください;

4、定期的に承認状況を確認し、不要な承認は取り消してください。

Xユーザー@EamonSolは投稿で指摘しました:現在多くのx402は実際にはサービスをデプロイしており、このサービスはオンチェーンのインタラクションをプロジェクト側のサーバーに転送し、その後プロジェクト側がオンチェーンとインタラクションしてトークンを配布します。この過程で必ずオンチェーンコントラクトの秘密鍵をサーバーに置く必要があり、プロジェクト側のサーバーがハッキングされると、コントラクト関連のアドレスがすべてリスクに晒されます。

Xユーザー@fenzlabsは指摘しました:この事件は無制限トークン承認の危険性を浮き彫りにしています。ウォレットやAIエージェントにはより厳格な制限とより完全なモニタリングが必要であり、これらの迅速な盗難行為を阻止する必要があります。新しいコントラクトを盲目的に信じてはいけません——署名前に必ず慎重に確認してください!

二、ハッキングの原因

SlowMistの余弦による分析によれば、クロスチェーンブリッジプロジェクト402Bridgeの攻撃は秘密鍵漏洩が原因であり、内部関係者による犯行の可能性も否定できません。402bridge.funドメインは登録からわずか2日でサービスを停止し、現在盗まれた資金にさらなる動きは見られていません。これは402プロトコル関連サービスで初の公開セキュリティ事件であり、SlowMistの余弦は今回の事件は典型的なプロジェクト側の集団的な悪意行為ではないと述べています。

"プロジェクト側の集団的な悪意行為ではない"とは、攻撃が内部のセキュリティ管理の失敗や外部ハッカーによる精密な侵入による可能性が高く、プロジェクト側の意図的な詐欺ではないことを意味します。

三、他にどんな秘密鍵漏洩によるハッキング事例があるか

1. Nomad

2022年8月、Nomad Bridgeはハッキングを受け、このクロスチェーンブリッジの2億ドルがほぼすべて盗まれました。ハッキング発生後、Moonbeamは誰も取引やスマートコントラクトとのインタラクションができないようにしました。攻撃の核心的な原因はコントラクトの検証メカニズムの誤りであり、秘密鍵や権限署名ロジックが簡単に偽造されてしまいました。

2. Ankr

2022年12月、Ankrノードの秘密鍵が漏洩し、攻撃者はコントラクトを偽造してaBNBcトークンを無限にミントし、約500万ドルの損失をもたらしました。Ankrの対応策:セキュリティを回復しDEXと協力して取引を停止;コミュニティ向けに包括的な補償計画を策定・実施;攻撃の原因は元従業員であることを特定。Ankr公式はハッキングの原因が「デプロイメントキーの盗用」であることを確認しました。

3. Platypus Finance

2023年2月、攻撃者は管理者秘密鍵の脆弱性を利用してステーブルコインプールを攻撃し、約900万ドルのUSDCを盗みました。チームはその後一部資産を回収し、「開発用秘密鍵が外部から侵入された疑いがある」と述べました。

4. Multichain

2023年7月、Multichainのコアチームメンバーが「連絡不能」となり、プロジェクトのメインコントロール秘密鍵が単一人物の手にある疑いが浮上。その後、約1億2600万ドルの資産が移転され、クロスチェーンブリッジ史上最大級の権限型攻撃事件の一つとなりました。

5. Exactly Protocol

2024年4月、攻撃者はフロントエンドサーバーから漏洩したデプロイメント秘密鍵を利用してコントラクトを差し替え、約730万ドルを盗みました。この事件は秘密鍵管理とDevOpsプロセスのセキュリティの脆弱さという業界全体の問題を露呈しました。

6.UXLINK

2025年9月、セキュリティ企業CyversのシステムがUXLINKに関する1130万ドルの不審な取引を検知し、最終的に盗難が確認されました。SlowMistの余弦は、UXLINKのSafeマルチシグに関する複数の秘密鍵が漏洩した可能性が高いと指摘しました。UXLINKの盗難は直接的にUXLINKトークン価格が70%以上暴落する原因となりました。

免責事項:本記事の内容はあくまでも筆者の意見を反映したものであり、いかなる立場においても当プラットフォームを代表するものではありません。また、本記事は投資判断の参考となることを目的としたものではありません。

こちらもいかがですか?

Ethereumの保有者が再び利益を得る、ETH価格が$4K突破に向けて準備

あなたの暗号資産ウォレットはあなたのデジタルパスポートです

XRPの価格チャートが「メガブレイクアウト」を示唆、目標は5ドル

ビットコインが重要な$107Kで拒否される:次に注目すべきBTC価格サポートレベル