Apakah Bitcoin akan diretas oleh komputer kuantum pada tahun 2030?

Komputer kuantum mungkin akan dapat menembus keamanan Bitcoin dalam lima tahun ke depan, bagaimana dunia kripto menghadapi krisis eksistensi ini?

Komputer kuantum mungkin akan membobol Bitcoin dalam lima tahun, bagaimana dunia kripto menghadapi krisis eksistensi?

Penulis: Tiger Research

Penerjemah: AididiaoJP, Foresight News

Kemajuan komputasi kuantum sedang membawa risiko keamanan baru bagi jaringan blockchain. Bagian ini bertujuan untuk mengeksplorasi teknologi yang dirancang untuk menghadapi ancaman kuantum, serta meninjau bagaimana Bitcoin dan Ethereum mempersiapkan diri untuk transisi ini.

Poin-Poin Utama

- Skenario Q-Day, yaitu situasi di mana komputer kuantum dapat membobol kriptografi blockchain, diperkirakan akan terjadi dalam 5 hingga 7 tahun ke depan. BlackRock juga menyoroti risiko ini dalam dokumen aplikasi ETF Bitcoin mereka.

- Kriptografi pasca-kuantum memberikan perlindungan terhadap serangan kuantum pada tiga lapisan keamanan: enkripsi komunikasi, tanda tangan transaksi, dan keberlangsungan data.

- Perusahaan seperti Google dan AWS telah mulai mengadopsi kriptografi pasca-kuantum, namun Bitcoin dan Ethereum masih berada pada tahap diskusi awal.

Sebuah Teknologi Baru Memunculkan Masalah Baru

Jika sebuah komputer kuantum dapat membobol dompet Bitcoin dalam hitungan menit, apakah keamanan blockchain masih dapat dipertahankan?

Inti dari keamanan blockchain adalah perlindungan kunci privat. Untuk mencuri Bitcoin seseorang, penyerang harus mendapatkan kunci privat, yang secara praktis tidak mungkin dilakukan dengan metode komputasi saat ini. Yang terlihat di blockchain hanyalah kunci publik, dan bahkan dengan superkomputer, menurunkan kunci privat dari kunci publik akan memakan waktu ratusan tahun.

Komputer kuantum mengubah lanskap risiko ini. Komputer klasik memproses 0 atau 1 secara berurutan, sedangkan sistem kuantum dapat memproses kedua keadaan secara bersamaan. Kemampuan ini secara teoritis memungkinkan penurunan kunci privat dari kunci publik.

Pakar memperkirakan komputer kuantum yang mampu membobol kriptografi modern dapat muncul sekitar tahun 2030. Momen yang diperkirakan ini disebut Q-Day, menandakan bahwa serangan nyata mungkin terjadi dalam lima hingga tujuh tahun ke depan.

Sumber: SEC

Regulator dan institusi utama telah menyadari risiko ini. Pada tahun 2024, National Institute of Standards and Technology (NIST) Amerika Serikat memperkenalkan standar kriptografi pasca-kuantum. BlackRock juga menyatakan dalam dokumen aplikasi ETF Bitcoin mereka bahwa kemajuan komputasi kuantum dapat mengancam keamanan Bitcoin.

Komputasi kuantum bukan lagi masalah teoretis yang jauh. Ini telah menjadi masalah teknologi yang memerlukan persiapan nyata, bukan sekadar harapan.

Komputasi Kuantum Menantang Keamanan Blockchain

Untuk memahami bagaimana transaksi blockchain bekerja, mari lihat contoh sederhana: Ekko mengirimkan 1 BTC ke Ryan.

Saat Ekko membuat transaksi yang menyatakan "Saya mengirim 1 BTC saya ke Ryan", ia harus melampirkan tanda tangan unik. Tanda tangan ini hanya dapat dihasilkan menggunakan kunci privat miliknya.

Kemudian, Ryan dan node lain di jaringan menggunakan kunci publik Ekko untuk memverifikasi apakah tanda tangan tersebut valid. Kunci publik seperti alat yang dapat memverifikasi tanda tangan tetapi tidak dapat menciptakan ulang tanda tangan tersebut. Selama kunci privat Ekko tetap rahasia, tidak ada yang dapat memalsukan tanda tangannya.

Inilah dasar keamanan transaksi blockchain.

Kunci privat dapat menghasilkan kunci publik, tetapi kunci publik tidak dapat mengungkapkan kunci privat. Ini dicapai melalui algoritma tanda tangan digital kurva eliptik, yang didasarkan pada kriptografi kurva eliptik. ECDSA bergantung pada asimetri matematis, di mana satu arah perhitungan mudah, tetapi arah sebaliknya secara komputasi tidak mungkin dilakukan.

Dengan berkembangnya komputasi kuantum, penghalang ini mulai melemah. Elemen kunci di sini adalah qubit kuantum.

Komputer klasik memproses 0 atau 1 secara berurutan. Qubit kuantum dapat mewakili kedua keadaan secara bersamaan, memungkinkan komputasi paralel dalam skala besar. Dengan jumlah qubit yang cukup, komputer kuantum dapat menyelesaikan perhitungan yang membutuhkan waktu puluhan tahun bagi komputer klasik hanya dalam beberapa detik.

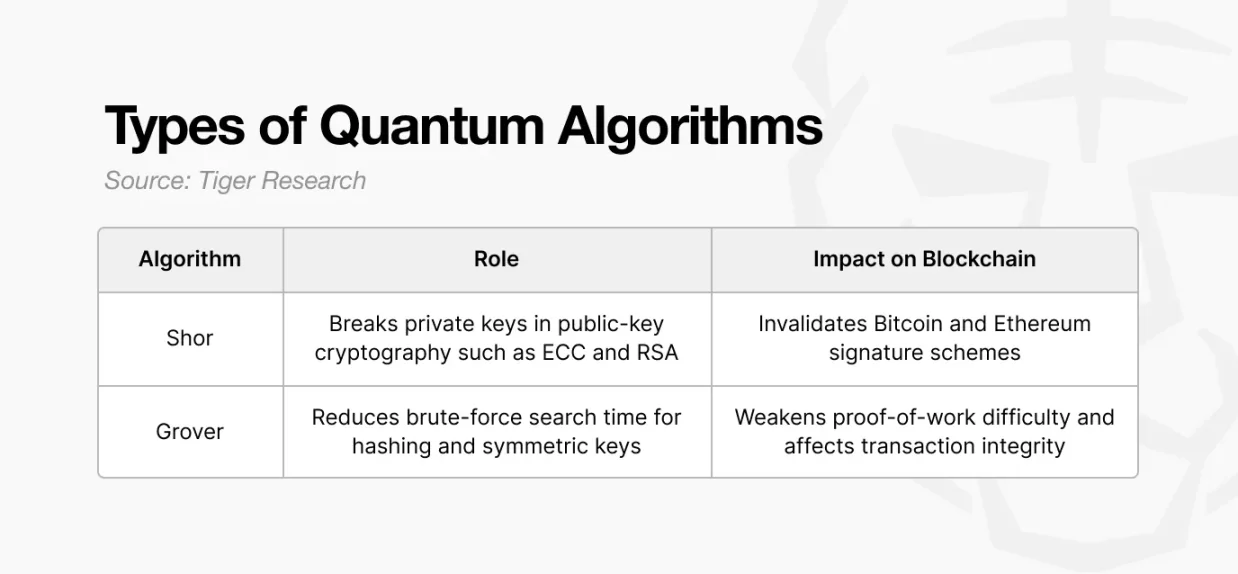

Ada dua algoritma kuantum yang secara langsung mengancam keamanan blockchain.

Algoritma Shor menyediakan cara untuk menurunkan kunci privat dari kunci publik, sehingga melemahkan kriptografi kunci publik. Algoritma Grover mempercepat pencarian brute-force, mengurangi kekuatan efektif fungsi hash.

Algoritma Shor: Pencurian Aset Langsung

Sebagian besar keamanan internet saat ini bergantung pada dua sistem kriptografi kunci publik: RSA dan ECC.

Sebagian besar keamanan internet saat ini bergantung pada dua sistem kriptografi kunci publik: RSA dan ECC. Keduanya bertahan dari serangan eksternal dengan memanfaatkan masalah matematika yang sulit seperti faktorisasi bilangan bulat dan logaritma diskret. Blockchain menggunakan prinsip yang sama melalui algoritma tanda tangan digital kurva eliptik berbasis ECC.

Dengan kemampuan komputasi saat ini, membobol sistem ini membutuhkan waktu puluhan tahun, sehingga dianggap aman secara praktis.

Algoritma Shor mengubah hal ini. Komputer kuantum yang menjalankan algoritma Shor dapat melakukan faktorisasi bilangan bulat besar dan perhitungan logaritma diskret dengan sangat cepat, sehingga dapat membobol RSA dan ECC.

Dengan menggunakan algoritma Shor, penyerang kuantum dapat menurunkan kunci privat dari kunci publik dan memindahkan aset dari alamat terkait sesuka hati. Setiap alamat yang pernah melakukan transaksi berisiko, karena kunci publiknya terlihat di blockchain. Ini dapat menyebabkan jutaan alamat berisiko secara bersamaan.

Algoritma Grover: Mencegat Transaksi

Keamanan blockchain juga bergantung pada enkripsi kunci simetris (seperti AES) dan fungsi hash (seperti SHA-256).

AES digunakan untuk mengenkripsi file dompet dan data transaksi, di mana menemukan kunci yang benar memerlukan mencoba semua kemungkinan kombinasi. SHA-256 mendukung penyesuaian tingkat kesulitan proof-of-work, di mana penambang harus terus mencari nilai hash yang memenuhi syarat tertentu.

Sistem-sistem ini berasumsi bahwa saat sebuah transaksi menunggu di mempool, pengguna lain tidak punya cukup waktu untuk menganalisis atau memalsukannya sebelum dimasukkan ke dalam blok.

Algoritma Grover melemahkan asumsi ini. Ia memanfaatkan superposisi kuantum untuk mempercepat proses pencarian, serta menurunkan tingkat keamanan efektif AES dan SHA-256. Penyerang kuantum dapat menganalisis transaksi di mempool secara real-time dan menghasilkan versi palsu yang menggunakan input (UTXO) yang sama tetapi mengarahkan output ke alamat berbeda.

Hal ini menyebabkan risiko transaksi dicegat oleh penyerang yang dilengkapi komputer kuantum, sehingga dana dipindahkan ke tujuan yang tidak diinginkan. Penarikan dari bursa dan transfer rutin dapat menjadi target umum dari penyadapan semacam ini.

Kriptografi Pasca-Kuantum

Bagaimana menjaga keamanan blockchain di era komputasi kuantum?

Sistem blockchain masa depan membutuhkan algoritma kriptografi yang tetap aman bahkan di bawah serangan kuantum. Algoritma ini disebut teknologi kriptografi pasca-kuantum.

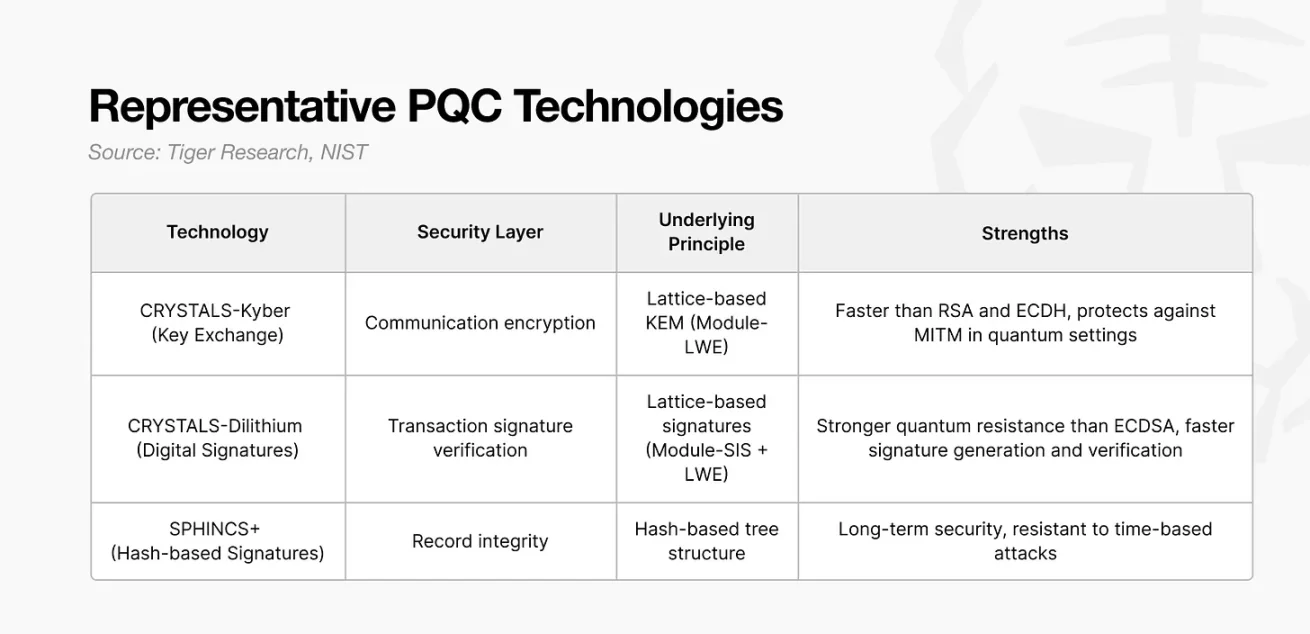

National Institute of Standards and Technology (NIST) Amerika Serikat telah mengusulkan tiga standar utama PQC, dan komunitas Bitcoin serta Ethereum sedang mendiskusikan adopsinya sebagai fondasi keamanan jangka panjang.

Kyber: Melindungi Komunikasi Antar Node

Kyber adalah algoritma yang dirancang untuk memungkinkan dua pihak di jaringan bertukar kunci simetris secara aman.

Metode tradisional yang telah lama mendukung infrastruktur internet, seperti RSA dan ECDH, rentan terhadap serangan algoritma Shor dan berisiko terekspos di lingkungan kuantum. Kyber mengatasi masalah ini dengan menggunakan masalah matematika berbasis kisi (lattice) yang disebut Module-LWE, yang dianggap tahan terhadap serangan kuantum. Struktur ini mencegah data dicegat atau didekripsi selama transmisi.

Kyber melindungi semua jalur komunikasi: koneksi HTTPS, API bursa, serta pesan dari dompet ke node. Di dalam jaringan blockchain, node juga dapat menggunakan Kyber saat berbagi data transaksi, mencegah pihak ketiga memantau atau mengekstrak informasi.

Pada dasarnya, Kyber membangun kembali keamanan lapisan transportasi jaringan untuk era komputasi kuantum.

Dilithium: Memverifikasi Tanda Tangan Transaksi

Dilithium adalah algoritma tanda tangan digital yang digunakan untuk memverifikasi bahwa transaksi dibuat oleh pemilik sah kunci privat.

Kepemilikan blockchain bergantung pada model ECDSA "tanda tangan dengan kunci privat, verifikasi dengan kunci publik". Masalahnya, ECDSA rentan terhadap serangan algoritma Shor. Dengan mengakses kunci publik, penyerang kuantum dapat menurunkan kunci privat terkait, memungkinkan pemalsuan tanda tangan dan pencurian aset.

Dilithium menghindari risiko ini dengan menggunakan struktur berbasis kisi yang menggabungkan Module-SIS dan LWE. Bahkan jika penyerang menganalisis kunci publik dan tanda tangan, kunci privat tidak dapat disimpulkan, dan desain ini tetap aman terhadap serangan kuantum. Penerapan Dilithium dapat mencegah pemalsuan tanda tangan, ekstraksi kunci privat, dan pencurian aset skala besar.

Ia melindungi kepemilikan aset sekaligus keaslian setiap transaksi.

SPHINCS+: Menyimpan Catatan Jangka Panjang

SPHINCS+ menggunakan struktur pohon hash multi-lapis. Setiap tanda tangan diverifikasi melalui jalur tertentu di pohon ini, dan karena satu nilai hash tidak dapat digunakan untuk menurunkan inputnya, sistem ini tetap aman bahkan terhadap serangan kuantum.

Saat transaksi Ekko dan Ryan ditambahkan ke dalam blok, catatan tersebut menjadi permanen. Ini dapat diibaratkan sebagai sidik jari dokumen.

SPHINCS+ mengubah setiap bagian transaksi menjadi nilai hash, menciptakan pola unik. Jika satu karakter saja dalam dokumen diubah, sidik jarinya akan berubah total. Demikian pula, mengubah bagian mana pun dari transaksi akan mengubah seluruh tanda tangan.

Bahkan puluhan tahun kemudian, setiap upaya untuk mengubah transaksi Ekko dan Ryan akan langsung terdeteksi. Meskipun tanda tangan yang dihasilkan SPHINCS+ relatif besar, algoritma ini sangat cocok untuk data keuangan atau catatan pemerintah yang harus dapat diverifikasi dalam jangka panjang. Komputer kuantum akan kesulitan memalsukan atau menyalin sidik jari semacam ini.

Singkatnya, teknologi PQC membangun tiga lapisan perlindungan terhadap serangan kuantum dalam satu transfer standar 1 BTC: Kyber untuk enkripsi komunikasi, Dilithium untuk verifikasi tanda tangan, dan SPHINCS+ untuk integritas catatan.

Bitcoin dan Ethereum: Jalan Berbeda, Tujuan Sama

Bitcoin menekankan ketidakberubahan, sementara Ethereum memprioritaskan adaptasi. Prinsip desain ini dibentuk oleh peristiwa masa lalu dan memengaruhi cara masing-masing jaringan menghadapi ancaman komputasi kuantum.

Bitcoin: Melindungi Rantai yang Ada dengan Meminimalkan Perubahan

Penekanan Bitcoin pada ketidakberubahan dapat ditelusuri kembali ke insiden overflow nilai tahun 2010. Seorang peretas mengeksploitasi celah untuk menciptakan 1840 miliar BTC, dan komunitas membatalkan transaksi tersebut dalam lima jam melalui soft fork. Setelah tindakan darurat ini, prinsip "transaksi yang telah dikonfirmasi tidak boleh diubah" menjadi inti identitas Bitcoin. Ketidakberubahan ini menjaga kepercayaan, tetapi juga membuat perubahan struktural cepat menjadi sulit.

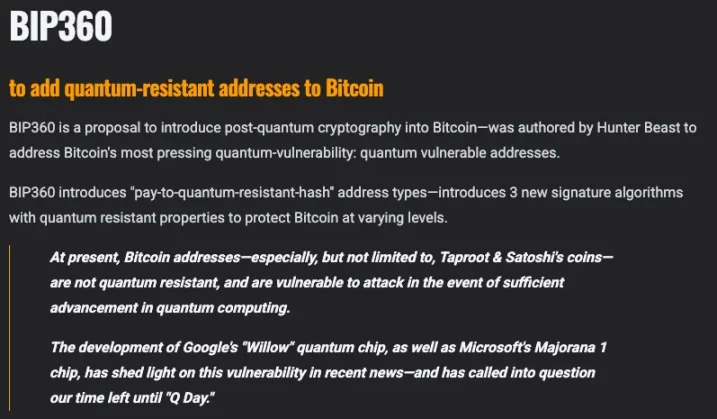

Prinsip ini berlanjut dalam pendekatan Bitcoin terhadap keamanan kuantum. Pengembang sepakat bahwa peningkatan diperlukan, tetapi penggantian seluruh rantai melalui hard fork dianggap terlalu berisiko bagi konsensus jaringan. Oleh karena itu, Bitcoin sedang mengeksplorasi transisi bertahap melalui model migrasi campuran.

Sumber: bip360.org

Prinsip ini berlanjut dalam pendekatan Bitcoin terhadap keamanan kuantum. Pengembang sepakat bahwa peningkatan diperlukan, tetapi penggantian seluruh rantai melalui hard fork dianggap terlalu berisiko bagi konsensus jaringan. Oleh karena itu Bitcoin sedang mengeksplorasi transisi bertahap melalui model migrasi campuran.

Jika diadopsi, pengguna akan dapat menggunakan alamat ECDSA tradisional dan alamat PQC baru secara bersamaan. Misalnya, jika dana Ekko disimpan di alamat Bitcoin lama, ia dapat secara bertahap memindahkannya ke alamat PQC saat Q-Day mendekat. Karena jaringan mengenali kedua format secara bersamaan, keamanan meningkat tanpa memaksa transisi yang merusak.

Tantangan tetap besar. Ratusan juta dompet perlu dimigrasi, dan belum ada solusi jelas untuk dompet dengan kunci privat yang hilang. Perbedaan pendapat di dalam komunitas juga dapat meningkatkan risiko fork rantai.

Ethereum: Transisi Cepat Melalui Arsitektur Fleksibel dan Redesign

Prinsip adaptasi Ethereum berasal dari peretasan DAO tahun 2016. Ketika sekitar 3,6 juta ETH dicuri, Vitalik Buterin dan Ethereum Foundation melakukan hard fork untuk membalikkan pencurian tersebut.

Keputusan ini membagi komunitas menjadi Ethereum (ETH) dan Ethereum Classic (ETC). Sejak saat itu, adaptasi menjadi ciri khas Ethereum dan kunci kemampuannya untuk melakukan perubahan cepat.

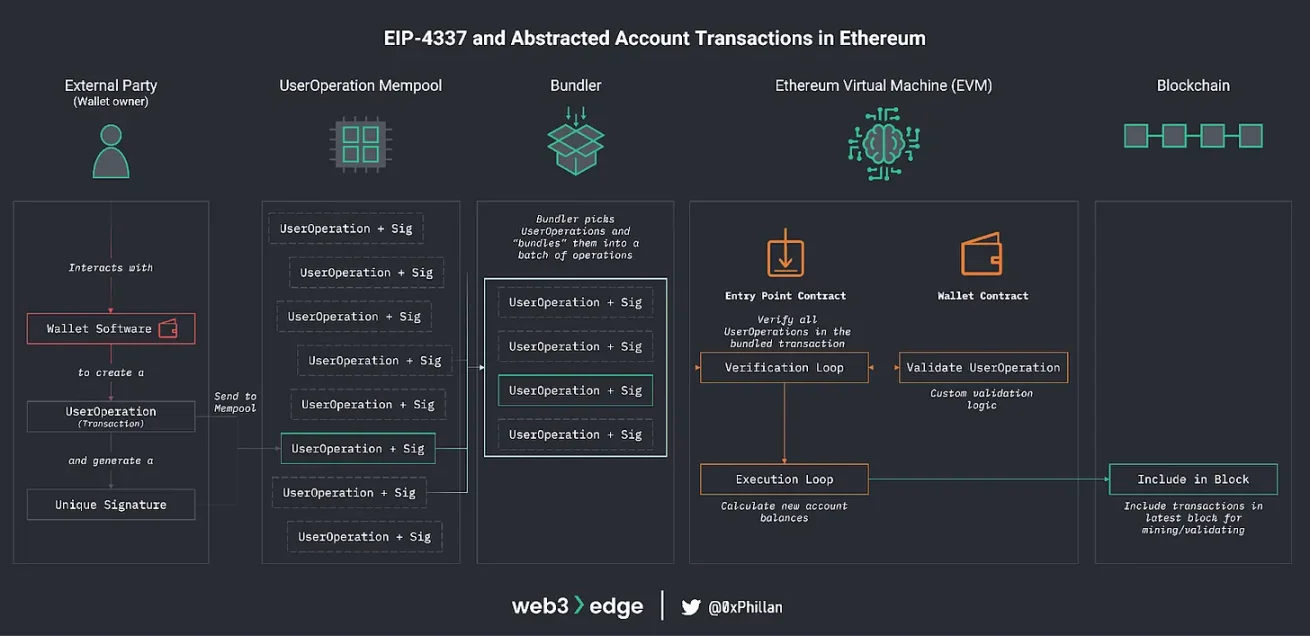

Sumber: web3edge

Secara historis, semua pengguna Ethereum bergantung pada akun eksternal yang hanya dapat mengirim transaksi melalui algoritma tanda tangan ECDSA. Karena setiap pengguna bergantung pada model kriptografi yang sama, perubahan skema tanda tangan memerlukan hard fork di seluruh jaringan.

EIP-4337 mengubah struktur ini, memungkinkan akun beroperasi seperti smart contract. Setiap akun dapat mendefinisikan logika verifikasi tanda tangan sendiri, memungkinkan pengguna mengadopsi skema tanda tangan alternatif tanpa mengubah seluruh jaringan. Algoritma tanda tangan kini dapat diganti di tingkat akun, bukan melalui upgrade protokol secara menyeluruh.

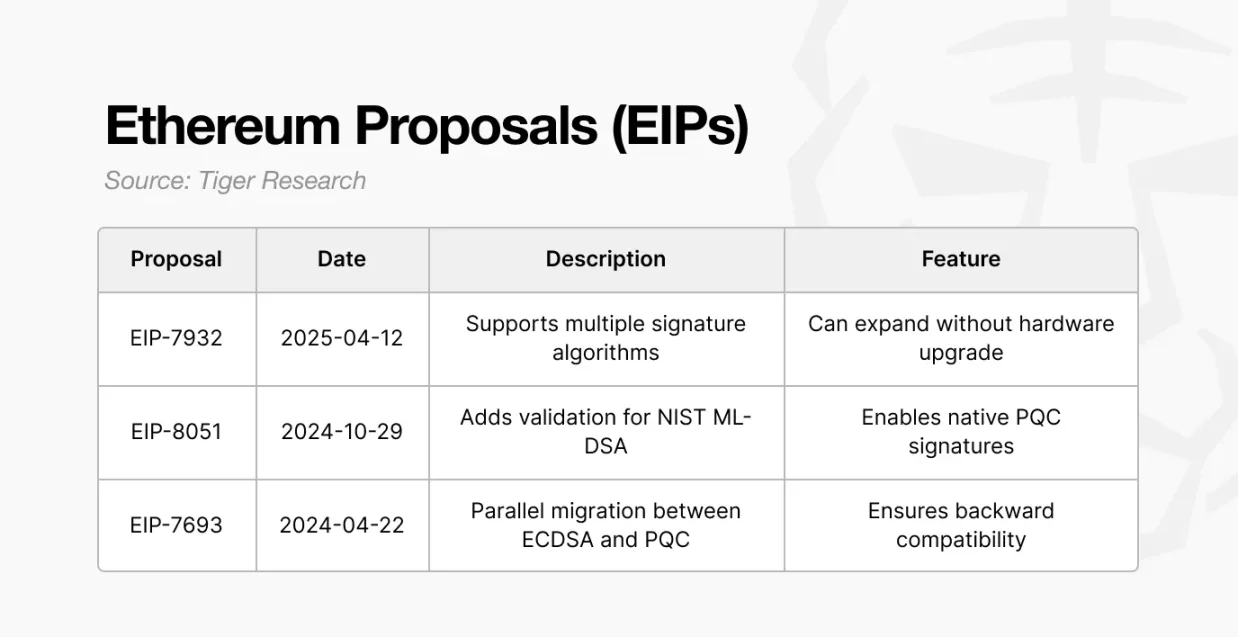

Berdasarkan hal ini, beberapa proposal untuk mendukung adopsi PQC telah muncul:

- EIP-7693: Memperkenalkan jalur migrasi campuran, mendukung transisi bertahap ke tanda tangan PQC sambil tetap kompatibel dengan ECDSA.

- EIP-8051: Menerapkan standar PQC NIST di on-chain untuk menguji tanda tangan PQC dalam kondisi jaringan nyata.

- EIP-7932: Memungkinkan protokol mengenali dan memverifikasi berbagai algoritma tanda tangan secara bersamaan, sehingga pengguna dapat memilih metode favorit mereka.

Dalam praktiknya, pengguna dompet berbasis ECDSA dapat bermigrasi ke dompet PQC berbasis Dilithium saat ancaman kuantum mendekat. Transisi ini terjadi di tingkat akun, tanpa perlu mengganti seluruh rantai.

Singkatnya, Bitcoin bertujuan mempertahankan struktur saat ini sambil mengintegrasikan PQC secara paralel, sedangkan Ethereum sedang mendesain ulang model akunnya untuk langsung mengadopsi PQC. Keduanya mengejar tujuan anti-kuantum yang sama, tetapi Bitcoin mengandalkan evolusi konservatif, sementara Ethereum mengadopsi inovasi struktural.

Saat Blockchain Masih Berdebat, Dunia Sudah Berubah

Infrastruktur internet global telah mulai beralih ke standar keamanan baru.

Platform Web2 yang didukung keputusan terpusat bergerak cepat. Google sejak April 2024 mengaktifkan pertukaran kunci pasca-kuantum secara default di browser Chrome, dan menerapkannya ke miliaran perangkat. Microsoft mengumumkan rencana migrasi organisasi penuh, menargetkan adopsi PQC secara menyeluruh sebelum 2033. AWS mulai menggunakan PQC campuran pada akhir 2024.

Blockchain menghadapi situasi berbeda. BIP-360 Bitcoin masih dalam tahap diskusi, sedangkan EIP-7932 Ethereum telah diajukan selama beberapa bulan tetapi belum ada testnet publik. Vitalik Buterin telah menguraikan jalur migrasi bertahap, tetapi belum jelas apakah transisi dapat diselesaikan sebelum serangan kuantum benar-benar mungkin dilakukan.

Laporan Deloitte memperkirakan sekitar 20% hingga 30% alamat Bitcoin telah mengekspos kunci publiknya. Saat ini mereka masih aman, tetapi begitu komputer kuantum matang pada 2030-an, alamat-alamat ini bisa menjadi target. Jika jaringan mencoba hard fork pada tahap itu, kemungkinan terjadinya perpecahan sangat tinggi. Komitmen Bitcoin terhadap ketidakberubahan, meskipun menjadi dasar identitasnya, juga membuat perubahan cepat menjadi sulit.

Pada akhirnya, komputasi kuantum menghadirkan tantangan teknis sekaligus tantangan tata kelola. Web2 telah memulai transisi. Blockchain masih berdebat tentang bagaimana memulai. Pertanyaan penentu bukanlah siapa yang bergerak lebih dulu, melainkan siapa yang dapat menyelesaikan transisi dengan aman.

Disclaimer: Konten pada artikel ini hanya merefleksikan opini penulis dan tidak mewakili platform ini dengan kapasitas apa pun. Artikel ini tidak dimaksudkan sebagai referensi untuk membuat keputusan investasi.

Kamu mungkin juga menyukai

IOTA bekerja sama dalam proyek ADAPT: Membangun masa depan perdagangan digital Afrika bersama

IOTA sedang bekerja sama dengan World Economic Forum dan Tony Blair Institute for Global Change dalam proyek ADAPT. ADAPT adalah inisiatif perdagangan digital pan-Afrika yang dipimpin oleh African Continental Free Trade Area. Melalui infrastruktur publik digital, ADAPT menghubungkan identitas, data, dan keuangan untuk memfasilitasi perdagangan yang tepercaya, efisien, dan inklusif di seluruh Afrika.

Analisis Harga Crypto 11-17: BITCOIN: BTC, ETHEREUM: ETH, SOLANA: SOL, POLKADOT: DOT, APTOS: APT

Universitas Harvard Memperluas Posisi Bitcoin ETF Menjadi $443 Juta pada Kuartal Ketiga