Laporan Analisis Pelacakan Teknis Insiden Peretasan Kolam Penambangan LuBian yang Mengakibatkan Pencurian Bitcoin dalam Jumlah Besar

Pemerintah Amerika Serikat kemungkinan sudah sejak tahun 2020 menggunakan teknik peretasan untuk mencuri 127.000 Bitcoin yang dimiliki oleh Chen Zhi. Ini merupakan kasus klasik di mana organisasi peretas tingkat negara melakukan operasi "hitam lawan hitam". Laporan ini, dari sudut pandang teknis, melakukan penelusuran teknologi, menganalisis secara mendalam detail teknis kunci dari peristiwa ini, menyoroti kronologi pencurian Bitcoin tersebut, merekonstruksi garis waktu serangan secara lengkap, serta mengevaluasi mekanisme keamanan Bitcoin, dengan harapan dapat memberikan wawasan berharga tentang keamanan bagi industri dan pengguna cryptocurrency.

Sumber artikel: National Computer Virus Emergency Response Center

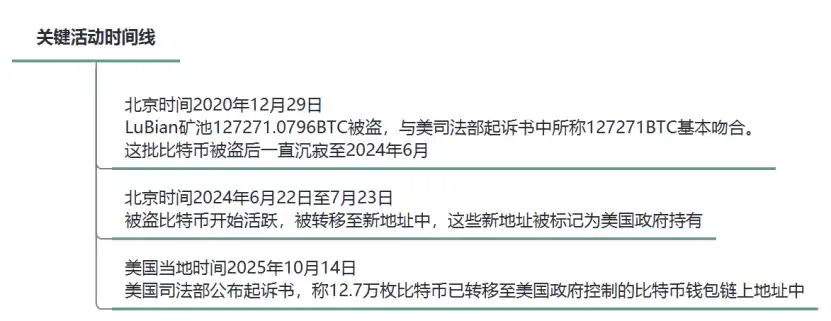

Pada 29 Desember 2020, pool penambangan LuBian mengalami serangan peretasan besar-besaran, dengan total 127.272,06953176 bitcoin (dengan nilai pasar sekitar 3,5 miliar dolar AS saat itu, dan kini nilainya telah mencapai 15 miliar dolar AS) dicuri oleh pelaku. Pemilik bitcoin dalam jumlah besar ini adalah Chen Zhi, Ketua Prince Group Kamboja. Setelah insiden peretasan, Chen Zhi dan Prince Group beberapa kali mengirim pesan di blockchain pada awal 2021 dan Juli 2022, menyerukan kepada peretas agar mengembalikan bitcoin yang dicuri dan bersedia membayar tebusan, namun tidak mendapat tanggapan. Anehnya, setelah pencurian, bitcoin dalam jumlah besar ini tetap diam di alamat dompet bitcoin yang dikuasai pelaku selama 4 tahun, hampir tidak bergerak sama sekali, yang jelas tidak sesuai dengan perilaku peretas pada umumnya yang ingin segera mencairkan keuntungan. Hal ini lebih mirip dengan operasi presisi yang dikendalikan oleh "organisasi peretas tingkat negara". Hingga Juni 2024, bitcoin yang dicuri ini baru kembali dipindahkan ke alamat dompet bitcoin baru, dan hingga kini belum bergerak lagi.

Pada 14 Oktober 2025, Departemen Kehakiman Amerika Serikat mengumumkan tuntutan pidana terhadap Chen Zhi, serta menyatakan penyitaan 127.000 bitcoin milik Chen Zhi dan Prince Group. Berbagai bukti menunjukkan bahwa bitcoin dalam jumlah besar yang disita pemerintah AS dari Chen Zhi dan Prince Group adalah bitcoin pool LuBian yang telah dicuri oleh peretas melalui teknik pada tahun 2020. Dengan kata lain, pemerintah AS kemungkinan telah mencuri 127.000 bitcoin milik Chen Zhi melalui teknik peretasan sejak tahun 2020, yang merupakan kasus klasik "peretas tingkat negara" yang melakukan "black eats black". Laporan ini, dari sudut pandang teknis, melakukan penelusuran teknis mendalam atas detail kunci insiden ini, menganalisis secara mendalam kronologi pencurian bitcoin tersebut, merekonstruksi garis waktu serangan secara lengkap, serta mengevaluasi mekanisme keamanan bitcoin, dengan harapan dapat memberikan wawasan keamanan yang berharga bagi industri dan pengguna kripto.

I. Latar Belakang Insiden

Pool penambangan LuBian (LuBian mining pool) didirikan pada awal 2020, merupakan pool penambangan bitcoin yang berkembang pesat, dengan basis operasi utama di Tiongkok dan Iran. Pada Desember 2020, pool LuBian mengalami serangan peretasan besar-besaran, menyebabkan lebih dari 90% kepemilikan bitcoin mereka dicuri. Total bitcoin yang dicuri sebanyak 127.272,06953176 BTC, hampir sama dengan 127.271 BTC yang disebutkan dalam surat dakwaan Departemen Kehakiman AS.

Model operasi pool LuBian mencakup penyimpanan dan distribusi terpusat dari hadiah penambangan. Bitcoin di alamat pool tidak disimpan di bursa terpusat yang diawasi, melainkan di dompet non-kustodian. Dari sisi teknis, dompet non-kustodian (juga disebut cold wallet atau hardware wallet) dianggap sebagai tempat perlindungan terakhir aset kripto, tidak seperti akun bursa yang dapat dibekukan dengan perintah hukum, melainkan seperti brankas bank pribadi milik pemegangnya sendiri, di mana kunci (private key) hanya dipegang oleh pemiliknya.

Bitcoin sebagai mata uang kripto, alamat on-chain digunakan untuk mengidentifikasi kepemilikan dan aliran aset bitcoin, dan menguasai private key alamat on-chain berarti dapat sepenuhnya mengendalikan bitcoin di alamat tersebut. Menurut laporan lembaga analisis on-chain, bitcoin dalam jumlah besar milik Chen Zhi yang dikendalikan pemerintah AS sangat berkaitan dengan insiden peretasan pool LuBian. Data on-chain menunjukkan bahwa pada 29 Desember 2020 waktu Beijing, alamat dompet bitcoin inti LuBian mengalami transfer abnormal, dengan total 127.272,06953176 BTC, hampir sama dengan 127.271 BTC yang disebutkan dalam surat dakwaan Departemen Kehakiman AS. Setelah transfer abnormal, bitcoin yang dicuri ini tetap diam hingga Juni 2024. Pada periode 22 Juni hingga 23 Juli 2024 waktu Beijing, bitcoin yang dicuri ini kembali dipindahkan ke alamat on-chain baru, dan hingga kini belum bergerak. Platform pelacakan blockchain terkenal di AS, ARKHAM, telah menandai alamat akhir ini sebagai milik pemerintah AS. Saat ini, pemerintah AS dalam surat dakwaan belum mengungkapkan bagaimana mereka memperoleh private key alamat on-chain bitcoin milik Chen Zhi.

Gambar 1: Garis Waktu Aktivitas Kunci

II. Analisis Jalur Serangan

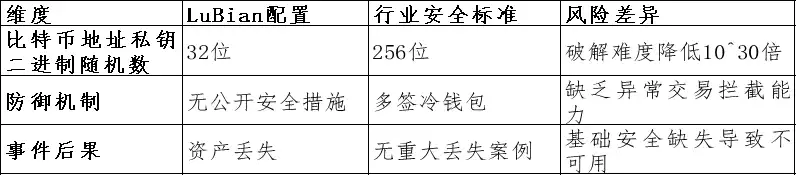

Seperti diketahui, di dunia blockchain, angka acak adalah fondasi keamanan kriptografi. Bitcoin menggunakan teknologi enkripsi asimetris, private key bitcoin adalah deretan angka biner 256-bit acak, dengan kemungkinan pemecahan secara teori sebanyak 2^256 kali, yang hampir mustahil. Namun jika private key 256-bit ini tidak sepenuhnya dihasilkan secara acak, misalnya 224 bit di antaranya dapat diprediksi dengan pola tertentu dan hanya 32 bit yang benar-benar acak, maka kekuatan private key akan sangat berkurang, cukup dengan mencoba 2^32 (sekitar 4,29 miliar) kali untuk brute force. Contohnya, pada September 2022, market maker kripto Inggris Wintermute kehilangan 160 juta dolar AS akibat kerentanan pseudo-random serupa.

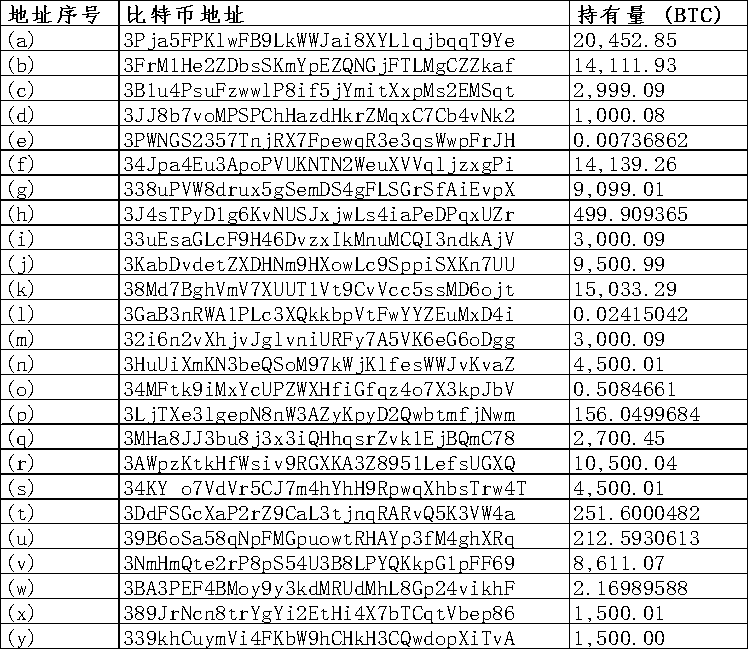

Pada Agustus 2023, tim riset keamanan luar negeri MilkSad pertama kali mengumumkan ditemukannya kerentanan pseudo-random number generator (PRNG) pada salah satu alat pembuat kunci pihak ketiga, dan berhasil mendapatkan nomor CVE (CVE-2023-39910). Dalam laporan hasil riset tim tersebut disebutkan bahwa pool bitcoin LuBian memiliki kerentanan serupa, dan dari alamat pool bitcoin LuBian yang terkena serangan peretas yang dipublikasikan, mencakup seluruh 25 alamat bitcoin yang disebutkan dalam surat dakwaan Departemen Kehakiman AS.

Gambar 2: Daftar 25 Alamat Dompet Bitcoin dalam Surat Dakwaan Departemen Kehakiman AS

Sebagai sistem dompet non-kustodian, pool bitcoin LuBian mengandalkan algoritma pembuatan private key kustom untuk mengelola dana, namun pembuatan private key tidak menggunakan standar 256-bit acak yang direkomendasikan, melainkan hanya mengandalkan angka acak 32-bit, yang merupakan cacat fatal: hanya mengandalkan timestamp atau input lemah sebagai seed pada "pseudo-random generator" Mersenne Twister (MT19937-32), di mana PRNG ini setara dengan acak integer 4-byte, yang dapat dieksplorasi secara efisien dalam komputasi modern. Secara matematis, probabilitas pemecahan adalah 1/2^32, misal jika script serangan menguji 10^6 kunci per detik, waktu pemecahan sekitar 4.200 detik (hanya sekitar 1,17 jam). Dalam praktiknya, alat optimasi seperti Hashcat atau script kustom dapat mempercepat proses. Pelaku memanfaatkan kerentanan ini untuk mencuri bitcoin dalam jumlah besar dari pool bitcoin LuBian.

Gambar 3: Tabel Perbandingan Cacat Pool LuBian dengan Standar Keamanan Industri

Melalui penelusuran teknis, garis waktu lengkap dan detail terkait serangan peretasan pool LuBian adalah sebagai berikut:

1. Tahap Pencurian: 29 Desember 2020 Waktu Beijing

Kejadian: Peretas memanfaatkan kerentanan pseudo-random pada pembuatan private key alamat dompet bitcoin pool LuBian, melakukan brute force pada lebih dari 5.000 alamat dompet acak lemah (jenis dompet: P2WPKH-nested-in-P2SH, prefix 3). Dalam waktu sekitar 2 jam, sekitar 127.272,06953176 BTC (senilai sekitar 3,5 miliar dolar AS saat itu) dikuras dari alamat dompet ini, tersisa kurang dari 200 BTC. Semua transaksi mencurigakan menggunakan biaya transaksi yang sama, menunjukkan serangan dijalankan oleh script otomatis transfer massal.

Pihak pengirim: Kelompok alamat dompet bitcoin acak lemah pool LuBian (dikendalikan oleh entitas operasional pool LuBian, milik Prince Group milik Chen Zhi);

Pihak penerima: Kelompok alamat dompet bitcoin yang dikuasai pelaku (alamat tidak dipublikasikan);

Jalur transfer: Kelompok alamat dompet lemah → kelompok alamat dompet pelaku;

Analisis keterkaitan: Total bitcoin yang dicuri sebanyak 127.272,06953176 BTC, hampir sama dengan 127.271 BTC yang disebutkan dalam surat dakwaan Departemen Kehakiman AS.

2. Tahap Dormansi: 30 Desember 2020 hingga 22 Juni 2024 Waktu Beijing

Kejadian: Bitcoin ini, setelah dicuri melalui kerentanan pseudo-random pada tahun 2020, disimpan di alamat dompet bitcoin yang dikuasai pelaku selama 4 tahun, dalam keadaan dorman, hanya ada transaksi debu kurang dari seperseribu yang mungkin untuk pengujian.

Analisis keterkaitan: Bitcoin ini hampir tidak bergerak hingga 22 Juni 2024 sebelum sepenuhnya diambil alih pemerintah AS, yang jelas tidak sesuai dengan sifat peretas pada umumnya yang ingin segera mencairkan keuntungan, lebih mirip dengan operasi presisi oleh organisasi peretas tingkat negara.

3. Tahap Upaya Pemulihan: Awal 2021, 4 dan 26 Juli 2022 Waktu Beijing

Kejadian: Setelah bitcoin ini dicuri, selama masa dormansi, pada awal 2021, pool LuBian mengirim lebih dari 1.500 pesan melalui fitur Bitcoin OP_RETURN (menghabiskan sekitar 1,4 BTC biaya transaksi), menyisipkan pesan di area data blockchain, memohon kepada peretas agar mengembalikan dana. Contoh pesan: "Please return our funds, we'll pay a reward". Pada 4 dan 26 Juli 2022, pool LuBian kembali mengirim pesan melalui OP_RETURN, contoh pesan: "MSG from LB. To the whitehat who is saving our asset, you can contact us through to discuss the return of asset and your reward."

Pihak pengirim: Alamat dompet bitcoin acak lemah Lubian (dikendalikan oleh entitas operasional pool Lubian, milik Prince Group milik Chen Zhi);

Pihak penerima: Kelompok alamat dompet bitcoin yang dikuasai pelaku;

Jalur transfer: Kelompok alamat dompet lemah → kelompok alamat dompet pelaku; transaksi kecil disisipkan OP_RETURN);

Analisis keterkaitan: Setelah insiden pencurian, pesan-pesan ini dikonfirmasi sebagai upaya pool LuBian untuk menghubungi "peretas pihak ketiga", meminta pengembalian aset dan negosiasi tebusan.

4. Tahap Aktivasi dan Transfer: 22 Juni hingga 23 Juli 2024 Waktu Beijing

Kejadian: Bitcoin di kelompok alamat dompet yang dikuasai pelaku diaktifkan dari keadaan dorman dan dipindahkan ke alamat dompet bitcoin akhir. Alamat dompet akhir ini ditandai oleh platform pelacakan blockchain terkenal ARKHAM sebagai milik pemerintah AS.

Pihak pengirim: Kelompok alamat dompet bitcoin yang dikuasai pelaku;

Pihak penerima: Kelompok alamat dompet akhir baru (tidak dipublikasikan, namun dipastikan sebagai kelompok dompet yang dikendalikan pemerintah AS)

Jalur transfer: Kelompok alamat dompet yang dikuasai pelaku → kelompok dompet yang dikendalikan pemerintah AS;

Analisis keterkaitan: Bitcoin dalam jumlah besar yang dicuri ini, setelah diam selama 4 tahun hampir tidak bergerak, akhirnya dikendalikan oleh pemerintah AS.

5. Tahap Pengumuman Penyitaan: 14 Oktober 2025 Waktu Setempat AS

Kejadian: Departemen Kehakiman AS mengumumkan dakwaan terhadap Chen Zhi, serta "menyita" 127.000 bitcoin miliknya.

Pada saat yang sama, melalui mekanisme publik blockchain, seluruh catatan transaksi bitcoin dapat dilacak secara terbuka. Berdasarkan hal ini, laporan ini menelusuri asal-usul bitcoin dalam jumlah besar yang dicuri dari alamat dompet bitcoin acak lemah pool LuBian (dikendalikan oleh entitas operasional pool LuBian, kemungkinan milik Prince Group milik Chen Zhi), dengan total bitcoin yang dicuri sebanyak 127.272,06953176, yang berasal dari: penambangan independen sekitar 17.800 BTC, pendapatan gaji pool sekitar 2.300 BTC, serta dari bursa dan saluran lain sekitar 107.100 BTC. Hasil awal menunjukkan bahwa sumbernya tidak sepenuhnya berasal dari pendapatan ilegal seperti yang disebutkan dalam surat dakwaan Departemen Kehakiman AS.

III. Analisis Detail Teknis Kerentanan

1. Pembuatan Private Key Alamat Dompet Bitcoin:

Inti dari kerentanan pool LuBian terletak pada generator private key yang menggunakan cacat serupa dengan "MilkSad" di Libbitcoin Explorer. Sistem ini menggunakan Mersenne Twister (MT19937-32) PRNG, hanya diinisialisasi dengan seed 32-bit, sehingga entropi efektif hanya 32 bit. PRNG ini tidak aman secara kriptografi (non-cryptographic), mudah diprediksi dan direkayasa balik. Pelaku dapat melakukan enumerasi seluruh kemungkinan seed 32-bit (0 hingga 2^32-1), menghasilkan private key yang sesuai, dan memeriksa apakah cocok dengan hash public key alamat dompet yang diketahui.

Dalam ekosistem bitcoin, proses pembuatan private key biasanya: seed acak → hash SHA-256 → private key ECDSA.

Implementasi library dasar pool LuBian kemungkinan berbasis kode kustom atau library open source (seperti Libbitcoin), namun mengabaikan keamanan entropi. Kesamaan dengan kerentanan MilkSad adalah, perintah "bx seed" di Libbitcoin Explorer juga menggunakan generator angka acak MT19937-32, hanya mengandalkan timestamp atau input lemah sebagai seed, sehingga private key dapat di-brute force. Dalam insiden pool LuBian, lebih dari 5.000 dompet terdampak, menunjukkan kerentanan sistemik, kemungkinan berasal dari penggunaan kode yang sama saat pembuatan dompet massal.

2. Simulasi Proses Serangan:

(1) Identifikasi alamat dompet target (melalui pemantauan on-chain aktivitas pool LuBian);

(2) Enumerasi seed 32-bit: for seed in 0 to 4294967295;

(3) Hasilkan private key: private_key = SHA256(seed);

(4) Turunkan public key dan alamat: menggunakan kurva ECDSA SECP256k1;

(5) Cocokkan: jika alamat hasil turunan cocok dengan target, gunakan private key untuk menandatangani transaksi dan mencuri dana;

Perbandingan dengan kerentanan serupa: Kerentanan ini mirip dengan cacat entropi 32-bit Trust Wallet, yang pernah menyebabkan pembobolan alamat dompet bitcoin secara massal; kerentanan "MilkSad" di Libbitcoin Explorer juga mengekspos private key karena entropi rendah. Semua kasus ini berasal dari masalah warisan kode awal yang tidak menggunakan standar BIP-39 (seed phrase 12-24 kata, menyediakan entropi tinggi). Pool LuBian kemungkinan menggunakan algoritma kustom untuk memudahkan manajemen, namun mengabaikan keamanan.

Kekurangan pertahanan: Pool LuBian tidak menerapkan multisig, hardware wallet, atau hierarchical deterministic wallet (HD wallets), yang semuanya dapat meningkatkan keamanan. Data on-chain menunjukkan serangan mencakup banyak dompet, menunjukkan kerentanan sistemik, bukan kegagalan satu titik.

3. Bukti On-chain dan Upaya Pemulihan:

Pesan OP_RETURN: Pool LuBian mengirim lebih dari 1.500 pesan melalui fitur OP_RETURN Bitcoin, menghabiskan 1,4 BTC, memohon pelaku mengembalikan dana. Pesan-pesan ini disisipkan di blockchain, membuktikan sebagai tindakan pemilik asli, bukan palsu. Contoh pesan termasuk "please return our funds" atau permohonan serupa, tersebar di banyak transaksi.

4. Analisis Keterkaitan Serangan:

Surat dakwaan pidana Departemen Kehakiman AS pada 14 Oktober 2025 waktu setempat terhadap Chen Zhi (nomor kasus 1:25-cr-00416) mencantumkan 25 alamat dompet bitcoin, yang memegang sekitar 127.271 BTC, dengan nilai sekitar 15 miliar dolar AS, dan telah disita. Melalui analisis blockchain dan pemeriksaan dokumen resmi, alamat-alamat ini sangat berkaitan dengan insiden serangan pool LuBian:

Keterkaitan langsung: Analisis blockchain menunjukkan bahwa 25 alamat dalam surat dakwaan Departemen Kehakiman AS adalah alamat akhir kepemilikan bitcoin yang dicuri dalam serangan pool LuBian tahun 2020. Laporan Elliptic menyebutkan bahwa bitcoin ini "dicuri" dari operasi penambangan pool LuBian pada 2020. Arkham Intelligence mengonfirmasi bahwa dana yang disita Departemen Kehakiman AS berasal langsung dari insiden pencurian pool LuBian.

Keterkaitan bukti surat dakwaan: Surat dakwaan Departemen Kehakiman AS memang tidak secara langsung menyebut "LuBian hack", namun menyebut dana berasal dari "serangan pencurian bisnis penambangan bitcoin di Iran dan Tiongkok", yang konsisten dengan analisis on-chain Elliptic dan Arkham Intelligence.

Keterkaitan perilaku serangan: Dari metode serangan, bitcoin dalam jumlah besar milik pool LuBian yang dicuri secara teknis sejak 2020, diam selama 4 tahun, hanya terjadi transaksi debu kurang dari seperseribu, hingga akhirnya diambil alih penuh oleh pemerintah AS pada 2024, tidak sesuai dengan sifat peretas pada umumnya yang ingin segera mencairkan keuntungan, lebih mirip dengan operasi presisi organisasi peretas tingkat negara. Analisis menunjukkan, pemerintah AS kemungkinan telah mengendalikan bitcoin ini sejak Desember 2020.

IV. Dampak dan Saran

Insiden peretasan pool LuBian tahun 2020 berdampak luas, menyebabkan pool bubar, kerugian lebih dari 90% total aset saat itu, dan nilai bitcoin yang dicuri kini telah naik menjadi 15 miliar dolar AS, menyoroti risiko yang diperbesar oleh fluktuasi harga.

Insiden pool LuBian mengungkap risiko sistemik dalam rantai alat kripto terkait pembuatan angka acak. Untuk mencegah kerentanan serupa, industri blockchain harus menggunakan cryptographically secure pseudo-random number generator (CSPRNG); menerapkan pertahanan berlapis, termasuk multisig, cold storage, dan audit berkala, serta menghindari algoritma pembuatan private key kustom; pool penambangan perlu mengintegrasikan pemantauan on-chain real-time dan sistem peringatan transfer abnormal. Pengguna biasa sebaiknya menghindari modul pembuat kunci dari komunitas open source yang belum diverifikasi. Insiden ini juga mengingatkan kita bahwa meskipun blockchain sangat transparan, fondasi keamanan yang lemah tetap dapat menyebabkan konsekuensi bencana. Hal ini juga menunjukkan pentingnya keamanan siber dalam perkembangan ekonomi digital dan mata uang digital di masa depan.

Disclaimer: Konten pada artikel ini hanya merefleksikan opini penulis dan tidak mewakili platform ini dengan kapasitas apa pun. Artikel ini tidak dimaksudkan sebagai referensi untuk membuat keputusan investasi.

Kamu mungkin juga menyukai

Laporan Analisis Pelacakan Teknis Insiden Peretasan Kolam Penambangan LuBian yang Mengakibatkan Pencurian Bitcoin dalam Jumlah Besar

Laporan ini mengambil sudut pandang teknis, melakukan penelusuran teknologi untuk menganalisis secara mendalam detail teknis utama dari peristiwa ini, dengan fokus pada proses pencurian batch bitcoin tersebut, merekonstruksi seluruh lini waktu serangan pada saat itu, serta mengevaluasi mekanisme keamanan bitcoin, dengan harapan dapat memberikan wawasan keamanan yang berharga bagi industri dan pengguna cryptocurrency.

Interpretasi Makro: "Mengemudi dalam Kabut" ala Powell dan "Permainan Lapar" di Dunia Keuangan

Kebijakan baru menunjukkan tiga karakteristik: visibilitas terbatas, kepercayaan yang rapuh, dan distorsi yang didorong oleh likuiditas.

Short besar Michael Burry: Apakah gelembung AI lebih besar daripada Bitcoin?