Les hackers crypto utilisent désormais des smart contracts Ethereum pour dissimuler des charges utiles de logiciels malveillants

Ethereum est devenu le dernier terrain d’attaque pour les attaques de la chaîne d’approvisionnement logicielle.

Des chercheurs de ReversingLabs ont découvert plus tôt cette semaine deux paquets NPM malveillants qui utilisaient des smart contracts Ethereum pour dissimuler du code malveillant, permettant ainsi au malware de contourner les contrôles de sécurité traditionnels.

NPM est un gestionnaire de paquets pour l’environnement d’exécution Node.js et est considéré comme le plus grand registre de logiciels au monde, où les développeurs peuvent accéder et partager du code qui contribue à des millions de programmes logiciels.

Les paquets, “colortoolsv2” et “mimelib2”, ont été téléchargés sur le référentiel largement utilisé Node Package Manager en juillet. Ils semblaient être de simples utilitaires à première vue, mais en réalité, ils exploitaient la blockchain d’Ethereum pour récupérer des URL cachées qui dirigeaient les systèmes compromis vers le téléchargement d’un malware de seconde étape.

En intégrant ces commandes dans un smart contract, les attaquants ont déguisé leur activité en trafic légitime de la blockchain, rendant la détection plus difficile.

« C’est quelque chose que nous n’avions jamais vu auparavant », a déclaré la chercheuse de ReversingLabs Lucija Valentić dans leur rapport. « Cela met en évidence l’évolution rapide des stratégies d’évasion de détection par des acteurs malveillants qui ciblent les dépôts open source et les développeurs. »

La technique s’appuie sur une ancienne méthode. Des attaques précédentes ont utilisé des services de confiance comme GitHub Gists, Google Drive ou OneDrive pour héberger des liens malveillants. En utilisant à la place des smart contracts Ethereum, les attaquants ajoutent une dimension crypto à une tactique de chaîne d’approvisionnement déjà dangereuse.

L’incident fait partie d’une campagne plus large. ReversingLabs a découvert que les paquets étaient liés à de faux dépôts GitHub se faisant passer pour des cryptocurrency trading bots. Ces dépôts étaient remplis de faux commits, de faux comptes utilisateurs et de nombres d’étoiles gonflés pour paraître légitimes.

Les développeurs qui téléchargeaient le code risquaient d’importer un malware sans s’en rendre compte.

Les risques de la chaîne d’approvisionnement dans les outils open source liés à la crypto ne sont pas nouveaux. L’année dernière, des chercheurs ont signalé plus de 20 campagnes malveillantes ciblant les développeurs via des dépôts tels que npm et PyPI.

Beaucoup visaient à voler des identifiants de portefeuille ou à installer des crypto miners. Mais l’utilisation de smart contracts Ethereum comme mécanisme de livraison montre que les adversaires s’adaptent rapidement pour s’intégrer dans les écosystèmes blockchain.

Une leçon à retenir pour les développeurs est que des commits populaires ou des mainteneurs actifs peuvent être falsifiés, et même des paquets apparemment inoffensifs peuvent contenir des charges malveillantes cachées.

Avertissement : le contenu de cet article reflète uniquement le point de vue de l'auteur et ne représente en aucun cas la plateforme. Cet article n'est pas destiné à servir de référence pour prendre des décisions d'investissement.

Vous pourriez également aimer

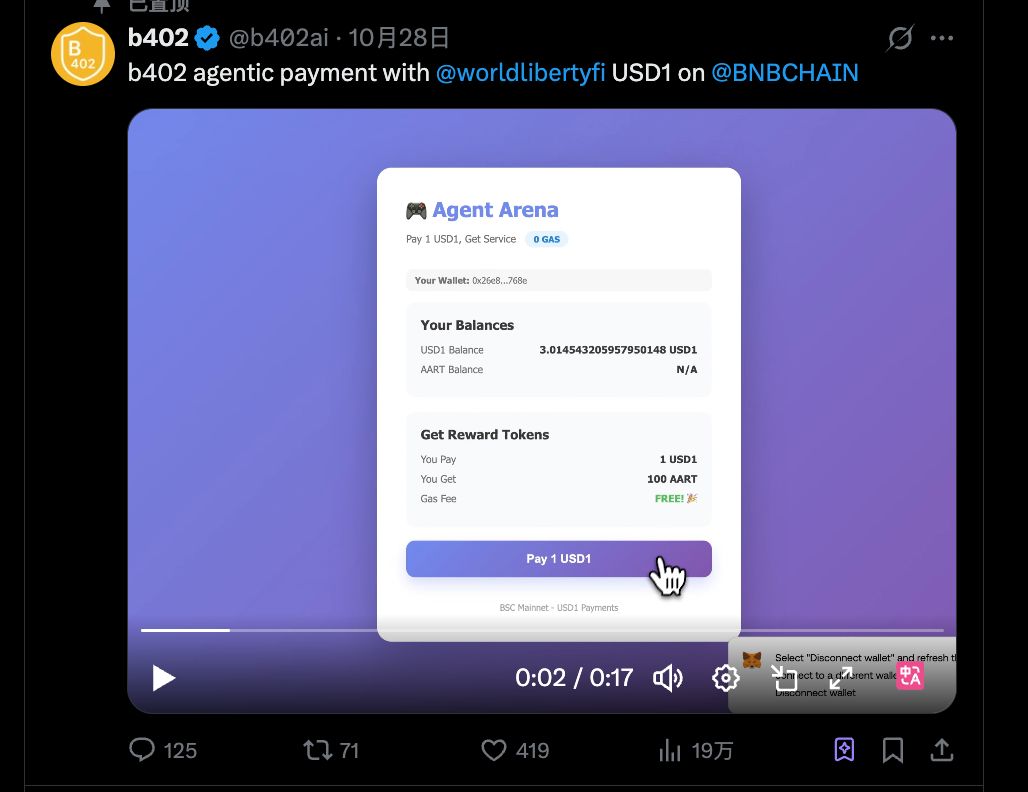

Analyse de b402 : de protocole de paiement AI au marché de services, l’ambition d’infrastructure sur BNBChain

b402 n'est pas seulement un substitut de x402 sur BSC, mais pourrait être le point de départ d'une opportunité bien plus grande.

La fermeture laisse la Fed sans données clés alors que la faiblesse de l'emploi s'accentue

Les investisseurs institutionnels tournent le dos à Bitcoin et Ethereum

Prévision du prix de Decred (DCR) 2025, 2026-2030 : DCR franchira-t-il la barre des 50 $?