Contratos inteligentes de Ethereum difunden silenciosamente malware en javascript dirigido a desarrolladores

Los hackers están utilizando contratos inteligentes de Ethereum para ocultar cargas útiles de malware dentro de paquetes npm aparentemente benignos, una táctica que convierte a la blockchain en un canal de comando resistente y complica su eliminación.

ReversingLabs detalló dos paquetes npm, colortoolsv2 y mimelib2, que leen un contrato en Ethereum para obtener una URL de un descargador de segunda etapa en lugar de codificar la infraestructura directamente en el paquete, una elección que reduce los indicadores estáticos y deja menos pistas en las revisiones del código fuente.

Los paquetes aparecieron en julio y fueron eliminados tras su divulgación. ReversingLabs rastreó su promoción hasta una red de repositorios de GitHub que se hacían pasar por bots de trading, incluyendo solana-trading-bot-v2, con estrellas falsas, historiales de commits inflados y mantenedores títeres, una capa social que dirigía a los desarrolladores hacia la cadena de dependencias maliciosa.

Las descargas fueron bajas, pero el método es relevante. Según The Hacker News, colortoolsv2 tuvo siete descargas y mimelib2 una, lo que aún encaja con la táctica de apuntar a desarrolladores de manera oportunista. Snyk y OSV ahora listan ambos paquetes como maliciosos, proporcionando verificaciones rápidas para equipos que auditan builds históricos.

La historia se repite

El canal de comando on-chain recuerda a una campaña más amplia que los investigadores rastrearon a finales de 2024 a través de cientos de typosquats en npm. En esa oleada, los paquetes ejecutaban scripts de install o preinstall que consultaban un contrato de Ethereum, recuperaban una URL base y luego descargaban cargas útiles específicas para el sistema operativo llamadas node-win.exe, node-linux o node-macos.

Checkmarx documentó un contrato principal en 0xa1b40044EBc2794f207D45143Bd82a1B86156c6b junto con un parámetro de wallet 0x52221c293a21D8CA7AFD01Ac6bFAC7175D590A84, con infraestructura observada en 45.125.67.172:1337 y 193.233.201.21:3001, entre otros.

La desofuscación de Phylum muestra la llamada ethers.js a getString(address) en el mismo contrato y registra la rotación de direcciones C2 a lo largo del tiempo, un comportamiento que convierte el estado del contrato en un puntero móvil para la recuperación del malware. Socket mapeó de forma independiente la inundación de typosquats y publicó IOCs coincidentes, incluyendo el mismo contrato y wallet, confirmando la consistencia entre fuentes.

Una vieja vulnerabilidad sigue vigente

ReversingLabs enmarca los paquetes de 2025 como una continuación de la técnica más que de la escala, con la diferencia de que el contrato inteligente aloja la URL para la siguiente etapa, no la carga útil.

El trabajo de distribución en GitHub, incluyendo falsos stargazers y commits de mantenimiento, apunta a pasar controles superficiales y aprovechar actualizaciones automáticas de dependencias dentro de clones de los repositorios falsos.

El diseño se asemeja al uso anterior de plataformas de terceros para la indirecta, por ejemplo GitHub Gist o almacenamiento en la nube, pero el almacenamiento on-chain añade inmutabilidad, lectura pública y un entorno neutral que los defensores no pueden eliminar fácilmente.

Según ReversingLabs, los IOCs concretos de estos reportes incluyen los contratos de Ethereum 0x1f117a1b07c108eae05a5bccbe86922d66227e2b vinculados a los paquetes de julio y el contrato de 2024 0xa1b40044EBc2794f207D45143Bd82a1B86156c6b, wallet 0x52221c293a21D8CA7AFD01Ac6bFAC7175D590A84, patrones de host 45.125.67.172 y 193.233.201.21 con puerto 1337 o 3001, y los nombres de cargas útiles de plataforma mencionados arriba.

Los hashes para la segunda etapa de 2025 incluyen 021d0eef8f457eb2a9f9fb2260dd2e391f009a21, y para la oleada de 2024, Checkmarx lista valores SHA-256 para Windows, Linux y macOS. ReversingLabs también publicó SHA-1s para cada versión maliciosa de npm, lo que ayuda a los equipos a escanear almacenes de artefactos en busca de exposiciones pasadas.

Protegiéndose contra el ataque

Para la defensa, el control inmediato es evitar que los scripts del ciclo de vida se ejecuten durante la instalación y CI. npm documenta la bandera --ignore-scripts para npm ci y npm install, y los equipos pueden configurarla globalmente en .npmrc, permitiendo luego builds necesarios con un paso separado.

La página de mejores prácticas de seguridad de Node.js aconseja el mismo enfoque, junto con fijar versiones mediante lockfiles y una revisión más estricta de los mantenedores y metadatos.

Bloquear el tráfico saliente hacia los IOCs mencionados y alertar sobre logs de builds que inicializan ethers.js para consultar getString(address) proporcionan detecciones prácticas que se alinean con el diseño C2 basado en la blockchain.

Los paquetes ya no existen, el patrón permanece, y la indirecta on-chain ahora se suma a los typosquats y repositorios falsos como una forma repetible de llegar a las máquinas de los desarrolladores.

La publicación Ethereum smart contracts quietly push javascript malware targeting developers apareció primero en CryptoSlate.

Descargo de responsabilidad: El contenido de este artículo refleja únicamente la opinión del autor y no representa en modo alguno a la plataforma. Este artículo no se pretende servir de referencia para tomar decisiones de inversión.

También te puede gustar

La nueva creación de MetaMask, “Transaction Shield”, ya está disponible

¿USDT se va a derrumbar? Siete años de FUD, cuatro crisis y un análisis completo del verdadero riesgo sistémico de Tether

Ecos de principios de 2022

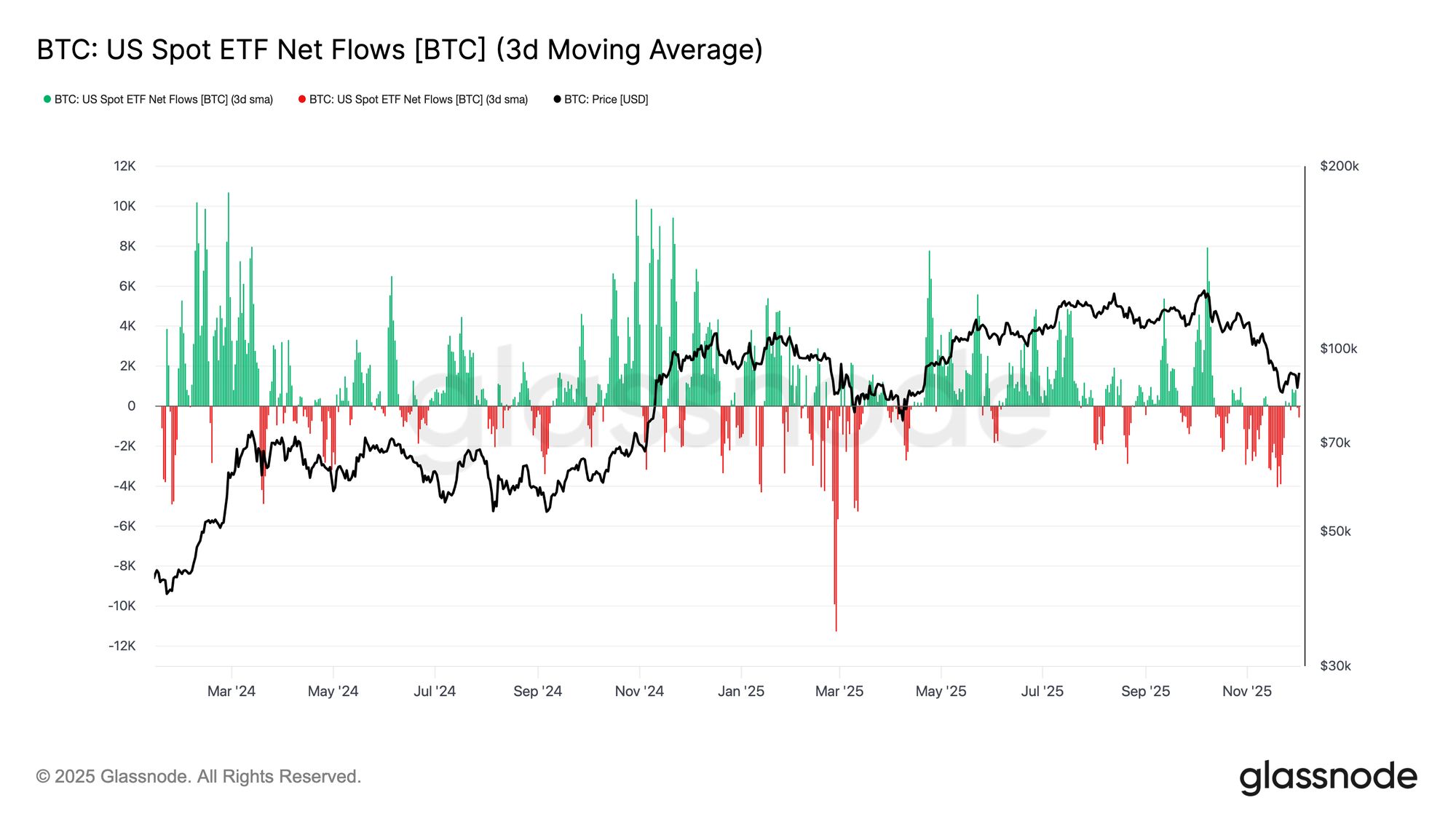

Bitcoin se estabiliza por encima del True Market Mean, pero la estructura del mercado ahora refleja el primer trimestre de 2022, con más del 25% del suministro en pérdidas. La demanda está debilitándose tanto en ETFs, como en spot y futuros, mientras que las opciones muestran una volatilidad comprimida y una postura cautelosa. Mantenerse en el rango de 96K a 106K dólares es fundamental para evitar más caídas.