Technische Analyse des Ursprungsberichts zum Hackerangriff auf den LuBian Mining Pool und dem Diebstahl einer großen Menge Bitcoin

Die US-Regierung soll bereits im Jahr 2020 mit Hacker-Methoden 127.000 Bitcoin, die im Besitz von Chen Zhi waren, gestohlen haben. Dies ist ein typischer Fall eines "Black-Hat-gegen-Black-Hat"-Vorgehens durch eine staatlich gesteuerte Hackergruppe. Dieser Bericht betrachtet den Vorfall aus technischer Perspektive, analysiert durch technische Rückverfolgung die entscheidenden technischen Details und legt den Fokus auf die Abläufe rund um den Diebstahl dieser Bitcoin. Der vollständige Angriffszeitplan wird rekonstruiert und die Sicherheitsmechanismen von Bitcoin werden bewertet, um der Kryptoindustrie und ihren Nutzern wertvolle Sicherheitserkenntnisse zu bieten.

Quelle: Nationales Zentrum für Computer-Virus-Notfallreaktion

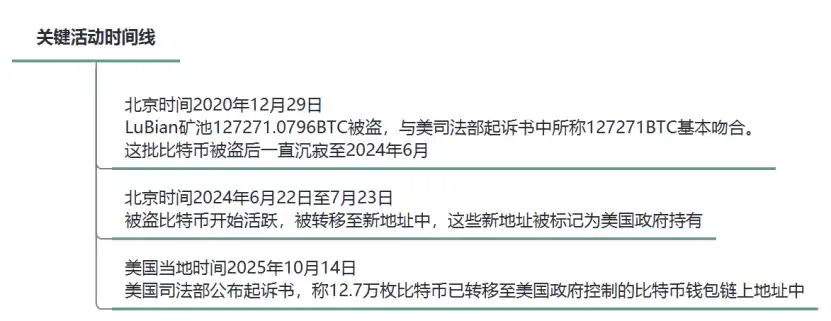

Am 29. Dezember 2020 ereignete sich ein schwerwiegender Hackerangriff auf den LuBian Mining Pool, bei dem insgesamt 127.272,06953176 Bitcoin (damaliger Marktwert ca. 3,5 Milliarden US-Dollar, aktueller Marktwert bereits 15 Milliarden US-Dollar) von den Angreifern gestohlen wurden. Der Inhaber dieser enormen Menge an Bitcoin ist Chen Zhi, Vorsitzender der Prince Group in Kambodscha. Nach dem Hackerangriff veröffentlichten Chen Zhi und seine Prince Group Anfang 2021 sowie im Juli 2022 mehrfach Nachrichten auf der Blockchain, in denen sie die Hacker aufforderten, die gestohlenen Bitcoin zurückzugeben und bereit waren, ein Lösegeld zu zahlen, erhielten jedoch keine Antwort. Merkwürdigerweise blieben diese enormen gestohlenen Bitcoin nach dem Diebstahl für ganze vier Jahre in den von den Angreifern kontrollierten Bitcoin-Wallet-Adressen praktisch unangetastet, was offensichtlich nicht dem typischen Verhalten von Hackern entspricht, die auf schnelle Monetarisierung aus sind, sondern vielmehr wie eine präzise Aktion einer „staatlichen Hackerorganisation“ wirkt. Erst im Juni 2024 wurden diese gestohlenen Bitcoin erneut auf neue Bitcoin-Wallet-Adressen übertragen und sind bis heute nicht bewegt worden.

Am 14. Oktober 2025 gab das US-Justizministerium bekannt, dass es strafrechtliche Anklage gegen Chen Zhi erhebt und erklärte, 127.000 Bitcoin von Chen Zhi und seiner Prince Group beschlagnahmt zu haben. Verschiedene Beweise deuten darauf hin, dass die vom US-Regierung beschlagnahmten Bitcoin von Chen Zhi und seiner Prince Group genau die Bitcoin sind, die bereits 2020 durch technische Mittel von Hackern aus dem LuBian Mining Pool gestohlen wurden. Das heißt, die US-Regierung könnte bereits 2020 durch Hackertechnologie die 127.000 Bitcoin von Chen Zhi gestohlen haben – ein typischer Fall eines „Black-on-Black“-Angriffs durch eine staatliche Hackerorganisation. Dieser Bericht beleuchtet aus technischer Sicht die Schlüsseldetails des Vorfalls, analysiert insbesondere die Hintergründe des Bitcoin-Diebstahls, rekonstruiert die vollständige Angriffstimeline und bewertet die Sicherheitsmechanismen von Bitcoin, um der Kryptoindustrie und den Nutzern wertvolle Sicherheitshinweise zu geben.

I. Hintergrund des Vorfalls

Der LuBian Mining Pool wurde Anfang 2020 gegründet und ist ein schnell aufsteigender Bitcoin-Mining-Pool mit Hauptbetriebsstandorten in China und Iran. Im Dezember 2020 wurde der LuBian Mining Pool Opfer eines groß angelegten Hackerangriffs, bei dem über 90 % seines Bitcoin-Bestands gestohlen wurden. Die gestohlene Gesamtmenge von 127.272,06953176 BTC stimmt im Wesentlichen mit den 127.271 BTC überein, die in der Anklageschrift des US-Justizministeriums genannt werden.

Das Betriebsmodell des LuBian Mining Pools umfasst die zentrale Speicherung und Verteilung von Mining-Belohnungen. Die Bitcoin im Pool werden nicht auf regulierten zentralisierten Börsen gespeichert, sondern in Non-Custodial Wallets. Aus technischer Sicht gelten Non-Custodial Wallets (auch Cold Wallets oder Hardware Wallets genannt) als ultimativer Zufluchtsort für Krypto-Assets. Sie können – anders als Börsenkonten – nicht per Gerichtsbeschluss eingefroren werden und ähneln eher einem privaten Bankschließfach, dessen Schlüssel (Private Key) nur im Besitz des Eigentümers ist.

Bitcoin als Kryptowährung verwendet On-Chain-Adressen zur Identifikation des Besitzes und der Flüsse von Bitcoin. Wer den Private Key einer On-Chain-Adresse besitzt, kontrolliert vollständig die Bitcoin auf dieser Adresse. Laut Berichten von On-Chain-Analysefirmen überschneiden sich die von der US-Regierung kontrollierten Bitcoin von Chen Zhi stark mit dem Hackerangriff auf den LuBian Mining Pool. On-Chain-Daten zeigen, dass am 29. Dezember 2020 (Pekinger Zeit) die Kern-Bitcoin-Wallet-Adresse von LuBian eine ungewöhnliche Übertragung in Höhe von 127.272,06953176 BTC erlebte, was im Wesentlichen mit den 127.271 BTC aus der US-Anklageschrift übereinstimmt. Nach der ungewöhnlichen Übertragung blieben die gestohlenen Bitcoin bis Juni 2024 unangetastet. Zwischen dem 22. Juni und 23. Juli 2024 (Pekinger Zeit) wurden diese gestohlenen Bitcoin erneut auf neue On-Chain-Adressen übertragen und sind bis heute nicht bewegt worden. Die bekannte US-Blockchain-Tracking-Plattform ARKHAM hat diese Endadressen als im Besitz der US-Regierung markiert. In der Anklageschrift hat die US-Regierung bisher nicht offengelegt, wie sie an die Private Keys der Bitcoin-On-Chain-Adressen von Chen Zhi gelangt ist.

Abbildung 1: Zeitstrahl der Schlüsselerignisse

II. Analyse der Angriffskette

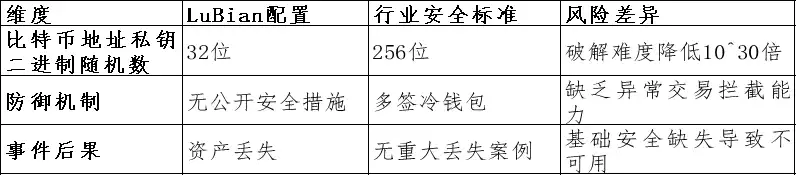

Es ist allgemein bekannt, dass Zufallszahlen im Blockchain-Bereich das Fundament der kryptografischen Sicherheit bilden. Bitcoin verwendet asymmetrische Verschlüsselung, wobei der Private Key eine 256-Bit-Binärzahl ist, deren theoretische Brute-Force-Anzahl 2^256 beträgt – praktisch unmöglich zu knacken. Wenn jedoch dieser 256-Bit-Private Key nicht vollständig zufällig generiert wird, sondern z. B. nur 32 Bit zufällig sind und die restlichen 224 Bit berechenbaren Regeln folgen, sinkt die Stärke des Private Keys drastisch: Ein Brute-Force-Angriff müsste nur 2^32 (ca. 4,29 Milliarden) Versuche durchführen. Zum Beispiel wurde im September 2022 der britische Krypto-Market-Maker Wintermute durch eine ähnliche Pseudozufallszahl-Schwachstelle um 160 Millionen US-Dollar bestohlen.

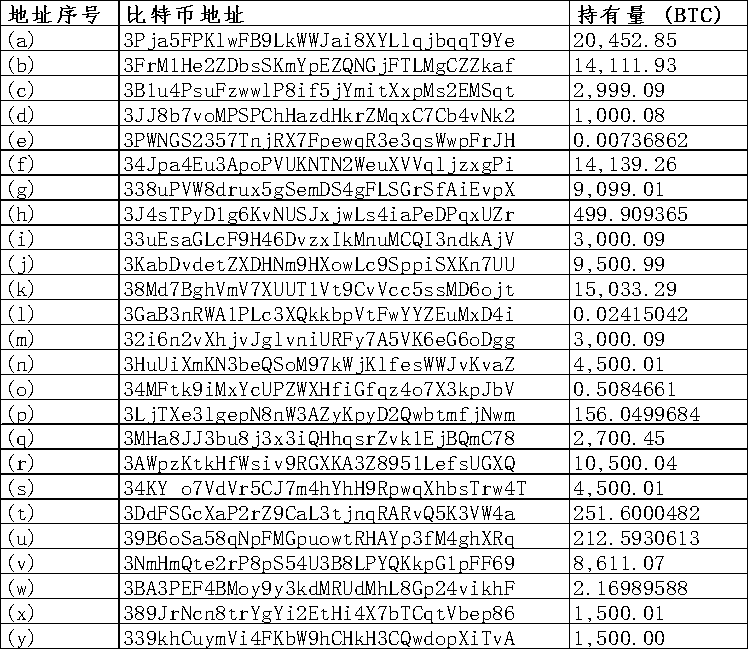

Im August 2023 veröffentlichte das internationale Sicherheitsteam MilkSad erstmals die Entdeckung einer Schwachstelle in einem Drittanbieter-Key-Generator, der einen Pseudozufallszahlengenerator (PRNG)-Fehler aufwies, und erhielt dafür die CVE-Nummer (CVE-2023-39910). In deren Forschungsbericht wurde erwähnt, dass der LuBian Bitcoin Mining Pool eine ähnliche Schwachstelle aufwies. Unter den veröffentlichten, durch Hacker angegriffenen LuBian-Bitcoin-Adressen befanden sich alle 25 Bitcoin-Adressen aus der US-Anklageschrift.

Abbildung 2: Liste der 25 Bitcoin-Wallet-Adressen aus der US-Anklageschrift

Als Non-Custodial Wallet-System verwaltete der LuBian Mining Pool seine Bitcoin-Wallet-Adressen mit einem eigenen Private-Key-Generator, der nicht den empfohlenen 256-Bit-Zufallsstandard verwendete, sondern nur 32-Bit-Zufallszahlen. Dieser Algorithmus hatte einen fatalen Fehler: Er nutzte den „Pseudozufallszahlengenerator“ Mersenne Twister (MT19937-32), der nur einen 4-Byte-Integer als Zufallswert verwendet und in der modernen Computertechnik effizient durchprobiert werden kann. Mathematisch beträgt die Wahrscheinlichkeit, den Schlüssel zu knacken, 1/2^32. Angenommen, ein Angriffsskript testet 10^6 Schlüssel pro Sekunde, dauert das Knacken etwa 4.200 Sekunden (nur ca. 1,17 Stunden). In der Praxis können Tools wie Hashcat oder eigene Skripte dies weiter beschleunigen. Die Angreifer nutzten genau diese Schwachstelle, um die enormen Bitcoin des LuBian Mining Pools zu stehlen.

Abbildung 3: Vergleichstabelle zwischen LuBian Mining Pool und Branchen-Sicherheitsstandards

Die technische Rückverfolgung ergab folgende vollständige Timeline und Details des Angriffs auf den LuBian Mining Pool:

1. Phase des Diebstahls: 29. Dezember 2020 (Pekinger Zeit)

Ereignis: Die Hacker nutzten die Pseudozufallszahl-Schwachstelle bei der Private-Key-Generierung der Bitcoin-Wallet-Adressen des LuBian Mining Pools aus und knackten per Brute-Force über 5.000 schwache Wallet-Adressen (Wallet-Typ: P2WPKH-nested-in-P2SH, Präfix 3). Innerhalb von ca. 2 Stunden wurden etwa 127.272,06953176 BTC (damaliger Wert ca. 3,5 Milliarden US-Dollar) von diesen Wallets abgezogen, weniger als 200 BTC blieben übrig. Alle verdächtigen Transaktionen hatten die gleichen Gebühren, was auf ein automatisiertes Massenübertragungsskript hindeutet.

Sender: Gruppe der schwachen Bitcoin-Wallet-Adressen des LuBian Mining Pools (kontrolliert vom Betreiber des LuBian Mining Pools, Teil der Prince Group von Chen Zhi);

Empfänger: Vom Angreifer kontrollierte Gruppe von Bitcoin-Wallet-Adressen (Adressen nicht öffentlich);

Übertragungsweg: Schwache Wallet-Gruppe → Angreifer-Wallet-Gruppe;

Verknüpfungsanalyse: Die gestohlene Gesamtmenge von 127.272,06953176 BTC stimmt im Wesentlichen mit den 127.271 BTC aus der US-Anklageschrift überein.

2. Ruhephase: 30. Dezember 2020 bis 22. Juni 2024 (Pekinger Zeit)

Ereignis: Diese Bitcoin wurden nach dem Diebstahl durch die Pseudozufallszahl-Schwachstelle für vier Jahre in den vom Angreifer kontrollierten Wallet-Adressen gehalten und blieben praktisch unangetastet, lediglich einige wenige Staubtransaktionen (Dust Transactions) könnten zu Testzwecken erfolgt sein.

Verknüpfungsanalyse: Bis zur vollständigen Übernahme durch die US-Regierung am 22. Juni 2024 wurden diese Bitcoin praktisch nicht bewegt, was nicht dem typischen Verhalten von Hackern entspricht, sondern vielmehr auf eine präzise Aktion einer staatlichen Hackerorganisation hindeutet.

3. Wiederherstellungsversuche: Anfang 2021, 4. und 26. Juli 2022 (Pekinger Zeit)

Ereignis: Nach dem Diebstahl und während der Ruhephase sendete der LuBian Mining Pool Anfang 2021 über die Bitcoin-OP_RETURN-Funktion mehr als 1.500 Nachrichten (Kosten ca. 1,4 BTC Gebühren), eingebettet in die Blockchain-Daten, mit der Bitte an die Hacker, die Mittel zurückzugeben. Beispielnachricht: „Please return our funds, we'll pay a reward“. Am 4. und 26. Juli 2022 sendete der LuBian Mining Pool erneut Nachrichten über OP_RETURN, z. B.: „MSG from LB. To the whitehat who is saving our asset, you can contact us through to discuss the return of asset and your reward.“

Sender: Schwache Bitcoin-Wallet-Adressen von Lubian (kontrolliert vom Betreiber des Lubian Mining Pools, Teil der Prince Group von Chen Zhi);

Empfänger: Vom Angreifer kontrollierte Gruppe von Bitcoin-Wallet-Adressen;

Übertragungsweg: Schwache Wallet-Gruppe → Angreifer-Wallet-Gruppe; Kleinbetragsübertragungen eingebettet in OP_RETURN;

Verknüpfungsanalyse: Nach dem Diebstahl versuchte der LuBian Mining Pool mehrfach, mit „dritten Hackern“ Kontakt aufzunehmen, um die Rückgabe der Assets und Lösegeldverhandlungen zu besprechen.

4. Aktivierungs- und Übertragungsphase: 22. Juni bis 23. Juli 2024 (Pekinger Zeit)

Ereignis: Die vom Angreifer kontrollierten Bitcoin-Wallet-Adressen wurden aus dem Ruhezustand aktiviert und die Bitcoin auf endgültige Wallet-Adressen übertragen. Die endgültigen Wallet-Adressen wurden von der bekannten Blockchain-Tracking-Plattform ARKHAM als im Besitz der US-Regierung markiert.

Sender: Vom Angreifer kontrollierte Gruppe von Bitcoin-Wallet-Adressen;

Empfänger: Neue, konsolidierte End-Wallet-Adressen (nicht öffentlich, aber bestätigt als von der US-Regierung kontrollierte Wallet-Gruppe)

Übertragungsweg: Vom Angreifer kontrollierte Wallet-Gruppe → Von der US-Regierung kontrollierte Wallet-Gruppe;

Verknüpfungsanalyse: Diese enormen gestohlenen Bitcoin wurden nach vier Jahren Inaktivität schließlich von der US-Regierung kontrolliert.

5. Bekanntgabe der Beschlagnahmung: 14. Oktober 2025 (Ortszeit USA)

Ereignis: Das US-Justizministerium veröffentlichte eine Mitteilung, in der es die Anklage gegen Chen Zhi und die „Beschlagnahmung“ seiner 127.000 Bitcoin bekannt gab.

Gleichzeitig sind durch die öffentliche Blockchain alle Bitcoin-Transaktionen vollständig nachvollziehbar. Dieser Bericht hat die Herkunft der gestohlenen Bitcoin von den schwachen Wallet-Adressen des LuBian Mining Pools (kontrolliert vom Betreiber des LuBian Mining Pools, möglicherweise Teil der Prince Group von Chen Zhi) zurückverfolgt. Die Gesamtzahl der gestohlenen Bitcoin beträgt 127.272,06953176, die Quellen umfassen: etwa 17.800 durch eigenständiges Mining, etwa 2.300 durch Mining-Pool-Gehälter und etwa 107.100 von Börsen und anderen Kanälen. Dies weicht von der Darstellung in der US-Anklageschrift ab, wonach alle Mittel aus illegalen Einnahmen stammen sollen.

III. Analyse der technischen Details der Schwachstelle

1. Generierung des Private Keys für Bitcoin-Wallet-Adressen:

Der Kern der LuBian-Mining-Pool-Schwachstelle liegt in der Verwendung eines Private-Key-Generators mit einem ähnlichen Fehler wie der „MilkSad“-Bug in Libbitcoin Explorer. Das System verwendete den Mersenne Twister (MT19937-32) Pseudozufallszahlengenerator, der nur mit einem 32-Bit-Seed initialisiert wurde, was zu einer effektiven Entropie von nur 32 Bit führte. Dieser PRNG ist nicht kryptografisch sicher, leicht vorhersehbar und rückrechenbar. Angreifer können alle möglichen 32-Bit-Seeds (0 bis 2^32-1) durchprobieren, die entsprechenden Private Keys generieren und prüfen, ob sie mit bekannten Wallet-Adressen übereinstimmen.

Im Bitcoin-Ökosystem erfolgt die Private-Key-Generierung normalerweise: Zufalls-Seed → SHA-256-Hash → ECDSA-Private-Key.

Die Implementierung der LuBian-Mining-Pool-Bibliothek basierte möglicherweise auf eigenem Code oder Open-Source-Bibliotheken (wie Libbitcoin), wobei die Entropiesicherheit vernachlässigt wurde. Ähnlich wie beim MilkSad-Bug verwendete der „bx seed“-Befehl von Libbitcoin Explorer ebenfalls den MT19937-32-Generator, der nur Zeitstempel oder schwache Eingaben als Seed nutzt und so Private Keys für Brute-Force-Angriffe anfällig macht. Im LuBian-Angriff waren über 5.000 Wallets betroffen, was auf einen systemischen Fehler durch Code-Wiederverwendung bei der Massen-Wallet-Erstellung hindeutet.

2. Simulierter Angriffsablauf:

(1) Ziel-Wallet-Adressen identifizieren (durch On-Chain-Monitoring der LuBian-Mining-Pool-Aktivitäten);

(2) 32-Bit-Seeds durchprobieren: for seed in 0 to 4294967295;

(3) Private Key generieren: private_key = SHA256(seed);

(4) Public Key und Adresse ableiten: mit ECDSA SECP256k1-Kurve berechnen;

(5) Abgleich: Wenn die abgeleitete Adresse mit dem Ziel übereinstimmt, mit dem Private Key die Transaktion signieren und die Mittel stehlen;

Vergleich mit ähnlichen Schwachstellen: Diese Schwachstelle ähnelt dem 32-Bit-Entropie-Fehler von Trust Wallet, der zu groß angelegten Bitcoin-Wallet-Hacks führte; der „MilkSad“-Bug von Libbitcoin Explorer machte Private Keys ebenfalls durch geringe Entropie angreifbar. Diese Fälle stammen alle aus Altlasten früher Codebasen, die nicht den BIP-39-Standard (12-24-Wort-Seed-Phrase, hohe Entropie) verwendeten. Der LuBian Mining Pool nutzte vermutlich einen eigenen Algorithmus, um die Verwaltung zu vereinfachen, vernachlässigte dabei jedoch die Sicherheit.

Fehlende Verteidigung: Der LuBian Mining Pool implementierte weder Multisignatur (multisig), Hardware Wallets noch hierarchisch-deterministische Wallets (HD wallets), die allesamt die Sicherheit erhöht hätten. On-Chain-Daten zeigen, dass der Angriff mehrere Wallets betraf, was auf einen systemischen Fehler und nicht auf einen Einzelfehler hindeutet.

3. On-Chain-Beweise und Wiederherstellungsversuche:

OP_RETURN-Nachrichten: Der LuBian Mining Pool sendete über die Bitcoin-OP_RETURN-Funktion mehr als 1.500 Nachrichten und verbrauchte 1,4 BTC, um die Angreifer zur Rückgabe der Mittel zu bewegen. Diese Nachrichten sind in die Blockchain eingebettet und belegen das Verhalten des tatsächlichen Eigentümers. Beispielnachrichten wie „Bitte geben Sie die Mittel zurück“ oder ähnliche Bitten finden sich in mehreren Transaktionen.

4. Analyse der Angriffsverknüpfung:

Die US-Anklageschrift vom 14. Oktober 2025 (Ortszeit USA, Aktenzeichen 1:25-cr-00416) gegen Chen Zhi listet 25 Bitcoin-Wallet-Adressen auf, die etwa 127.271 BTC im Wert von ca. 15 Milliarden US-Dollar enthalten und beschlagnahmt wurden. Blockchain-Analysen und offizielle Dokumente zeigen eine enge Verbindung zu dem Angriff auf den LuBian Mining Pool:

Direkte Verbindung: Blockchain-Analysen zeigen, dass die 25 Adressen aus der US-Anklageschrift genau die Endadressen der beim Angriff 2020 gestohlenen Bitcoin des LuBian Mining Pools sind. Ein Bericht von Elliptic bestätigt, dass diese Bitcoin 2020 aus dem Mining-Betrieb des LuBian Mining Pools „gestohlen“ wurden. Arkham Intelligence bestätigt, dass die vom US-Justizministerium beschlagnahmten Mittel direkt aus dem LuBian-Diebstahl stammen.

Beweisverknüpfung der Anklageschrift: Die US-Anklageschrift nennt zwar nicht explizit den „LuBian hack“, spricht aber von „gestohlenen Angriffen auf Bitcoin-Mining-Betriebe in Iran und China“, was mit den On-Chain-Analysen von Elliptic und Arkham Intelligence übereinstimmt.

Verknüpfung des Angriffsverhaltens: Die gestohlenen Bitcoin des LuBian Mining Pools wurden nach dem technischen Angriff 2020 vier Jahre lang nicht bewegt, es gab nur einige wenige Staubtransaktionen, bis sie 2024 von der US-Regierung vollständig übernommen wurden. Dies entspricht nicht dem typischen Verhalten von Hackern, sondern deutet auf eine präzise Aktion einer staatlichen Hackerorganisation hin. Analysen legen nahe, dass die US-Regierung diese Bitcoin bereits im Dezember 2020 kontrollierte.

IV. Auswirkungen und Empfehlungen

Der Hackerangriff auf den LuBian Mining Pool im Jahr 2020 hatte weitreichende Folgen, führte zur faktischen Auflösung des Pools und zu einem Verlust von über 90 % des damaligen Gesamtvermögens. Der heutige Wert der gestohlenen Bitcoin ist auf 15 Milliarden US-Dollar gestiegen, was das durch Preisschwankungen verstärkte Risiko verdeutlicht.

Der Vorfall beim LuBian Mining Pool offenbart systemische Risiken bei der Zufallszahlengenerierung in der Krypto-Toolchain. Um ähnliche Schwachstellen zu vermeiden, sollte die Blockchain-Branche kryptografisch sichere Pseudozufallszahlengeneratoren (CSPRNG) verwenden; mehrschichtige Verteidigung implementieren, einschließlich Multisignatur (multisig), Cold Storage und regelmäßigen Audits; keine eigenen Private-Key-Algorithmen verwenden; Mining Pools sollten Echtzeit-On-Chain-Monitoring und Warnsysteme für ungewöhnliche Übertragungen integrieren. Normale Nutzer sollten keine nicht verifizierten Open-Source-Key-Module verwenden. Der Vorfall zeigt auch, dass selbst bei hoher Transparenz der Blockchain schwache Sicherheitsgrundlagen katastrophale Folgen haben können und unterstreicht die Bedeutung der Cybersicherheit für die Entwicklung der digitalen Wirtschaft und digitaler Währungen in der Zukunft.

Haftungsausschluss: Der Inhalt dieses Artikels gibt ausschließlich die Meinung des Autors wieder und repräsentiert nicht die Plattform in irgendeiner Form. Dieser Artikel ist nicht dazu gedacht, als Referenz für Investitionsentscheidungen zu dienen.

Das könnte Ihnen auch gefallen

Mars Morgenreport | Michael Saylor ruft auf: Kauft jetzt Bitcoin

Die Trump Media & Technology Group hat im dritten Quartal einen Verlust von 54,8 Millionen US-Dollar verzeichnet und hält große Mengen an Bitcoin und CRO-Token; das US-Verbrauchervertrauen ist auf ein historisches Tief gefallen; ein Wal hat ZEC aufgekauft und Gewinne erzielt; Bitcoin-Wale haben Vermögenswerte transferiert; Michael Saylor ruft zum Kauf von Bitcoin auf; die Federal Reserve könnte mit Anleihekäufen beginnen.

Krypto-Preisanalyse 11-7: BITCOIN: BTC, ETHEREUM: ETH, SOLANA: SOL, INTERNET COMPUTER: ICP, FILECOIN: FIL

MEET48: Vom Star-Maker zur On-Chain-Netflix – AIUGC und Web3 gestalten die Unterhaltungswirtschaft neu

Web3-Unterhaltung erlebt nach dem Abflauen der Blase einen Neustart. Projekte wie MEET48 gestalten mit der Integration von AI, Web3 und UGC-Technologien die Paradigmen der Inhaltsproduktion und Wertverteilung neu, bauen ein nachhaltiges Token-Ökosystem auf und entwickeln sich von der Anwendung zur Infrastruktur. Ziel ist es, das „On-Chain-Netflix“ zu werden und die breite Einführung von Web3-Entertainment voranzutreiben.

XRP fällt um 9 %, trotz wichtiger Ankündigungen von Ripple