تقرير تحليل تتبع تقني لحادثة اختراق وسرقة كمية ضخمة من Bitcoin من مجمع التعدين LuBian

تتناول هذه التقرير الحدث من منظور تقني، حيث يقوم بتتبع المصدر التقني وتحليل التفاصيل التقنية الرئيسية المتعلقة بالحادث بعمق، مع التركيز على تحليل كيفية سرقة هذه الدفعة من البيتكوين واستعادة الجدول الزمني الكامل للهجوم في ذلك الوقت، وتقييم آليات الأمان الخاصة بالبيتكوين. يهدف التقرير إلى تقديم رؤى أمان قيمة لصناعة العملات المشفرة والمستخدمين.

المؤلف: المركز الوطني للاستجابة لطوارئ فيروسات الكمبيوتر

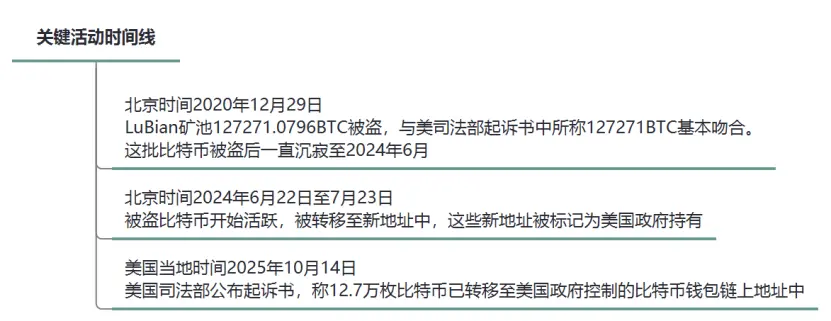

في 29 ديسمبر 2020، تعرض مجمع التعدين LuBian لهجوم قرصنة كبير، حيث سرق المهاجمون ما مجموعه 127272.06953176 بيتكوين (بقيمة سوقية حينها حوالي 3.5 مليار دولار أمريكي، بينما القيمة الحالية وصلت إلى 15 مليار دولار أمريكي). وكان مالك هذه الكمية الضخمة من البيتكوين هو رئيس مجموعة Prince Group في كمبوديا، Chen Zhi.

بعد وقوع الهجوم، قام Chen Zhi ومجموعته Prince Group بنشر رسائل عدة مرات على البلوكشين في أوائل 2021 ويوليو 2022، يناشدون فيها القراصنة بإعادة البيتكوين المسروق ومستعدين لدفع فدية، لكنهم لم يتلقوا أي رد.

الغريب في الأمر أن هذه الكمية الضخمة من البيتكوين بقيت ساكنة في عناوين محافظ بيتكوين يسيطر عليها المهاجمون لمدة أربع سنوات تقريبًا دون أي حركة تقريبًا، وهو أمر لا يتوافق مع سلوك القراصنة المعتاد في السعي السريع لتحقيق الأرباح، بل يشبه عملية دقيقة تديرها "منظمة قرصنة على مستوى الدولة". حتى يونيو 2024، تم نقل هذه البيتكوين المسروقة إلى عناوين محافظ بيتكوين جديدة، ولم تتحرك منذ ذلك الحين.

في 14 أكتوبر 2025، أعلنت وزارة العدل الأمريكية عن توجيه اتهامات جنائية ضد Chen Zhi، وأعلنت عن مصادرة 127,000 بيتكوين تعود له ولمجموعته Prince Group. وتشير الأدلة إلى أن هذه الكمية الضخمة من البيتكوين التي صادرتها الحكومة الأمريكية هي نفسها بيتكوين مجمع LuBian التي تم سرقتها تقنيًا في عام 2020. أي أن الحكومة الأمريكية ربما تكون قد سرقت 127,000 بيتكوين تعود لـ Chen Zhi باستخدام تقنيات القرصنة منذ عام 2020، في حادثة تعتبر نموذجًا لعملية "سرقة من قبل منظمة قرصنة حكومية".

يهدف هذا التقرير إلى تحليل التفاصيل التقنية الرئيسية لهذا الحدث من منظور تقني، مع تتبع مصدر الحادث وتحليل كيفية سرقة هذه البيتكوين، واستعادة الجدول الزمني الكامل للهجوم، وتقييم آليات أمان البيتكوين، على أمل تقديم دروس أمان قيمة لصناعة العملات المشفرة والمستخدمين.

أولاً: خلفية الحدث

تأسس مجمع التعدين LuBian في أوائل عام 2020، وهو مجمع بيتكوين صاعد بسرعة، ويعتمد بشكل رئيسي على الصين وإيران كمراكز تشغيلية. في ديسمبر 2020، تعرض مجمع LuBian لهجوم قرصنة واسع النطاق أدى إلى سرقة أكثر من 90% من حيازاته من البيتكوين. بلغ إجمالي المسروق 127272.06953176 BTC، وهو ما يتطابق تقريبًا مع ما ورد في لائحة الاتهام الصادرة عن وزارة العدل الأمريكية (127271 BTC).

يعتمد نموذج تشغيل مجمع LuBian على التخزين والتوزيع المركزي لمكافآت التعدين. لم تكن البيتكوين في عناوين المجمع مخزنة في بورصات مركزية خاضعة للرقابة، بل في محافظ غير وصائية. من الناحية التقنية، تعتبر المحافظ غير الوصائية (المعروفة أيضًا بالمحافظ الباردة أو محافظ الأجهزة) الملاذ الأخير لأصول التشفير، حيث لا يمكن تجميدها بأمر قضائي كما هو الحال مع حسابات البورصات، بل تشبه خزنة مصرفية خاصة بالمالك وحده، والمفتاح (المفتاح الخاص) يبقى بيد المالك فقط.

تستخدم البيتكوين كعملة مشفرة عناوين على السلسلة لتحديد ملكية وتدفق الأصول، ومن يمتلك المفتاح الخاص لعنوان على السلسلة يمكنه التحكم الكامل في البيتكوين في ذلك العنوان. ووفقًا لتقارير مؤسسات تحليل السلسلة، فإن البيتكوين الضخمة التي تسيطر عليها الحكومة الأمريكية والتي تعود لـ Chen Zhi تتطابق بشكل كبير مع حادثة اختراق مجمع LuBian.

تُظهر سجلات البيانات على السلسلة أنه في 29 ديسمبر 2020 (بتوقيت شرق آسيا)، حدثت تحويلات غير طبيعية في العنوان الرئيسي لمحفظة بيتكوين مجمع LuBian، بإجمالي 127272.06953176 BTC، وهو ما يتطابق تقريبًا مع ما ورد في لائحة الاتهام الأمريكية (127271 BTC). بعد التحويل غير الطبيعي، بقيت هذه البيتكوين المسروقة ساكنة حتى يونيو 2024.

بين 22 يونيو و23 يوليو 2024 (بتوقيت شرق آسيا)، تم نقل هذه البيتكوين المسروقة مرة أخرى إلى عناوين جديدة على السلسلة، ولم تتحرك منذ ذلك الحين. وقد قامت منصة تتبع البلوكشين الأمريكية الشهيرة ARKHAM بوضع علامة على هذه العناوين النهائية على أنها مملوكة للحكومة الأمريكية. حتى الآن، لم تكشف الحكومة الأمريكية في لائحة الاتهام كيف حصلت على المفاتيح الخاصة لعناوين بيتكوين Chen Zhi.

الشكل 1: الجدول الزمني للأنشطة الرئيسية

ثانياً: تحليل مسار الهجوم

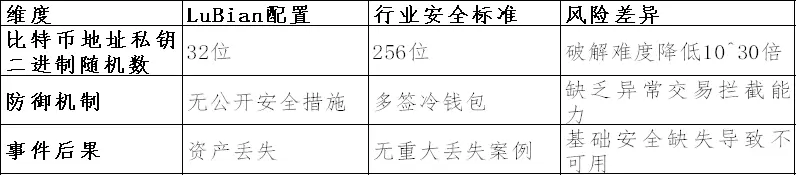

من المعروف أن الأرقام العشوائية هي حجر الأساس لأمان التشفير في عالم البلوكشين. تستخدم البيتكوين تقنية التشفير غير المتماثل، حيث يكون المفتاح الخاص عبارة عن سلسلة من 256 بت من الأرقام الثنائية العشوائية، ويبلغ عدد المحاولات اللازمة لكسرها نظريًا 2^256، وهو أمر شبه مستحيل. لكن إذا لم يكن هذا المفتاح الخاص مكونًا من 256 بت عشوائية بالكامل، بل كان 224 بت منها يمكن التنبؤ بها و32 بت فقط عشوائية، فإن قوة المفتاح ستنخفض بشكل كبير، ولن يحتاج الأمر سوى 2^32 (حوالي 4.29 مليار) محاولة لكسرها بالقوة الغاشمة. على سبيل المثال، في سبتمبر 2022، تعرضت شركة Wintermute البريطانية لصناعة السوق في العملات المشفرة لسرقة 160 مليون دولار بسبب ثغرة مماثلة في الأرقام العشوائية الزائفة.

في أغسطس 2023، أعلنت مجموعة بحث أمني أجنبية تدعى MilkSad عن اكتشاف ثغرة في أداة توليد المفاتيح من طرف ثالث تتعلق بمولد أرقام عشوائية زائفة (PRNG)، وحصلت على رقم CVE (CVE-2023-39910). وذكرت في تقريرها أن مجمع LuBian للبيتكوين يعاني من ثغرة مماثلة، وأن عناوين مجمع LuBian التي تعرضت للاختراق تتضمن جميع عناوين البيتكوين الـ 25 المذكورة في لائحة الاتهام الأمريكية.

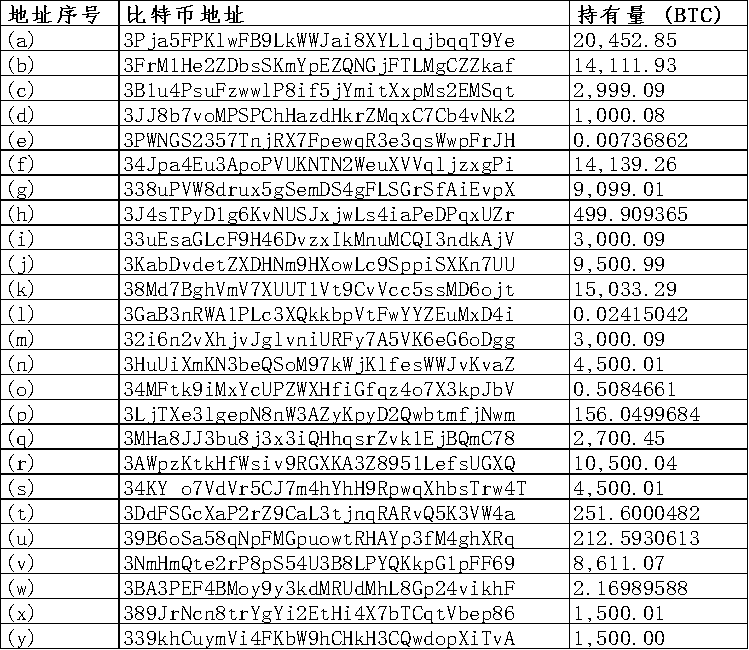

الشكل 2: قائمة عناوين محافظ البيتكوين الـ 25 في لائحة الاتهام الأمريكية

كمجمع محافظ غير وصائية، اعتمد مجمع LuBian على خوارزمية مخصصة لتوليد المفاتيح الخاصة لإدارة الأموال، ولم يستخدم معيار 256 بت من الأرقام الثنائية العشوائية الموصى به، بل اعتمد فقط على 32 بت من الأرقام الثنائية العشوائية. هذه الخوارزمية بها عيب قاتل: تعتمد فقط على الطابع الزمني أو مدخلات ضعيفة كمصدر لمولد الأرقام العشوائية الزائفة "Mersenne Twister (MT19937-32)"، وهو ما يعادل عشوائية عدد صحيح من 4 بايتات، ويمكن استنفاده بكفاءة في الحوسبة الحديثة. رياضيًا، احتمال الكسر هو 1/2^32، فمثلاً إذا كان البرنامج التجريبي يختبر 10^6 مفتاح في الثانية، فإن وقت الكسر حوالي 4200 ثانية (حوالي 1.17 ساعة فقط). في الواقع، يمكن لأدوات مثل Hashcat أو سكريبتات مخصصة تسريع ذلك أكثر. استغل المهاجمون هذه الثغرة لسرقة كمية ضخمة من البيتكوين من مجمع LuBian.

الشكل 3: جدول مقارنة بين مجمع LuBian ومعايير الأمان في الصناعة

من خلال التتبع التقني، فإن الجدول الزمني الكامل لهجوم مجمع LuBian والتفاصيل ذات الصلة كالتالي:

1. مرحلة السرقة: 29 ديسمبر 2020 (بتوقيت شرق آسيا)

الحدث: استغل القراصنة ثغرة الأرقام العشوائية الزائفة في توليد المفاتيح الخاصة لعناوين محافظ البيتكوين في مجمع LuBian، وقاموا بكسر أكثر من 5000 عنوان محفظة ضعيفة (نوع المحفظة: P2WPKH-nested-in-P2SH، البادئة 3) بالقوة الغاشمة. في حوالي ساعتين، تم سحب حوالي 127272.06953176 BTC (بقيمة حوالي 3.5 مليار دولار حينها) من هذه العناوين، ولم يتبق سوى أقل من 200 BTC. جميع المعاملات المشبوهة استخدمت نفس رسوم المعاملة، مما يشير إلى أن الهجوم تم بواسطة سكريبت نقل تلقائي جماعي.

المرسل: مجموعة عناوين محافظ بيتكوين ضعيفة العشوائية لمجمع LuBian (تحت سيطرة كيان تشغيل مجمع LuBian، التابع لمجموعة Prince Group لـ Chen Zhi)؛

المستلم: مجموعة عناوين محافظ بيتكوين يسيطر عليها المهاجمون (العناوين غير معلنة)؛

مسار التحويل: مجموعة العناوين الضعيفة → مجموعة عناوين المهاجمين؛

تحليل الارتباط: بلغ إجمالي المسروق 127272.06953176 BTC، وهو ما يتطابق تقريبًا مع ما ورد في لائحة الاتهام الأمريكية (127271 BTC).

2. مرحلة السكون: من 30 ديسمبر 2020 إلى 22 يونيو 2024 (بتوقيت شرق آسيا)

الحدث: بقيت هذه البيتكوين في عناوين محافظ يسيطر عليها المهاجمون لمدة أربع سنوات تقريبًا في حالة سكون، ولم تحدث سوى معاملات غبارية أقل من واحد في عشرة آلاف ربما لأغراض الاختبار.

تحليل الارتباط: بقيت هذه البيتكوين ساكنة تقريبًا حتى 22 يونيو 2024 قبل أن تسيطر عليها الحكومة الأمريكية بالكامل، وهو أمر لا يتوافق مع سلوك القراصنة المعتاد، بل يشبه عملية دقيقة تديرها منظمة قرصنة حكومية.

3. مرحلة محاولة الاسترداد: أوائل 2021، 4 و26 يوليو 2022 (بتوقيت شرق آسيا)

الحدث: بعد سرقة البيتكوين وأثناء فترة السكون، أرسل مجمع LuBian في أوائل 2021 أكثر من 1500 رسالة عبر وظيفة OP_RETURN في Bitcoin (بتكلفة حوالي 1.4 BTC كرسوم)، مضمنة في بيانات البلوكشين، يناشد القراصنة بإعادة الأموال. مثال على الرسائل: "Please return our funds, we'll pay a reward". في 4 و26 يوليو 2022، أرسل مجمع LuBian رسائل أخرى عبر OP_RETURN.

المرسل: عناوين محافظ بيتكوين ضعيفة العشوائية لمجمع LuBian (تحت سيطرة كيان تشغيل المجمع، التابع لمجموعة Prince Group لـ Chen Zhi)؛

المستلم: مجموعة عناوين محافظ بيتكوين يسيطر عليها المهاجمون؛

مسار التحويل: مجموعة العناوين الضعيفة → مجموعة عناوين المهاجمين؛ معاملات صغيرة مدمجة في OP_RETURN؛

تحليل الارتباط: بعد وقوع الحادثة، تأكد أن هذه الرسائل كانت محاولات متعددة من مجمع LuBian للاتصال بـ "القراصنة الخارجيين" لطلب إعادة الأصول والتفاوض بشأن الفدية.

4. مرحلة التفعيل والتحويل: من 22 يونيو إلى 23 يوليو 2024 (بتوقيت شرق آسيا)

الحدث: تم تفعيل البيتكوين في مجموعة عناوين محافظ يسيطر عليها المهاجمون، ونقلها إلى عناوين محافظ نهائية. وقد وضعت منصة ARKHAM علامة على هذه العناوين النهائية على أنها مملوكة للحكومة الأمريكية.

المرسل: مجموعة عناوين محافظ بيتكوين يسيطر عليها المهاجمون؛

المستلم: مجموعة عناوين المحافظ النهائية الجديدة (غير معلنة، لكن تأكد أنها تحت سيطرة الحكومة الأمريكية)

مسار التحويل: مجموعة عناوين محافظ يسيطر عليها المهاجمون → مجموعة عناوين محافظ تسيطر عليها الحكومة الأمريكية؛

تحليل الارتباط: بعد أربع سنوات من السكون، انتهى المطاف بهذه البيتكوين الضخمة تحت سيطرة الحكومة الأمريكية.

5. مرحلة الإعلان عن المصادرة: 14 أكتوبر 2025 (بتوقيت الولايات المتحدة)

الحدث: أصدرت وزارة العدل الأمريكية إعلانًا، أعلنت فيه توجيه اتهامات ضد Chen Zhi و"مصادرة" 127,000 بيتكوين يملكها.

في الوقت نفسه، وبفضل شفافية البلوكشين، يمكن تتبع جميع سجلات معاملات البيتكوين علنًا. وبناءً عليه، تتبع هذا التقرير مصدر البيتكوين الضخمة المسروقة من عناوين محافظ بيتكوين ضعيفة العشوائية لمجمع LuBian (تحت سيطرة كيان تشغيل المجمع، وربما تابعة لمجموعة Prince Group لـ Chen Zhi)، حيث بلغ إجمالي البيتكوين المسروقة 127272.06953176، وتشمل المصادر: حوالي 17,800 من التعدين المستقل، حوالي 2,300 من دخل أجور المجمع، وحوالي 107,100 من البورصات وقنوات أخرى. وتشير النتائج الأولية إلى وجود اختلاف مع ما ورد في لائحة الاتهام الأمريكية التي ذكرت أن جميع المصادر غير قانونية.

ثالثاً: تحليل التفاصيل التقنية للثغرة

1. توليد المفاتيح الخاصة لعناوين محافظ البيتكوين:

تكمن جوهر ثغرة مجمع LuBian في أن مولد المفاتيح الخاصة استخدم عيبًا مشابهًا لعيب "MilkSad" في Libbitcoin Explorer. حيث اعتمد النظام على مولد أرقام عشوائية زائفة Mersenne Twister (MT19937-32) مع تهيئة بواسطة بذرة من 32 بت فقط، مما أدى إلى فعالية عشوائية لا تتجاوز 32 بت. هذا النوع من PRNG غير آمن تشفيرياً (non-cryptographic)، ويسهل التنبؤ به والهندسة العكسية له. يمكن للمهاجمين تجربة جميع البذور الممكنة (من 0 إلى 2^32-1) لتوليد المفاتيح الخاصة المقابلة والتحقق مما إذا كانت تطابق تجزئة المفتاح العام لعناوين المحافظ المعروفة.

عادةً في نظام البيتكوين، تكون عملية توليد المفتاح الخاص: بذرة عشوائية → تجزئة SHA-256 → مفتاح خاص ECDSA.

قد يكون تنفيذ مكتبة LuBian الأساسية مبنيًا على كود مخصص أو مكتبة مفتوحة المصدر (مثل Libbitcoin)، لكنه تجاهل أمان العشوائية. يشبه هذا العيب عيب MilkSad في أن أمر "bx seed" في Libbitcoin Explorer يستخدم أيضًا مولد MT19937-32، ويعتمد فقط على الطابع الزمني أو مدخلات ضعيفة كبذرة، مما يجعل المفاتيح الخاصة قابلة للكسر بالقوة الغاشمة. في حادثة LuBian، تأثرت أكثر من 5,000 محفظة، مما يشير إلى أن الثغرة كانت نظامية وربما ناتجة عن إعادة استخدام الكود عند توليد المحافظ بالجملة.

2. محاكاة سير الهجوم:

(1) تحديد عناوين المحافظ المستهدفة (من خلال مراقبة أنشطة مجمع LuBian على السلسلة)؛

(2) تجربة جميع بذور 32 بت: for seed in 0 to 4294967295؛

(3) توليد المفتاح الخاص: private_key = SHA256(seed)؛

(4) اشتقاق المفتاح العام والعنوان: باستخدام منحنى ECDSA SECP256k1؛

(5) المطابقة: إذا تطابق العنوان المشتق مع الهدف، يتم استخدام المفتاح الخاص لتوقيع المعاملة وسرقة الأموال؛

مقارنة مع ثغرات مماثلة: هذه الثغرة تشبه عيب 32 بت في Trust Wallet الذي أدى إلى كسر عناوين محافظ بيتكوين على نطاق واسع؛ كما أن عيب "MilkSad" في Libbitcoin Explorer كشف المفاتيح الخاصة بسبب العشوائية المنخفضة. جميع هذه الحالات ناتجة عن مشاكل في الكود القديم وعدم استخدام معيار BIP-39 (عبارات بذور من 12-24 كلمة توفر عشوائية عالية). ربما استخدم مجمع LuBian خوارزمية مخصصة لتبسيط الإدارة، لكنه تجاهل الأمان.

غياب الدفاعات: لم يطبق مجمع LuBian توقيعًا متعددًا (multisig)، أو محافظ أجهزة، أو محافظ هرمية حتمية (HD wallets)، وكلها تعزز الأمان. تُظهر البيانات على السلسلة أن الهجوم شمل عدة محافظ، مما يشير إلى ثغرة نظامية وليس فشلًا في نقطة واحدة فقط.

3. الأدلة على السلسلة ومحاولات الاسترداد:

رسائل OP_RETURN: أرسل مجمع LuBian أكثر من 1,500 رسالة عبر وظيفة OP_RETURN في Bitcoin، بتكلفة 1.4 BTC، يناشد المهاجمين بإعادة الأموال. تم تضمين هذه الرسائل في البلوكشين، مما يثبت أنها من المالكين الحقيقيين وليست مزورة. تشمل الرسائل أمثلة مثل "يرجى إعادة الأموال" أو مناشدات مماثلة، موزعة على عدة معاملات.

4. تحليل ارتباط الهجوم:

في لائحة الاتهام الجنائية الصادرة عن وزارة العدل الأمريكية في 14 أكتوبر 2025 (رقم القضية 1:25-cr-00416) ضد Chen Zhi، تم ذكر 25 عنوان محفظة بيتكوين تحتوي على حوالي 127,271 BTC بقيمة إجمالية حوالي 15 مليار دولار أمريكي، وتمت مصادرتها. من خلال تحليل البلوكشين ومراجعة الوثائق الرسمية، تبين أن هذه العناوين مرتبطة ارتباطًا وثيقًا بحادثة اختراق مجمع LuBian:

ارتباط مباشر: يُظهر تحليل البلوكشين أن العناوين الـ 25 المذكورة في لائحة الاتهام الأمريكية هي نفسها العناوين النهائية التي احتفظت بالبيتكوين المسروق في هجوم مجمع LuBian عام 2020. وأشار تقرير Elliptic إلى أن هذه البيتكوين "سُرقت" من عمليات التعدين في مجمع LuBian عام 2020. وأكدت Arkham Intelligence أن الأموال المصادرة من قبل وزارة العدل الأمريكية مصدرها مباشرة حادثة سرقة مجمع LuBian.

ارتباط الأدلة في لائحة الاتهام: رغم أن لائحة الاتهام لم تذكر "LuBian hack" بالاسم، إلا أنها أشارت إلى أن الأموال مصدرها "هجمات سرقة على عمليات تعدين بيتكوين في إيران والصين"، وهو ما يتوافق مع تحليلات Elliptic وArkham Intelligence على السلسلة.

ارتباط سلوك الهجوم: من حيث الأسلوب، بقيت بيتكوين مجمع LuBian المسروقة ساكنة لمدة أربع سنوات بعد سرقتها تقنيًا في 2020، ولم تحدث سوى معاملات غبارية أقل من واحد في عشرة آلاف، ولم تتحرك تقريبًا حتى سيطرت عليها الحكومة الأمريكية في 2024، وهو ما لا يتوافق مع سلوك القراصنة المعتاد، بل يشبه عملية دقيقة تديرها منظمة قرصنة حكومية. ويُعتقد أن الحكومة الأمريكية ربما سيطرت على هذه البيتكوين منذ ديسمبر 2020.

رابعاً: التأثير والتوصيات

كان لهجوم القرصنة على مجمع LuBian في 2020 تأثير عميق، حيث أدى إلى حل المجمع فعليًا، وخسارة أكثر من 90% من إجمالي أصوله حينها، بينما ارتفعت قيمة البيتكوين المسروقة حاليًا إلى 15 مليار دولار أمريكي، مما يبرز تضخم المخاطر مع تقلب الأسعار.

كشفت حادثة مجمع LuBian عن المخاطر النظامية في توليد الأرقام العشوائية في سلسلة أدوات العملات المشفرة. لمنع ثغرات مماثلة، يجب على صناعة البلوكشين استخدام مولدات أرقام عشوائية آمنة تشفيرياً (CSPRNG)؛ وتطبيق دفاعات متعددة الطبقات مثل التوقيع المتعدد (multisig)، التخزين البارد، والمراجعة الدورية، وتجنب خوارزميات توليد المفاتيح الخاصة المخصصة؛ ويجب على المجمعات دمج مراقبة السلسلة في الوقت الفعلي ونظام إنذار للتحويلات غير الطبيعية. أما المستخدمون العاديون فعليهم تجنب استخدام وحدات توليد المفاتيح من المجتمع المفتوح غير الموثقة. وتذكرنا هذه الحادثة أنه حتى مع شفافية البلوكشين العالية، يمكن أن تؤدي الأسس الأمنية الضعيفة إلى عواقب كارثية. كما تؤكد أهمية الأمن السيبراني في مستقبل الاقتصاد الرقمي والعملات الرقمية.

إخلاء المسؤولية: يعكس محتوى هذه المقالة رأي المؤلف فقط ولا يمثل المنصة بأي صفة. لا يُقصد من هذه المقالة أن تكون بمثابة مرجع لاتخاذ قرارات الاستثمار.

You may also like

هل ستنتهي Bitcoin خلال ثلاث سنوات؟ ساعة يوم القيامة الكوانتية تقترب من نهاية العالم في عام 2028

أطلقت Kodiak منصة العقود الدائمة الأصلية على Berachain — Kodiak Perps، لتعزيز نظام السيولة البيئي.

أطلق منصة السيولة الأصلية Berachain Kodiak مؤخرًا منتجًا جديدًا باسم Kodiak Perps،...

تقرير صباحي من Mars | مايكل سايلور يدعو: اشترِ Bitcoin فوراً

اتسعت خسائر شركة Trump Media & Technology Group في الربع الثالث لتصل إلى 54.8 مليون دولار، بينما تحتفظ الشركة بكمية كبيرة من البيتكوين وCRO؛ تراجع ثقة المستهلكين الأمريكيين إلى أدنى مستوياتها التاريخية؛ حقق أحد الحيتان أرباحًا من شراء ZEC عند القاع؛ نقل أحد حيتان البيتكوين أصوله؛ دعا Michael Saylor إلى شراء البيتكوين؛ قد يبدأ الاحتياطي الفيدرالي الأمريكي في شراء السندات. الملخص من إنتاج Mars AI. هذا الملخص تم إنشاؤه بواسطة نموذج Mars AI، ولا تزال دقته وشموليته قيد التحديث المستمر.