برمجية ModStealer الخبيثة الجديدة تسرق مفاتيح العملات الرقمية عبر جميع الأنظمة

- برمجية ModStealer الخبيثة تسرق بيانات محافظ العملات الرقمية على أنظمة macOS وWindows وLinux.

- تنتشر بشكل أساسي من خلال إعلانات توظيف وهمية باستخدام مهام برمجية بلغة JavaScript غير مكتشفة.

- يحذر الباحثون من أن أدوات مكافحة الفيروسات لا تكتشف البرمجية الخبيثة، مما يبرز الحاجة إلى دفاعات جديدة.

تم اكتشاف برمجية خبيثة جديدة تُدعى ModStealer تستهدف مستخدمي العملات الرقمية على أنظمة macOS وWindows وLinux، مهددة المحافظ الرقمية وبيانات الوصول. كشفت شركة Mosyle المتخصصة في أمن Apple عن هذه البرمجية بعد أن ظلت غير مكتشفة من قبل محركات مكافحة الفيروسات الرئيسية لمدة تقارب الشهر. ووفقًا للمصادر، تم رفع البرمجية الخبيثة على منصة VirusTotal، وهي منصة إلكترونية تفحص الملفات بحثًا عن محتوى ضار.

أفادت Mosyle أن ModStealer مصممة بشيفرة محملة مسبقًا قادرة على استخراج المفاتيح الخاصة، والشهادات، وملفات بيانات الاعتماد، وامتدادات المحافظ الرقمية المعتمدة على المتصفح. اكتشفت الشركة منطق استهداف لعدة محافظ، بما في ذلك تلك المثبتة على متصفحي Safari والمتصفحات المبنية على Chromium.

ذكر الباحثون أن ModStealer تبقى نشطة على نظام macOS من خلال التسجيل كعامل في الخلفية. وتتبعوا بنية الخوادم الخاصة بالبرمجية إلى فنلندا، لكنهم يعتقدون أن المسار يمر عبر ألمانيا لإخفاء موقع المشغلين.

التوزيع عبر التوظيف المخادع

كشفت التحليلات أن ModStealer تنتشر من خلال إعلانات توظيف وهمية تستهدف المطورين. يرسل المهاجمون مهام متعلقة بالوظائف مدمجة بملف JavaScript مشفر بشكل كبير لتجاوز الاكتشاف. يحتوي هذا الملف على نصوص محملة مسبقًا تستهدف 56 امتدادًا لمحافظ المتصفح، بما في ذلك Safari، مما يتيح سرقة المفاتيح والبيانات الحساسة.

أكدت Mosyle أن أنظمة Windows وLinux معرضة أيضًا للخطر. وهذا يجعل من ModStealer واحدة من التهديدات النشطة القليلة ذات الانتشار الواسع عبر المنصات.

ذكرت الشركة أن ModStealer يتماشى مع نموذج البرمجيات الخبيثة كخدمة (MaaS). بموجب هذا النموذج، يقوم مجرمو الإنترنت ببناء مجموعات أدوات جاهزة لسرقة المعلومات وبيعها للوكلاء الذين قد يفتقرون للمهارات التقنية. أدى هذا الاتجاه إلى تسريع الهجمات في عام 2025، حيث أفادت Jamf بارتفاع نشاط سرقة المعلومات بنسبة 28% هذا العام.

أوضحت Mosyle: "بالنسبة لمحترفي الأمن والمطورين والمستخدمين النهائيين على حد سواء، يُعد هذا تذكيرًا صارخًا بأن الحماية المعتمدة على التوقيعات وحدها ليست كافية. المراقبة المستمرة، والدفاعات المعتمدة على السلوك، والوعي بالتهديدات الناشئة ضرورية للبقاء متقدمين على المهاجمين."

توسيع قدرات أدوات سرقة المعلومات

يمتلك ModStealer العديد من القدرات الأخرى بجانب سرقة الامتدادات. حيث يقوم باختطاف الحافظة عن طريق استبدال عناوين المحافظ المنسوخة بتلك الخاصة بالمهاجمين. وهذا يسمح للمهاجمين بتنفيذ تعليمات برمجية عن بُعد، والتقاط الشاشات، أو استخراج الملفات.

على نظام macOS، تستغل البرمجية LaunchAgents لضمان الاستمرارية. وهذا يبقي البرنامج الخبيث نشطًا حتى بعد إعادة تشغيل النظام، مما يشكل خطرًا طويل الأمد على الأجهزة المصابة.

شرحت Mosyle أن بنية ModStealer تشبه إلى حد كبير بنية منصات MaaS الأخرى. يحصل الوكلاء على مجموعات أدوات برمجية خبيثة كاملة الوظائف ويمكنهم تخصيص هجماتهم. وأضافت الشركة أن هذا النموذج يغذي توسع أدوات سرقة المعلومات عبر أنظمة تشغيل وصناعات مختلفة.

في وقت سابق من عام 2025، كشفت الهجمات عبر حزم npm الخبيثة، والاعتماديات المخترقة، والامتدادات المزيفة كيف يدخل المهاجمون إلى بيئات المطورين الموثوقة عادةً. ويُعد ModStealer الخطوة التالية في هذا التطور، حيث ينجح في التسلل إلى سير عمل يبدو شرعيًا، مما يصعب اكتشافه أكثر.

ذو صلة:

تحول من أخطاء الشيفرة إلى التلاعب بالثقة

لطالما ظهرت الاختراقات الأمنية في مجال العملات الرقمية بسبب ثغرات في العقود الذكية أو برامج المحافظ. لكن ModStealer يشارك في تحول جذري. لم يعد المهاجمون يكتفون باستغلال الأخطاء أو الثغرات غير المعروفة؛ بل يستهدفون الثقة نفسها.

يقومون بالتلاعب بكيفية تفاعل المطورين مع مسؤولي التوظيف، ويفترضون أن الأدوات آمنة، ويعتمدون بشكل كبير على الحماية المعروفة لمكافحة الفيروسات. هذا النهج يجعل العنصر البشري الحلقة الأضعف في الأمن السيبراني.

ينصح خبراء الأمن باتباع نهج صارم. يجب على المستخدمين عزل أنشطة المحافظ باستخدام أجهزة منفصلة أو بيئات افتراضية. وينبغي على المطورين فحص مهام مسؤولي التوظيف بعناية شديدة والتحقق من المصادر والمستودعات قبل تنفيذ الشيفرة. كما يوصون بالابتعاد عن أنظمة مكافحة الفيروسات المعتمدة فقط على التوقيعات والانتقال إلى أدوات الكشف المعتمدة على السلوك، وحلول EDR، والمراقبة أثناء التشغيل.

تشمل التوصيات الأخرى من الخبراء إجراء تدقيقات منتظمة على امتدادات المتصفح، وتقييد الأذونات، وتحديث البرامج. ويؤكدون أن القيام بذلك سيقلل من التعرض لتهديدات ModStealer.

إخلاء المسؤولية: يعكس محتوى هذه المقالة رأي المؤلف فقط ولا يمثل المنصة بأي صفة. لا يُقصد من هذه المقالة أن تكون بمثابة مرجع لاتخاذ قرارات الاستثمار.

You may also like

كشف الحقيقة: مؤشر موسم Altcoin يتوقف عند 18 – ماذا يعني ذلك لاستراتيجيتك في العملات الرقمية؟

تعرضت Adobe لدعوى جماعية مقترحة، متهمة بإساءة استخدام أعمال المؤلفين في تدريب الذكاء الاصطناعي

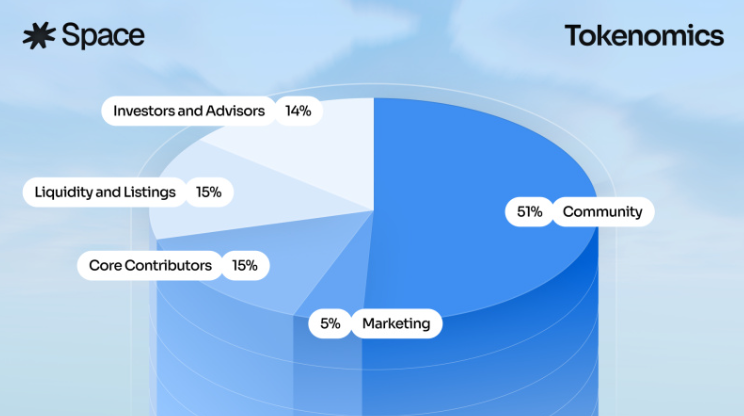

Space تطلق بيع عام لرمزها الأصلي SPACE

تهديد برمجيات خبيثة جديد: ModStealer يستهدف محافظ العملات الرقمية

تهديد برمجيات خبيثة جديد: ModStealer يستهدف محافظ العملات الرقمية