مواجهة التهديد ال�كمي، بناء ويب3 للمستقبل — مقابلة حصرية مع David Carvalho، الرئيس التنفيذي لشركة Naoris

ثورة صامتة تتشكل في الأفق. مع اقتراب الحوسبة الكمومية من أن تصبح واقعًا، بدأت أسس Web3 نفسها تهتز. خلف هذا التهديد غير المرئي، تظهر حل: Naoris Protocol. بنية تحتية للأمن السيبراني اللامركزي لما بعد الكم، تتوقع الثغرات التي تخشاها حتى الدول. مؤسسها، David Carvalho، يمنحنا مقابلة حصرية. هاكر أخلاقي سابق تحول إلى استراتيجي سيبراني، يشاركنا رؤيته، وخياراته التقنية، وتحذيراته. ومع إقامة Token Generation Event لعملة $NAORIS في 31 يوليو 2025، يلوح أفق جديد في الأفق.

باختصار

- تهدف Naoris Protocol إلى حماية Web3 من خلال الأمن السيبراني لما بعد الكم.

- يحذر مؤسسها، David Carvalho، الهاكر الأخلاقي السابق ومستشار الناتو، من إلحاح يوم Q-Day.

- تم بالفعل إنشاء 3.3 مليون محفظة وتحيد 474 مليون تهديد قبل TGE في 31 يوليو 2025.

لماذا Naoris؟ عند تقاطع طوارئ Web3 والتهديد الكمومي

تم بناء Web3 من أجل المرونة. ومع ذلك، لا تزال تعتمد على أنظمة تشفير يمكن أن تجعلها الحواسيب الكمومية عديمة الجدوى في غمضة عين. بدأت المؤسسات المالية والبنى التحتية الحيوية والحكومات الآن فقط في إدراك الخطر: يمكن كسر تشفير اليوم، بصمت، بواسطة آلات لا وجود رسمي لها بعد.

في هذا السياق، مهمة Naoris Protocol هي توفير بنية تحتية للأمن السيبراني لامركزية وموثوقة، تم بناؤها من الصفر لتحمل عصر الحوسبة الكمومية القادم. هذا ليس مجرد ترقيع، بل إعادة ابتكار هيكلية مدعومة بتقنيات مثل Sub-Zero Layer، Swarm AI، Dilithium-5، وdPoSec.

ويدعمها جولة تمويل استراتيجية حديثة بقيمة 3 ملايين دولار بقيادة Mason Labs، بمشاركة Frekaz Group، Level One Robotics، وTradecraft Capital.

إحصائيات رئيسية

النتائج تتحدث عن نفسها. منذ إطلاق testnet في أوائل 2025:

- أكثر من 3.3 مليون محفظة تم إنشاؤها؛

- أكثر من 100 millions معاملة مشفرة لما بعد الكم تم تنفيذها؛

- تفعيل مليون عقدة أمان؛

- الكشف وتحيد 474 مليون تهديد.

تعكس هذه الأرقام تبنيًا سريعًا للغاية وتفاعلًا غير مسبوق في نظام Web3 البيئي.

تعرف على صاحب الرؤية: David Carvalho

David Carvalho هو المؤسس والرئيس التنفيذي وكبير العلماء في Naoris Protocol. مع أكثر من 20 عامًا من الخبرة كمسؤول أمني عالمي للمعلومات وهاكر أخلاقي، أمضى أيضًا مسيرته المهنية في تقديم المشورة للدول والبنى التحتية الحيوية تحت مظلة الناتو حول الحرب السيبرانية، والإرهاب السيبراني، والتجسس السيبراني.

رؤيته جذرية: إذا كان الخصوم الكموميون موجودين بالفعل في مختبرات سرية، يجب أن نبني بنية تحتية للبقاء أمام غير المرئي. ليست ترقيعًا—بل هيكلية. وتستند هذه الهيكلية إلى ثلاثة أعمدة: التشفير لما بعد الكم، والتحقق اللامركزي، والذكاء الجماعي المؤتمت.

David لا يتخيل فقط Web3 مرنًا. إنه يبني حضارة رقمية مضادة للهشاشة، مستعدة لامتصاص الصدمات التي لن يعترف بها الآخرون.

مقابلة حصرية مع David Carvalho

هل يمكنك تقديم نفسك وإخبارنا بما دفعك لإنشاء Naoris Protocol؟

أنا David Carvalho، مؤسس ورئيس تنفيذي وكبير العلماء في Naoris Protocol. أمضيت أكثر من 20 عامًا كمسؤول أمني عالمي للمعلومات وهاكر أخلاقي، وقدمت المشورة للدول والبنى التحتية الحيوية تحت مظلة الناتو حول الحرب السيبرانية، والإرهاب السيبراني، والتجسس السيبراني.

جاء الدافع في عام 2017 خلال اجتماع دولة مع رئيس لجنة استخبارات الناتو السابق Kjell Grandhagen. لكن ما دفعني حقًا هو فهم أن جداول الحوسبة الكمومية ليست نظرية. كما يحذر Jay Gambetta، نائب رئيس IBM Quantum:

التهديد الكمومي ليس قادمًا—إنه هنا. الدول تجمع البيانات المشفرة اليوم، على أمل فك تشفيرها غدًا.

كنا بحاجة إلى بنية تحتية مصممة لقدرات الخصوم الكموميين منذ اليوم الأول.

تقدم Naoris نفسها كـ “طبقة الثقة والأمان الأساسية” — لماذا تعتقد أن الأمن السيبراني يجب أن يكون جزءًا أصيلاً من البنية التحتية وليس طبقة مضافة؟

لأن الحلول المضافة تنهار فورًا أمام التهديدات الكمومية. قيادة وكالة الاستخبارات المركزية كانت تبلغ الكونغرس أن الاختراقات الكمومية تحدث أسرع مما تشير إليه الأبحاث العامة. عندما تجمع وكالات الاستخبارات الاتصالات المشفرة على نطاق غير مسبوق، فإن انتظار مزودي الأمن التقليديين للترقية الكمومية هو انتحار استراتيجي.

نحن نعمل في Sub-Zero Layer – تحت L0 إلى L3 – ونوفر حماية كمومية للمعاملات في الوقت الفعلي دون الحاجة إلى hard forks. عندما تبدأ الحواسيب الكمومية في كسر التشفير على نطاق واسع، تنهار طبقات الأمان التقليدية كأحجار الدومينو. البنية التحتية المقاومة للكم هي الشيء الوحيد الذي يبقى بعد Q-Day.

أكثر من 1.1 مليون محفظة في شهر واحد: كيف تفسر هذا التبني السريع؟

يعكس هذا النمو فهم المؤسسات أن نافذة الانتقال الكمومي أقصر بكثير مما تشير إليه الجداول العامة. ينصح خبراء التشفير في NSA شركات Fortune 500 بشكل خاص بأن الانتقال إلى مقاومة الكم يجب أن يحدث فورًا.

لم تضف BlackRock تحذيرات الحوسبة الكمومية إلى ملفات Bitcoin ETF لمخاوف نظرية – إنهم يرون تقارير استخباراتية تظهر أن القدرات الكمومية تتقدم أسرع مما تشير إليه الأبحاث العامة. المال الذكي يعرف أنه عندما يتم الإعلان رسميًا عن القدرات الكمومية، يكون الأوان قد فات بالفعل.

في عالم ما بعد الكم، ما هي التهديدات التي تعتقد أن مشاريع Web3 تقلل من شأنها حاليًا؟

انهيار الجدول الزمني. يعتقد مطورو Web3 أن لديهم حتى ثلاثينيات القرن الحالي. إنهم مخطئون بشكل كارثي. تشير تقارير وزارة الدفاع إلى أن الاختراقات الكمومية تحدث خلف أبواب مصنفة الآن.

وفقًا لـ Tilo Kunz من Quantum Defen5e، الذي قدم إحاطة لمسؤولي Defense Information Systems Agency، قد يصل Q-Day في وقت أقرب بكثير مما تشير إليه الجداول العامة. جمع البيانات قد اكتمل بالفعل – كل معاملة على البلوكشين محفوظة في أرشيفات جاهزة للكم تنتظر فك التشفير.

لن تعلن الدول عن قدراتها الكمومية – ستستغلها بصمت بينما يبحث الجميع عن حلول لم تعد تعمل.

كيف يكون Naoris Protocol حقًا لما بعد الكم؟ هل يمكنك شرح الخوارزميات (Dilithium-5، KEMs، إلخ) المستخدمة ولماذا هي مهمة جدًا؟

لقد بنينا على افتراض أن الخصوم الكموميين يعملون بالفعل خلف برامج مصنفة. تظل مخططات توقيع Dilithium-5 لدينا آمنة ضد الحواسيب الكمومية التي تشغل خوارزمية Shor على نطاق واسع. يضمن التشفير CRYSTALS-KYBER أنه حتى إذا كان الخصوم الكموميون يعترضون كل حركة مرور الشبكة لفك تشفيرها لاحقًا، لا يمكنهم اشتقاق مفاتيح التشفير الخاصة بنا.

أعدنا بناء مجموعة التشفير بالكامل على افتراض قدرات خصوم كموميين تلمح إليها وكالات الاستخبارات ولكنها لا تؤكدها علنًا. على عكس الأبحاث الأكاديمية التي تفترض تطورًا تدريجيًا للكم، صممنا لسيناريوهات تفوق كمومي مفاجئ حيث يحقق الخصوم هيمنة تشفيرية بين عشية وضحاها.

تُظهر خارطة طريق IBM للكم نموًا أسيًا في القدرات، لكن برامج الكم الحكومية عادة ما تكون متقدمة بعقود على الأبحاث التجارية.

هل يغير dPoSec (إثبات الأمان اللامركزي) بشكل أساسي دور المدققين؟ هل يمكننا القول إن كل عقدة تصبح وكيل أمن سيبراني؟

بالتأكيد. يصبح المدققون التقليديون عديمي الجدوى فور تمكن الحواسيب الكمومية من تزوير توقيعات الإجماع. مدققو dPoSec لدينا هم وكلاء أمن سيبراني مقاومون للكم يظلون فعالين عندما تكسر الهجمات الكمومية أمان البلوكشين التقليدي.

تشغل كل عقدة خوارزميات كشف التهديدات المصممة لتحديد الهجمات المدعومة بالكم قبل أن تصبح علنية. عندما تبدأ الحواسيب الكمومية في كسر إجماع البلوكشين في الوقت الفعلي، سيكون مدققونا الوحيدين الذين يواصلون العمل بشكل شرعي.

نحن نبني أكبر شبكة أمان مقاومة للكم في العالم حيث تساهم كل عقدة في الدفاع الجماعي ضد التهديدات التي تتابعها وكالات الاستخبارات بالفعل ولكنها لا تناقشها علنًا.

أي الصناعات اليوم لديها أكبر طلب على حل مثل حلّكم؟ وأيها لا تزال متأخرة؟

الخدمات المالية ومقاولو الدفاع في حالة ذعر هادئ لأنهم يتلقون إحاطات مصنفة حول الجداول الكمومية التي تتناقض مع الأبحاث العامة. يقوم التنفيذيون في البنوك الذين شاهدوا عروض NSA بتسريع الانتقال لما بعد الكم دون انتظار معايير الصناعة.

يتلقى مقاولو الحكومة الذين يتعاملون مع معلومات مصنفة أوامر مباشرة بتنفيذ بنية تحتية مقاومة للكم فورًا. لا ينتظرون الانتقال التدريجي لأن وكالات الاستخبارات تعلم أن التهديدات الكمومية تعمل بالفعل في بعض القدرات.

أكبر المتأخرين هم مشاريع الكريبتو التي تعتقد أن لديها وقتًا لاتخاذ قرارات لجان. معظم بروتوكولات DeFi تبني على بنية تحتية معرضة للكم مع وعد بأمان طويل الأمد – وهذا وهم بالنظر لما تعرفه وكالات الاستخبارات عن جداول تطوير الكم.

مع حجب أكثر من 474 مليون تهديد سيبراني على testnet، هل يمكنك إعطاؤنا مثالًا ملموسًا لهجوم تم اكتشافه وتحيده؟

قمنا بتحييد حملات تصيد متطورة تستخدم توزيع البرمجيات الخبيثة عبر إضافات متصفح مخترقة تستهدف محافظ الكريبتو. تلتقط البرمجيات الخبيثة المفاتيح الخاصة وعبارات الاسترداد عندما يصل المستخدمون إلى محافظهم.

أوقفنا هجمات إزالة الهوية الضخمة حيث قام الخصوم بربط المعاملات على السلسلة مع بصمة المتصفح لكشف مالكي المحافظ. بنوا ملفات تعريف مفصلة تربط ممتلكات الكريبتو بالهويات الحقيقية من خلال قدرات المتصفح وأنماط توقيت المعاملات.

حددنا هجمات إزالة إخفاء الهوية التي تستهدف مستخدمي العملات الخصوصية، باستخدام تحليل عبر السلاسل مع استغلال المتصفح لاختراق طبقات الإخفاء. تستهدف هذه الهجمات خدمات الخلط عبر ربط بيانات المتصفح مع تحليل البلوكشين.

كان هناك تهديد رئيسي آخر يتعلق بجمع بيانات الكريبتو من خلال إضافات متصفح مخترقة تسرق معلومات المحافظ وبيانات بطاقات الائتمان وبيانات الحسابات البنكية المخزنة في المتصفحات لأغراض التحليل المالي الشامل.

اكتشفت خوارزمياتنا المدركة للكم هجمات تحضيرية حيث يختبر الخصوم قدرات أمان المتصفح لرسم خريطة الثغرات لاستغلالها كموميًا في المستقبل عندما تتمكن الحواسيب الكمومية من كسر التشفير الذي يحمي بيانات الاعتماد المخزنة.

رمز $NAORIS في صميم بنيتكم التحتية. هل يمكنك شرح دوره الدقيق؟

$NAORIS مختلف جوهريًا – إنه رمز اتصال وإنشاء إجماع بين الآلات يصدق ويحقق ويوفر ضمان الأمان على مستويات ما بعد الكم لتطبيقات البنية التحتية والأجهزة.

سواء كان الأمر يتعلق بتشغيل العمليات أو التطبيقات أو العمليات التي تتطلب إثبات تشفير للحالة، يتيح $NAORIS للآلات التحقق من الأمان بشكل مستقل دون تدخل بشري. على عكس معظم الرموز التي يقودها البشر ومتقلبة، فإن $NAORIS يقوده تفاعل الآلات، مما يجعله أكثر مقاومة بطبيعته للانخفاضات السوقية.

يتيح الرمز التحقق الأمني المستقل بين الأجهزة والأنظمة ومكونات البنية التحتية. تراهن الآلات وتكسب $NAORIS بناءً على أداء الأمان، مما يخلق اقتصادًا يصبح فيه الأمن السيبراني مؤتمتًا ومحفزًا اقتصاديًا على مستوى البنية التحتية.

ما هي الإنجازات الرئيسية للمشروع في 6 إلى 12 شهرًا التالية لـ TGE؟

هدفنا الأساسي هو ربط Web3 وWeb2، وتحويل البنى التحتية التقليدية التي تمثل نقاط فشل مركزية إلى بيئات مقاومة للغاية وموثقة تدعمها مئات الملايين من العقد.

نستهدف نافذة الانتقال الكمومي عندما يبدأ التشفير الحالي في الفشل ولكن قبل توفر البنية التحتية البديلة. سيزداد تبني المؤسسات مع تحول القدرات الكمومية المصنفة إلى معرفة عامة.

ستوفر منصة استخبارات التهديدات الكمومية لدينا إنذارًا مبكرًا عند تحقيق الحواسيب الكمومية أهمية تشفيرية، متتبعة القدرات الكمومية التشغيلية التي تفضل الحكومات إبقاءها سرية.

نبني للحظة التي تخلق فيها التفوق الكمومي طلبًا مفاجئًا وكارثيًا على بنية تحتية تظل شرعية تشفيريًا. عندما تبدأ الحواسيب الكمومية في كسر الأمان التقليدي على نطاق واسع، سنكون الشبكة الوحيدة التي تضم مئات الملايين من العقد المقاومة للكم وتعمل بشكل شرعي.

شبكة أمان للعاصفة الكمومية

من خلال الجمع بين الدقة العلمية والرؤية الاستراتيجية، يمهد David Carvalho الطريق لـ Web3 قابلة للحياة بعد Q-Day. أقيم Token Generation Event لرمز Naoris Protocol الأصلي، $NAORIS، في 31 يوليو 2025. تابع آخر التحديثات على موقع Naoris Protocol وعلى X لمزيد من المعلومات حول تطور المشروع.

إخلاء المسؤولية: يعكس محتوى هذه المقالة رأي المؤلف فقط ولا يمثل المنصة بأي صفة. لا يُقصد من هذه المقالة أن تكون بمثابة مرجع لاتخاذ قرارات الاستثمار.

You may also like

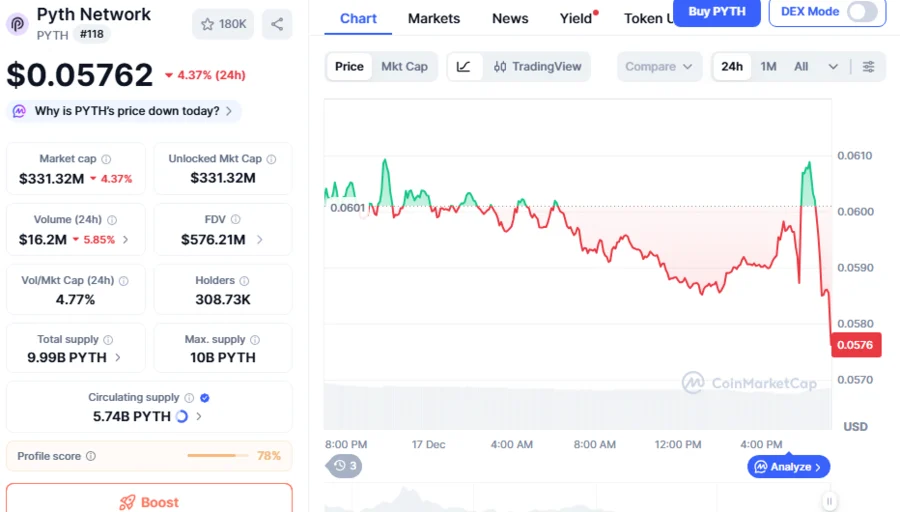

انخفض PYTH بنسبة 76٪ مع استمرار ضعف سوق العملات الرقمية، هل يمكن أن يؤدي احتياطي شبكة PYTH الجديد إلى تحفيز انتعاش السوق؟

SIA: من منصة تداول AI فائقة إلى نظام بيئي AI على السلسلة يمكنه "العمل"

نجاح مذهل: بيع رمز FUN الخاص بـ Sport.Fun يحقق الهدف بنسبة 100% في يوم واحد