Як майже 130 000 bitcoin були викрадені з майнінг-пулу LuBian у 2020 році?

Використання передбачуваного псевдовипадкового генератора чисел призвело до зламу приватних ключів, а "винуватцем" може бути уряд США.

Використання легкопрогнозованого генератора псевдовипадкових чисел призвело до компрометації приватних ключів, а «винуватцем» може бути уряд США.

Оригінальна назва: «Технічний звіт про аналіз джерел атаки на майнінг-пул LuBian та крадіжку великої кількості Bitcoin»

Автор: Wukong

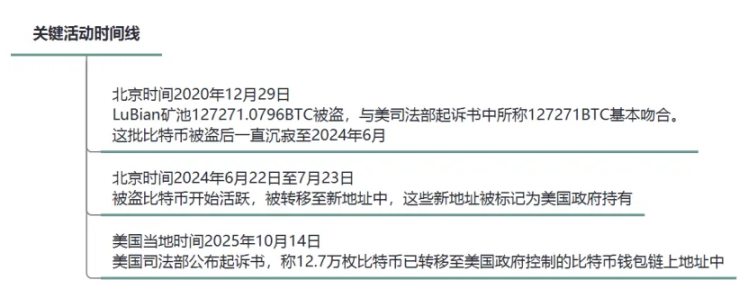

29 грудня 2020 року майнінг-пул LuBian зазнав масштабної хакерської атаки, внаслідок якої було викрадено загалом 127272.06953176 Bitcoin (на той час ринкова вартість становила близько 3.5 мільярдів доларів США, зараз — вже 15 мільярдів доларів США). Власником цієї величезної кількості Bitcoin був голова Prince Group з Камбоджі Chen Zhi. Після атаки Chen Zhi та його Prince Group неодноразово, на початку 2021 року та у липні 2022 року, публікували повідомлення у блокчейні, звертаючись до хакерів із проханням повернути викрадені Bitcoin та пропонуючи викуп, але не отримали жодної відповіді. Дивно, що ці величезні Bitcoin після крадіжки залишалися на гаманцях під контролем зловмисників протягом 4 років майже без руху, що явно не відповідає типовій поведінці хакерів, які зазвичай прагнуть швидко монетизувати здобич. Це більше схоже на точкову операцію, організовану «державним хакерським угрупованням». Лише у червні 2024 року ці викрадені Bitcoin були знову переміщені на нові адреси, і досі залишаються нерухомими.

14 жовтня 2025 року Міністерство юстиції США оголосило про кримінальні звинувачення проти Chen Zhi та заявило про конфіскацію 127 тисяч Bitcoin, що належали Chen Zhi та його Prince Group. Різні докази свідчать, що саме ці Bitcoin, конфісковані урядом США, були викрадені ще у 2020 році під час хакерської атаки на майнінг-пул LuBian. Тобто, уряд США, ймовірно, ще у 2020 році за допомогою хакерських технологій заволодів 127 тисячами Bitcoin, які належали Chen Zhi. Це типовий випадок «чорного проти чорного», організований державним хакерським угрупованням. У цьому звіті з технічної точки зору проведено глибокий аналіз ключових технічних деталей цієї події, розглянуто хронологію атаки, оцінено механізми безпеки Bitcoin та надано цінні рекомендації для індустрії криптовалют і користувачів.

Передумови події

Майнінг-пул LuBian (LuBian mining pool) був заснований на початку 2020 року та швидко став одним із провідних пулів для майнінгу Bitcoin, маючи основні операційні бази у Китаї та Ірані. У грудні 2020 року LuBian зазнав масштабної хакерської атаки, внаслідок якої було викрадено понад 90% його Bitcoin. Загальна сума викраденого — 127272.06953176 BTC, що майже повністю збігається з цифрою 127271 BTC, зазначеною у позові Міністерства юстиції США.

Модель роботи LuBian включала централізоване зберігання та розподіл винагород за майнінг. Bitcoin у пулі не зберігалися на централізованих біржах під регуляцією, а знаходилися у некастодіальних гаманцях. З технічної точки зору, некастодіальні гаманці (також відомі як холодні або апаратні гаманці) вважаються найнадійнішим способом зберігання криптоактивів, оскільки ключі (приватні ключі) знаходяться лише у власника і не можуть бути заморожені за рішенням суду, як це можливо з біржовими рахунками.

Bitcoin як криптовалюта використовує адреси у блокчейні для ідентифікації власності та руху активів; володіння приватним ключем до адреси дає повний контроль над Bitcoin на цій адресі. Згідно з даними аналітичних компаній, Bitcoin, які контролює уряд США та які належали Chen Zhi, майже повністю збігаються з тими, що були викрадені під час атаки на LuBian. Дані блокчейну показують, що 29 грудня 2020 року (за східноазіатським часом) з основної адреси LuBian було аномально переміщено 127272.06953176 BTC, що майже повністю збігається з цифрою у позові Мін'юсту США. Після цього ці Bitcoin залишалися нерухомими до червня 2024 року. З 22 червня по 23 липня 2024 року ці Bitcoin були знову переміщені на нові адреси, і досі не використовувалися. Відомий американський блокчейн-трекінговий сервіс ARKHAM вже позначив ці адреси як такі, що належать уряду США. На даний момент у позові Мін'юсту США не розкрито, яким чином було отримано приватні ключі до цих адрес.

Рис. 1: Хронологія ключових подій

Аналіз ланцюга атаки

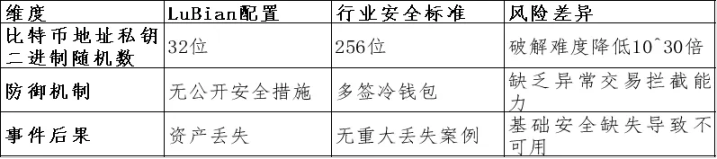

Відомо, що у світі блокчейну випадковість є основою криптографічної безпеки. Bitcoin використовує асиметричне шифрування, а приватний ключ — це 256-бітне випадкове число, теоретично зламати яке практично неможливо (2256 варіантів). Але якщо ці 256 біт не є повністю випадковими, наприклад, якщо лише 32 біти генеруються випадково, а решта — за певним алгоритмом, то сила ключа різко падає: для злому потрібно лише 232 (близько 4.29 мільярдів) спроб. Наприклад, у вересні 2022 року британський маркет-мейкер Wintermute втратив 160 мільйонів доларів через подібну вразливість у генераторі псевдовипадкових чисел.

У серпні 2023 року міжнародна команда дослідників безпеки MilkSad вперше повідомила про вразливість у сторонньому інструменті генерації ключів, пов'язану з генератором псевдовипадкових чисел (PRNG), і отримала номер CVE (CVE-2023-39910). У своєму звіті команда зазначила, що у майнінг-пулі LuBian була аналогічна вразливість, і у списку адрес, що постраждали від атаки, містяться всі 25 адрес, згаданих у позові Мін'юсту США.

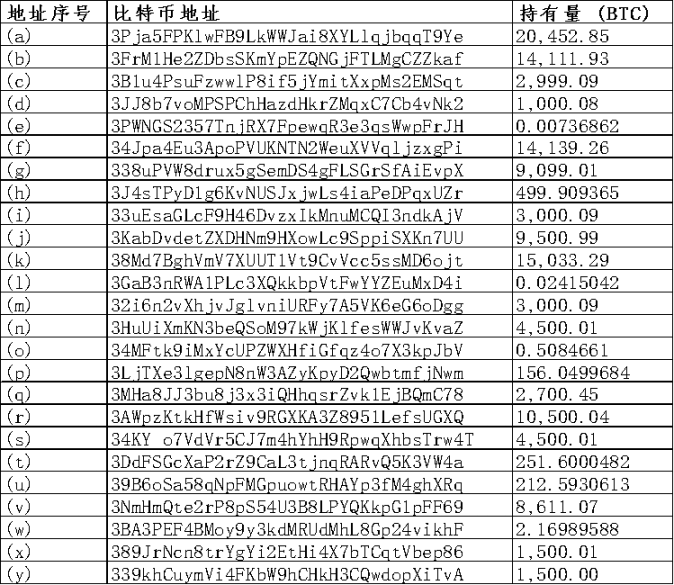

Рис. 2: Список 25 Bitcoin-адрес із позову Мін'юсту США

Як некастодіальна система, майнінг-пул LuBian використовував власний алгоритм генерації приватних ключів для управління коштами, але не дотримувався стандарту 256-бітної випадковості, а покладався лише на 32 біти. Цей алгоритм мав фатальний недолік: використання «псевдовипадкового генератора» Mersenne Twister (MT19937-32) із 32-бітним насінням (seed), що еквівалентно 4-байтовому цілому числу, яке легко перебирається сучасними комп'ютерами. Ймовірність злому — 1/232; якщо скрипт перевіряє 10^6 ключів на секунду, то зламати можна за 4200 секунд (приблизно 1.17 години). Оптимізовані інструменти, як Hashcat чи кастомні скрипти, можуть пришвидшити процес. Саме цю вразливість і використали зловмисники для крадіжки Bitcoin із пулу LuBian.

Рис. 3: Порівняльна таблиця вразливостей LuBian та галузевих стандартів безпеки

Згідно з технічним аналізом, повна хронологія атаки на майнінг-пул LuBian та відповідні деталі такі:

Фаза крадіжки: 29 грудня 2020 року (за східноазіатським часом)

Подія: Хакери використали вразливість у генерації приватних ключів Bitcoin-гаманців LuBian, пов'язану з псевдовипадковістю, і здійснили брутфорс понад 5 000 слабких адрес (тип гаманця: P2WPKH-nested-in-P2SH, префікс 3). За приблизно 2 години було виведено близько 127272.06953176 BTC (на той час вартістю близько 3.5 мільярдів доларів США), залишилося менше 200 BTC. Усі підозрілі транзакції мали однакову комісію, що свідчить про автоматизований масовий скрипт.

Відправник: Група слабких Bitcoin-адрес майнінг-пулу LuBian (контролюється операційною компанією LuBian, що належить Prince Group Chen Zhi);

Одержувач: Група Bitcoin-адрес під контролем зловмисників (адреси не розкрито);

Шлях переказу: Група слабких адрес → Група адрес зловмисників;

Аналіз зв’язків: Загальна сума викраденого — 127272.06953176 BTC, що майже повністю збігається з цифрою 127271 BTC у позові Мін'юсту США.

Фаза сплячки: 30 грудня 2020 року — 22 червня 2024 року (за східноазіатським часом)

Подія: Після крадіжки ці Bitcoin зберігалися на адресах під контролем зловмисників протягом 4 років у стані сплячки; лише незначна частина (менше однієї десятитисячної) була використана для тестових транзакцій.

Аналіз зв’язків: До повного контролю з боку уряду США 22 червня 2024 року ці Bitcoin майже не рухалися, що не відповідає типовій поведінці хакерів, а більше схоже на операцію державного рівня.

Фаза спроб відновлення: початок 2021 року, 4 та 26 липня 2022 року (за східноазіатським часом)

Подія: Після крадіжки, під час сплячки, на початку 2021 року майнінг-пул LuBian через функцію Bitcoin OP_RETURN надіслав понад 1 500 повідомлень (витративши близько 1.4 BTC на комісії), вбудованих у блокчейн, із проханням повернути кошти. Приклад повідомлення: «Please return our funds, we'll pay a reward». 4 та 26 липня 2022 року LuBian знову надіслав повідомлення через OP_RETURN, наприклад: «MSG from LB. To the whitehat who is saving our asset, you can contact us through 1228btc@gmail.com to discuss the return of asset and your reward.»

Відправник: Слабкі Bitcoin-адреси LuBian (контролюються операційною компанією LuBian, що належить Prince Group Chen Zhi);

Одержувач: Група Bitcoin-адрес під контролем зловмисників;

Шлях переказу: Група слабких адрес → Група адрес зловмисників; дрібні транзакції з OP_RETURN;

Аналіз зв’язків: Після крадіжки ці повідомлення підтверджують неодноразові спроби LuBian зв’язатися з «третіми хакерами» для повернення активів і обговорення викупу.

Фаза активації та переказу: 22 червня — 23 липня 2024 року (за східноазіатським часом)

Подія: Bitcoin на адресах під контролем зловмисників були активовані та переміщені на фінальні адреси. Ці фінальні адреси були позначені платформою ARKHAM як такі, що належать уряду США.

Відправник: Група Bitcoin-адрес під контролем зловмисників;

Одержувач: Нова група фінальних адрес (не розкрито, але підтверджено, що під контролем уряду США)

Шлях переказу: Група адрес зловмисників → Група адрес під контролем уряду США;

Аналіз зв’язків: Ці викрадені Bitcoin, що не рухалися 4 роки, зрештою опинилися під контролем уряду США.

Фаза оголошення про конфіскацію: 14 жовтня 2025 року (за місцевим часом у США)

Подія: Міністерство юстиції США опублікувало заяву про висунення звинувачень проти Chen Zhi та «конфіскацію» 127 тисяч Bitcoin, що йому належали.

Завдяки відкритості блокчейну всі транзакції Bitcoin є публічними та відстежуваними. Цей звіт простежив походження викрадених Bitcoin із групи слабких адрес LuBian (контролюються операційною компанією LuBian, ймовірно, належать Prince Group Chen Zhi). Загальна кількість викрадених Bitcoin — 127272.06953176, джерела: незалежний майнінг — близько 17 800, зарплата пулу — близько 2 300, а також 107 100 з бірж та інших каналів. Це не повністю збігається з твердженням Мін'юсту США про виключно незаконне походження.

Аналіз технічних деталей вразливості

Генерація приватних ключів Bitcoin-гаманців

Суть вразливості LuBian полягала у використанні генератора приватних ключів із дефектом, подібним до «MilkSad» у Libbitcoin Explorer. Система використовувала генератор псевдовипадкових чисел Mersenne Twister (MT19937-32) з 32-бітним seed, що давало лише 32 біти ентропії. Такий PRNG не є криптографічно безпечним, легко прогнозується та реверсується. Зловмисник може перебрати всі можливі 32-бітні seed (від 0 до 2^32-1), згенерувати відповідні приватні ключі та перевірити, чи відповідають вони відомим публічним адресам.

У екосистемі Bitcoin процес генерації приватного ключа зазвичай такий: випадковий seed → SHA-256 хеш → ECDSA приватний ключ.

Базова бібліотека LuBian, ймовірно, була заснована на кастомному коді або відкритих бібліотеках (наприклад, Libbitcoin), але не враховувала безпеку ентропії. Подібно до вразливості MilkSad, команда Libbitcoin Explorer також використовувала MT19937-32 із seed на основі часу або слабких даних, що дозволяло зламати приватний ключ брутфорсом. У випадку LuBian було скомпрометовано понад 5 000 гаманців, що свідчить про системну вразливість, ймовірно, через повторне використання коду для масового створення гаманців.

Моделювання атаки

- Ідентифікація цільових адрес (моніторинг активності LuBian у блокчейні);

- Перебір 32-бітних seed: for seed in 0 to 4294967295;

- Генерація приватного ключа: private_key = SHA256(seed);

- Виведення публічного ключа та адреси: використання кривої ECDSA SECP256k1;

- Зіставлення: якщо адреса збігається з цільовою, використовувати приватний ключ для підпису транзакції та крадіжки коштів;

Порівняння з подібними вразливостями: Ця вразливість схожа на 32-бітний дефект ентропії Trust Wallet, який призвів до масового злому Bitcoin-адрес; у Libbitcoin Explorer «MilkSad» також через низьку ентропію приватні ключі ставали вразливими. Усі ці випадки — наслідок застарілого коду, що не використовує стандарт BIP-39 (12-24 слова seed-фрази з високою ентропією). LuBian, ймовірно, використовував кастомний алгоритм для спрощення управління, але нехтував безпекою.

Відсутність захисту: LuBian не використовував мультипідпис (multisig), апаратні гаманці чи ієрархічні детерміновані гаманці (HD wallets), які підвищують безпеку. Дані блокчейну показують, що атака охопила багато гаманців, що свідчить про системну вразливість, а не про одиничну помилку.

Докази у блокчейні та спроби відновлення

Повідомлення OP_RETURN: LuBian через OP_RETURN у Bitcoin надіслав понад 1 500 повідомлень, витративши 1.4 BTC, із проханням повернути кошти. Ці повідомлення вбудовані у блокчейн і підтверджують справжність власника, а не підробку. Приклади повідомлень: «будь ласка, поверніть кошти» або подібні прохання, розподілені між багатьма транзакціями.

Аналіз зв’язків атаки

У кримінальному позові Мін'юсту США від 14 жовтня 2025 року проти Chen Zhi (справа 1:25-cr-00416) наведено 25 Bitcoin-адрес, які містять близько 127271 BTC (загальна вартість — близько 15 мільярдів доларів США) і вже конфісковані. Аналіз блокчейну та офіційних документів показує, що ці адреси тісно пов’язані з атакою на LuBian:

Прямий зв’язок: Аналіз блокчейну показує, що 25 адрес із позову Мін'юсту США — це саме ті адреси, на які потрапили викрадені у 2020 році Bitcoin із пулу LuBian. Звіт Elliptic підтверджує, що ці Bitcoin були «вкрадені» з майнінгової діяльності LuBian у 2020 році. Arkham Intelligence підтверджує, що конфісковані Мін'юстом кошти безпосередньо походять із цієї крадіжки.

Зв’язок за доказами у позові: Хоча у позові Мін'юсту США прямо не згадується «LuBian hack», там зазначено, що кошти походять із «атак на майнінговий бізнес у Ірані та Китаї», що збігається з аналізом Elliptic та Arkham Intelligence.

Зв’язок за поведінкою атаки: З точки зору техніки, після крадіжки у 2020 році Bitcoin LuBian залишалися нерухомими 4 роки, лише незначна частина використовувалася для дрібних транзакцій, і лише у 2024 році були повністю взяті під контроль урядом США. Це не відповідає типовій поведінці хакерів, а більше схоже на державну операцію. Аналіз показує, що уряд США, ймовірно, вже у грудні 2020 року контролював ці Bitcoin.

Вплив та рекомендації

Атака на майнінг-пул LuBian у 2020 році мала далекосяжні наслідки: пул фактично припинив існування, втративши понад 90% активів, а вартість викрадених Bitcoin зросла до 15 мільярдів доларів США, що підкреслює ризики волатильності.

Інцидент із LuBian виявив системні ризики у генерації випадкових чисел у криптовалютних інструментах. Для запобігання подібним вразливостям галузь блокчейну повинна використовувати криптографічно безпечні генератори псевдовипадкових чисел (CSPRNG); впроваджувати багаторівневий захист, включаючи мультипідпис (multisig), холодне зберігання та регулярний аудит; уникати кастомних алгоритмів генерації приватних ключів; майнінг-пули мають інтегрувати моніторинг у реальному часі та систему сповіщення про аномальні перекази. Звичайним користувачам слід уникати використання неперевірених модулів генерації ключів із відкритих спільнот. Ця подія також нагадує, що навіть за високої прозорості блокчейну слабка безпека може призвести до катастрофічних наслідків, і підкреслює важливість кібербезпеки у майбутньому розвитку цифрової економіки та цифрових валют.

Відмова від відповідальності: зміст цієї статті відображає виключно думку автора і не представляє платформу в будь-якій якості. Ця стаття не повинна бути орієнтиром під час прийняття інвестиційних рішень.

Вас також може зацікавити

Аналіз b402: від AI платіжних протоколів до сервісних маркетплейсів, інфраструктурні амбіції на BNBChain

b402 — це не просто заміна x402 на BSC, а, ймовірно, початок ще більшої можливості.

Закриття уряду залишає ФРС без ключових даних на тлі поглиблення слабкості ринку праці

Інституційні інвестори відвертаються від Bitcoin та Ethereum

Прогноз ціни Decred (DCR) на 2025, 2026-2030 роки: чи подолає DCR позначку у $50?