Обзор атаки на 402Bridge: какие еще случаи кражи произошли из-за утечки приватных ключей

Дэн Тон, Jinse Finance

28 октября 2025 года китайское сообщество GoPlus выпустило предупреждение о безопасности: подозревается, что кроссчейн-протокол x402 @402bridge был взломан, активы USDC более чем 200 пользователей были украдены.

В этой статье рассматривается инцидент с кражей средств из кроссчейн-протокола 402Bridge, а также реакция официальных представителей и различных сторон, анализируются причины взлома и другие случаи атак хакеров, вызванных утечкой приватных ключей.

1. Восстановление событий взлома и реакция 402Bridge и других сторон

Рано утром официальный X-аккаунт 402Bridge опубликовал сообщение: согласно отзывам сообщества, произошёл инцидент с кражей токенов. Наша техническая команда в настоящее время расследует весь процесс. Рекомендуем всем пользователям немедленно отозвать все существующие разрешения и как можно скорее вывести активы из кошельков.

Впоследствии официальные представители продолжили: механизм x402 требует, чтобы пользователи подписывали или одобряли транзакции через веб-интерфейс, а затем отправляли их на сервер бэкенда. Сервер бэкенда извлекает средства и выполняет чеканку, после чего возвращает результат пользователю. При присоединении необходимо хранить приватный ключ на сервере для вызова методов смарт-контракта. Этот шаг может привести к раскрытию прав администратора, поскольку приватный ключ администратора на этом этапе подключён к интернету, что может привести к утечке прав. Если хакер получит приватный ключ, он сможет захватить эти права и перераспределить средства пользователей для атаки. Мы всё ещё расследуем детали атаки.

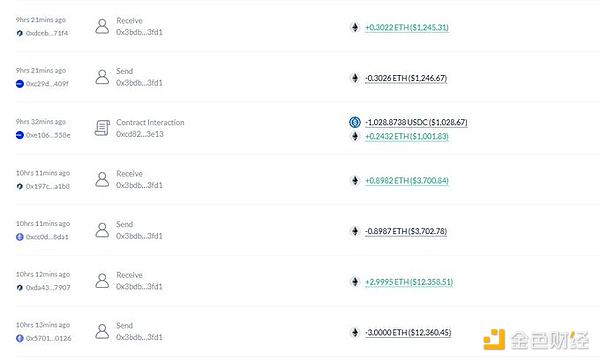

Два часа назад официальные представители сообщили: из-за утечки приватного ключа были взломаны более десяти тестовых и основной кошелёк команды (см. изображение ниже). Мы немедленно сообщили об этом в правоохранительные органы и будем своевременно информировать сообщество о последних событиях.

Китайское сообщество GoPlus восстановило ход событий взлома:

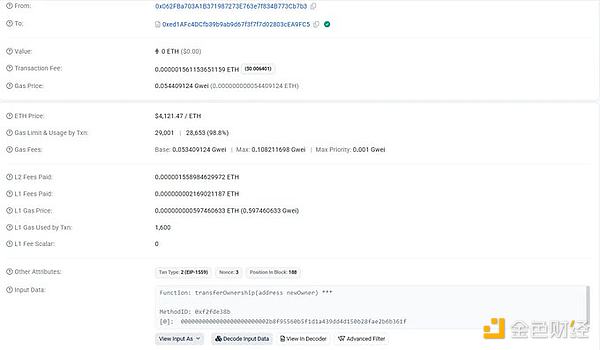

Создатель контракта 0xed1AFc4DCfb39b9ab9d67f3f7f7d02803cEA9FC5 передал права владельца адресу 0x2b8F95560b5f1d1a439dd4d150b28FAE2B6B361F, после чего новый владелец вызвал метод transferUserToken в контракте и перевёл все оставшиеся USDC со всех авторизованных кошельков пользователей.

Перед чеканкой необходимо авторизовать USDC для контракта @402bridge, что привело к тому, что более 200 пользователей из-за избыточной авторизации потеряли оставшиеся USDC, а адрес 0x2b8F95560b5f1d1a439dd4d150b28FAE2B6B361F перевёл в общей сложности 17693 USDC пользователей, затем обменял USDC на ETH и через несколько кроссчейн-транзакций перевёл их в Arbitrum.

Рекомендации по безопасности от GoPlus:

1. Пользователи, участвовавшие в этом проекте, пожалуйста, как можно скорее отмените разрешения, связанные с (0xed1AFc4DCfb39b9ab9d67f3f7f7d02803cEA9FC5);

2. Перед авторизацией проверьте, является ли адрес авторизации официальным адресом проекта;

3. Авторизуйте только необходимое количество, никогда не давайте неограниченные разрешения;

4. Регулярно проверяйте разрешения и отменяйте ненужные.

Пользователь X @EamonSol отметил: сейчас многие x402 на самом деле развёртывают сервис, который пересылает взаимодействия с блокчейном на сервер проекта, а затем проект взаимодействует с блокчейном для выпуска токенов. Для этого обязательно нужно хранить приватный ключ контракта на сервере, и если сервер проекта будет взломан, все связанные с контрактом адреса окажутся под угрозой.

Пользователь X @fenzlabs отметил: этот случай подчёркивает опасность неограниченного одобрения токенов. Кошельки и AI-агенты нуждаются в более строгих ограничениях и улучшенном мониторинге, чтобы предотвратить такие быстрые кражи. Никогда не доверяйте новым контрактам вслепую — обязательно внимательно проверяйте перед подписанием!

2. Причины взлома

По анализу SlowMist Cosine, атака на кроссчейн-мост 402Bridge произошла из-за утечки приватного ключа, не исключается возможность внутреннего участия. Домен 402bridge.fun был зарегистрирован всего за два дня до прекращения работы, украденные средства пока не проявили дальнейшей активности. Это первый публичный инцидент безопасности, связанный с сервисами протокола 402. SlowMist Cosine отмечает, что этот случай не является типичным коллективным злонамеренным действием со стороны команды проекта.

"Не является коллективным злонамеренным действием команды" означает, что атака, скорее всего, произошла из-за провала внутреннего контроля безопасности или точечного проникновения внешнего хакера, а не из-за преднамеренного мошенничества со стороны команды проекта.

3. Какие ещё были случаи хакерских атак из-за утечки приватных ключей

1. Nomad

В августе 2022 года Nomad Bridge подвергся хакерской атаке, почти все 200 миллионов долларов этого кроссчейн-моста были украдены. После атаки Moonbeam заблокировал любые транзакции и взаимодействие со смарт-контрактами. Основная причина атаки — ошибка в механизме верификации контракта, позволившая легко подделать приватный ключ или логику подписи прав.

2. Ankr

В декабре 2022 года произошла утечка приватного ключа ноды Ankr, злоумышленник подделал контракт и неограниченно чеканил токены aBNBc, что привело к убыткам примерно в 5 миллионов долларов. Меры Ankr: восстановление безопасности и сотрудничество с DEX для остановки торгов; разработка и реализация комплексного плана компенсации для сообщества; установлено, что причиной атаки стал бывший сотрудник. Официально Ankr подтвердил, что причиной взлома стало "похищение ключа для деплоя".

3. Platypus Finance

В феврале 2023 года злоумышленник использовал уязвимость приватного ключа администратора для атаки на пул стейблкоинов, украв около 9 миллионов долларов USDC. Команда впоследствии вернула часть активов и заявила, что "приватный ключ разработчика, вероятно, был скомпрометирован внешним вторжением".

4. Multichain

В июле 2023 года основной член команды Multichain "пропал", а основной приватный ключ проекта, по-видимому, оказался в руках одного человека. Впоследствии было выведено около 126 миллионов долларов, что стало одной из крупнейших атак с захватом прав в истории кроссчейн-мостов.

5. Exactly Protocol

В апреле 2024 года злоумышленник использовал приватный ключ для деплоя, утёкший с фронтенд-сервера, чтобы заменить контракт и украсть около 7.3 миллионов долларов. Инцидент выявил распространённую в отрасли проблему слабой безопасности хранения приватных ключей и процессов DevOps.

6.UXLINK

В сентябре 2025 года система компании Cyvers обнаружила подозрительную транзакцию с UXLINK на сумму 11.3 миллионов долларов, которая впоследствии была подтверждена как кража. SlowMist Cosine отметил: с большой вероятностью были скомпрометированы несколько приватных ключей мультиподписи Safe, связанных с UXLINK. Кража привела к падению цены токена UXLINK более чем на 70%.

Дисклеймер: содержание этой статьи отражает исключительно мнение автора и не представляет платформу в каком-либо качестве. Данная статья не должна являться ориентиром при принятии инвестиционных решений.

Вам также может понравиться

Дуань Юнпин дал редкое публичное интервью спустя более 20 лет после выхода на пенсию: покупать акции — значит покупать компанию, но по-настоящему понимают эту фразу менее 1% людей.

Покупая акции, вы приобретаете часть компании, и ключевым моментом является понимание корпоративной культуры и бизнес-модели. Важно не столько делать правильные вещи, сколько избегать ошибок.

Сможет ли обновление Fusaka открыть новую главу масштабирования Ethereum