Não há evidências credíveis de que o governo dos EUA tenha hackeado carteiras de Bitcoin chinesas para “roubar” 13 bilhões de dólares em BTC

O Centro Nacional de Resposta a Emergências de Vírus de Computador da China acaba de acusar os Estados Unidos de terem realizado o exploit LuBian Bitcoin em 2020.

No entanto, pesquisas ocidentais relacionam o evento a uma falha no gerador de números aleatórios da carteira e não mencionam um agente estatal.

Forense de código aberto sobre o vazamento LuBian

Os fatos centrais do episódio agora estão bem documentados em fontes abertas. Segundo a Arkham, aproximadamente 127.000 BTC foram transferidos de carteiras associadas ao pool de mineração LuBian durante um período de cerca de duas horas entre 28 e 29 de dezembro de 2020, por meio de saques coordenados em centenas de endereços.

De acordo com a equipe de pesquisa MilkSad e o CVE-2023-39910, essas carteiras foram criadas com um software que inicializava o MT19937 com apenas 32 bits de entropia, reduzindo o espaço de busca para aproximadamente 4,29 bilhões de seeds e expondo lotes de endereços P2SH-P2WPKH a ataques de força bruta.

A atualização #14 do MilkSad vincula um cluster contendo cerca de 136.951 BTC, que começou a ser drenado em 28/12/2020, ao LuBian.com por meio de atividade de mineração on-chain e documenta o padrão fixo de taxa de 75.000 sat nas transações de sweep. A reconstrução da Blockscope mostra que a maior parte dos fundos permaneceu com movimentação mínima por anos.

Essas mesmas moedas agora estão em carteiras controladas pelo governo dos EUA. Segundo o Departamento de Justiça dos EUA (DOJ), promotores estão buscando a apreensão de aproximadamente 127.271 BTC como produto e instrumento de suposta fraude e lavagem de dinheiro ligada a Chen Zhi e ao Prince Group. O DOJ afirma que os ativos estão atualmente sob custódia dos EUA.

A Elliptic mostra que os endereços citados na denúncia do DOJ correspondem ao cluster de chaves fracas do LuBian já identificado por MilkSad e Arkham, e a Arkham agora rotula as carteiras de destino consolidadas como controladas pelo governo dos EUA. Investigadores on-chain, incluindo ZachXBT, notaram publicamente a sobreposição entre os endereços apreendidos e o conjunto anterior de chaves fracas.

O que o registro forense mostra sobre o exploit LuBian

Quanto à atribuição, as equipes técnicas que primeiro identificaram a falha e rastrearam os fluxos não afirmam saber quem executou o vazamento em 2020. O MilkSad refere-se repetidamente a um agente que descobriu e explorou chaves privadas fracas, afirmando não saber sua identidade.

Arkham e Blockscope descrevem a entidade como o hacker do LuBian, focando no método e na escala. Elliptic e TRM limitam suas afirmações ao rastreamento e à correspondência entre as saídas de 2020 e a posterior apreensão pelo DOJ. Nenhuma dessas fontes nomeia um agente estatal para a operação de 2020.

O CVERC, amplificado pelo Global Times, de propriedade do Partido Comunista Chinês, e por veículos locais, apresenta uma narrativa diferente.

Argumenta que o período de dormência de quatro anos foge dos padrões comuns de saque criminoso e, portanto, aponta para uma organização de hackers de nível estatal.

Em seguida, vincula a posterior custódia das moedas pelos EUA à alegação de que agentes norte-americanos executaram o exploit em 2020 antes de convertê-lo em uma apreensão policial.

As seções técnicas do relatório acompanham de perto pesquisas independentes sobre chaves fracas, MT19937, agrupamento de endereços e padrões de taxas.

O salto de atribuição do relatório baseia-se em inferências circunstanciais sobre dormência e custódia final, em vez de novas análises forenses, ligações de ferramentas, sobreposição de infraestrutura ou outros indicadores padrão usados para atribuição a agentes estatais.

O que realmente sabemos sobre o vazamento de Bitcoin do LuBian

Há pelo menos três interpretações coerentes que se encaixam no que é público.

- Uma delas é que uma parte desconhecida, criminosa ou não, encontrou o padrão de chaves fracas, drenou o cluster em 2020, deixou as moedas majoritariamente dormentes, e as autoridades dos EUA posteriormente obtiveram as chaves por meio de apreensão de dispositivos, testemunhas colaboradoras ou outros meios investigativos relacionados, culminando na consolidação e nos pedidos de confisco em 2024–2025.

- A segunda trata LuBian e entidades relacionadas como parte de uma rede interna de tesouraria e lavagem de dinheiro para o Prince Group, onde um aparente hack poderia ter sido um movimento interno opaco entre carteiras controladas por chaves fracas, consistente com a caracterização do DOJ das carteiras como não hospedadas e sob posse do réu, embora documentos públicos não detalhem totalmente como a rede de Chen passou a controlar as chaves específicas.

- A terceira, defendida pelo CVERC, é que um agente estatal dos EUA foi responsável pela operação de 2020. As duas primeiras estão alinhadas com a postura probatória apresentada nos registros do MilkSad, Arkham, Elliptic, TRM e DOJ.

A terceira é uma alegação não fundamentada por evidências técnicas independentes disponíveis publicamente.

Abaixo está uma breve linha do tempo dos eventos incontestados.

| 2020-12-28/29 | Vazamentos coordenados de endereços controlados pelo LuBian | ~127.000–127.426 | Arkham; Blockscope; MilkSad Update #14 |

| 2021–2022 | Mensagens OP_RETURN de endereços ligados ao LuBian pedindo devolução | N/A | MilkSad Update #14; Blockscope |

| 2023-08 | Divulgação do CVE-2023-39910 (semente fraca do MT19937 no Libbitcoin Explorer) | N/A | NVD CVE-2023-39910 |

| 2024 | Consolidação de moedas dormentes em novas carteiras | ~127.000 | Blockscope; Arkham |

| 2025 | Ação de confisco do DOJ e declarações públicas de custódia dos EUA | ~127.271 | DOJ; CBS News; Elliptic; TRM |

Do ponto de vista de capacidade, forçar uma seed de 2^32 está bem ao alcance de agentes motivados. A cerca de 1 milhão de tentativas por segundo, uma única configuração pode percorrer o espaço em poucas horas, e rigs distribuídos ou acelerados por GPU reduzem ainda mais esse tempo.

A viabilidade é central para a fraqueza da classe MilkSad, explicando como um único agente pode varrer milhares de endereços vulneráveis simultaneamente. O padrão de taxa fixa e os detalhes de derivação de endereços publicados pelo MilkSad e refletidos no relatório técnico do CVERC reforçam esse método de exploração.

As disputas restantes estão na propriedade e controle em cada etapa, não na mecânica. O DOJ enquadra as carteiras como repositórios de produtos criminais ligados a Chen e afirma que os ativos são confiscáveis sob a lei dos EUA.

As autoridades chinesas enquadram o LuBian como vítima de roubo e acusam um agente estatal dos EUA pelo exploit original.

Grupos independentes de forense blockchain conectam as saídas de 2020 à consolidação e apreensão de 2024–2025, mas não chegam a nomear quem apertou o botão em 2020. Esse é o status do registro.

O post No credible evidence US government hacked Chinese Bitcoin wallets to “steal” $13 billion BTC apareceu primeiro em CryptoSlate.

Aviso Legal: o conteúdo deste artigo reflete exclusivamente a opinião do autor e não representa a plataforma. Este artigo não deve servir como referência para a tomada de decisões de investimento.

Talvez também goste

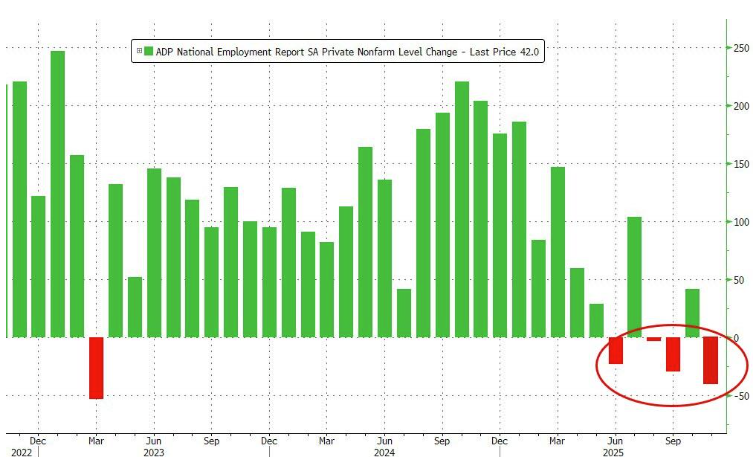

Dados do ADP emitem novo alerta: empresas dos EUA cortam 11 mil empregos por semana

Devido à paralisação do governo, os dados oficiais de emprego foram adiados. Os dados da ADP preencheram a lacuna e revelaram a verdade: no final de outubro, o mercado de trabalho desacelerou, com o setor privado registrando uma redução acumulada de 45 mil postos de trabalho durante todo o mês, representando a maior queda em dois anos e meio.

Análise de Preços de Criptomoedas 11-11: BITCOIN: BTC, ETHEREUM: ETH, SOLANA: SOL, BITTENSOR: TAO, APTOS: APT

O guia mais fácil de entender sobre Fusaka: análise completa da implementação da atualização do Ethereum e seu impacto no ecossistema

A atualização Fusaka, que acontecerá em 3 de dezembro, terá um alcance mais amplo e um impacto mais profundo.