Północnokoreańscy hakerzy wykorzystują blockchain w nowej kampanii „EtherHiding”

EtherHiding wykorzystuje smart kontrakty do przechowywania i dystrybucji złośliwego kodu, co sprawia, że jego usunięcie jest niemal niemożliwe ze względu na niezmienną strukturę blockchaina.

Pojawia się nowe zagrożenie cybernetyczne ze strony Korei Północnej, ponieważ wspierani przez państwo hakerzy eksperymentują z osadzaniem złośliwego kodu bezpośrednio w sieciach blockchain.

Grupa Google Threat Intelligence Group (GTIG) poinformowała 17 października, że technika ta, nazwana EtherHiding, stanowi nowy etap ewolucji w sposobie ukrywania, dystrybucji i kontroli złośliwego oprogramowania w zdecentralizowanych systemach.

Czym jest EtherHiding?

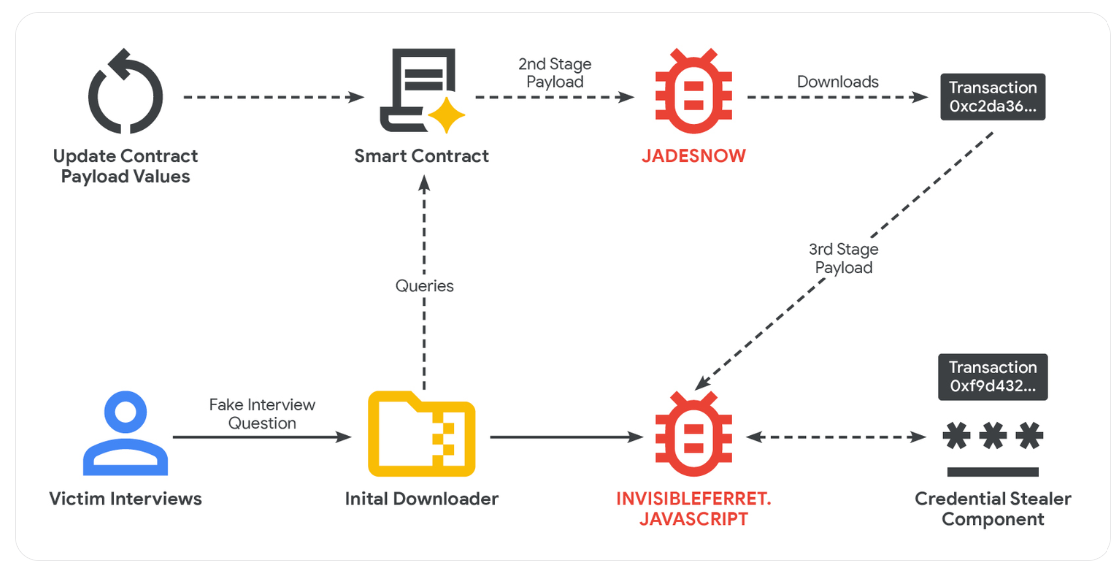

GTIG wyjaśniło, że EtherHiding pozwala atakującym wykorzystywać smart kontrakty oraz publiczne blockchainy, takie jak Ethereum i BNB Smart Chain, do przechowywania złośliwych ładunków.

Gdy fragment kodu zostanie przesłany do tych zdecentralizowanych rejestrów, jego usunięcie lub zablokowanie staje się niemal niemożliwe ze względu na ich niezmienny charakter.

„Chociaż smart kontrakty oferują innowacyjne sposoby budowania zdecentralizowanych aplikacji, ich niezmienny charakter jest wykorzystywany w EtherHiding do hostowania i udostępniania złośliwego kodu w sposób, którego nie można łatwo zablokować,” napisało GTIG.

W praktyce hakerzy przejmują legalne strony internetowe oparte na WordPress, często wykorzystując niezałatane luki lub skradzione dane uwierzytelniające.

Po uzyskaniu dostępu wstawiają kilka linii JavaScript — znanych jako „loader” — do kodu strony. Gdy odwiedzający otwiera zainfekowaną stronę, loader po cichu łączy się z blockchainem i pobiera złośliwe oprogramowanie z zdalnego serwera.

EtherHiding na BNB Chain i Ethereum. Źródło: Google Threat Intelligence Group

EtherHiding na BNB Chain i Ethereum. Źródło: Google Threat Intelligence Group GTIG zauważyło, że ten atak często nie pozostawia widocznego śladu transakcji i wymaga niewielkich lub żadnych opłat, ponieważ odbywa się poza łańcuchem. W praktyce pozwala to atakującym działać niezauważenie.

Warto zauważyć, że GTIG prześledziło pierwszy przypadek EtherHiding do września 2023 roku, kiedy pojawił się w kampanii znanej jako CLEARFAKE, która oszukiwała użytkowników fałszywymi komunikatami o aktualizacji przeglądarki.

Jak zapobiegać atakom

Badacze cyberbezpieczeństwa twierdzą, że ta taktyka sygnalizuje zmianę w cyfrowej strategii Korei Północnej — od samej kradzieży kryptowalut do wykorzystywania blockchaina jako ukrytej broni.

„EtherHiding oznacza przejście w kierunku nowej generacji odpornego hostingu, gdzie wrodzone cechy technologii blockchain są wykorzystywane do złośliwych celów. Ta technika podkreśla ciągłą ewolucję zagrożeń cybernetycznych, gdy atakujący adaptują się i wykorzystują nowe technologie na swoją korzyść,” stwierdziło GTIG.

John Scott-Railton, starszy badacz w Citizen Lab, opisał EtherHiding jako „eksperyment na wczesnym etapie”. Ostrzegł, że połączenie tej techniki z automatyzacją opartą na AI może sprawić, że przyszłe ataki będą znacznie trudniejsze do wykrycia.

„Spodziewam się, że atakujący będą również eksperymentować z bezpośrednim ładowaniem exploitów zero click do blockchainów, wymierzonych w systemy i aplikacje przetwarzające blockchainy… zwłaszcza jeśli są one czasami hostowane na tych samych systemach i sieciach, które obsługują transakcje lub mają portfele,” dodał.

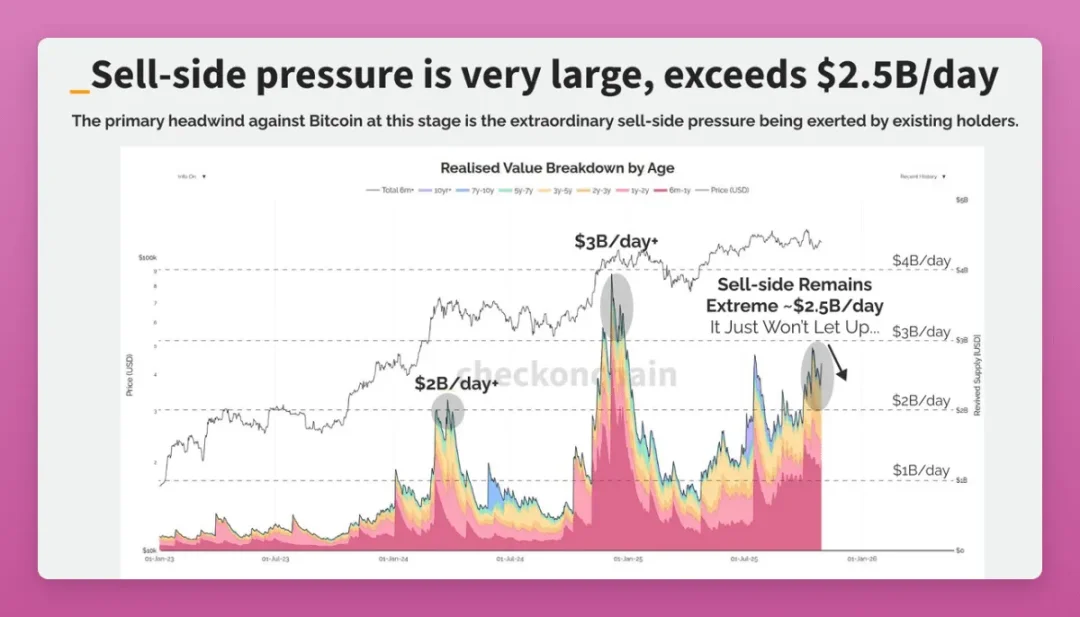

Ten nowy wektor ataku może mieć poważne konsekwencje dla branży kryptowalutowej, biorąc pod uwagę, że północnokoreańscy atakujący są wyjątkowo aktywni.

Dane z TRM Labs pokazują, że powiązane z Koreą Północną grupy ukradły już w tym roku ponad 1,5 miliarda dolarów w aktywach kryptowalutowych. Śledczy uważają, że te środki pomagają finansować programy wojskowe Pjongjangu oraz działania mające na celu obejście międzynarodowych sankcji.

Mając to na uwadze, GTIG zaleciło użytkownikom kryptowalut ograniczenie ryzyka poprzez blokowanie podejrzanych pobrań i ograniczanie nieautoryzowanych skryptów internetowych. Grupa wezwała również badaczy bezpieczeństwa do identyfikowania i oznaczania złośliwego kodu osadzonego w sieciach blockchain.

Zastrzeżenie: Treść tego artykułu odzwierciedla wyłącznie opinię autora i nie reprezentuje platformy w żadnym charakterze. Niniejszy artykuł nie ma służyć jako punkt odniesienia przy podejmowaniu decyzji inwestycyjnych.

Może Ci się również spodobać

Analiza cen kryptowalut 11-13: BITCOIN: BTC, ETHEREUM: ETH, SOLANA: SOL, DOGECOIN: DOGE, FILECOIN: FIL

Czy rotacja sektorów na rynku kryptowalut naprawdę już nie działa?

Gdy BTC jako pierwszy dojrzewa, ETH podąża z opóźnieniem, a SOL nadal potrzebuje czasu — na jakim etapie cyklu się znajdujemy?

Analiza perspektyw technologicznej aktualizacji protokołu Ethereum (1): The Merge

W tym artykule zostanie omówiona pierwsza część roadmapy (The Merge), przeanalizowane zostaną możliwe ulepszenia techniczne mechanizmu konsensusu PoS oraz sposoby wdrożenia tych udoskonaleń.

DYDX wzmacnia ruchy rynkowe dzięki strategicznej decyzji o wykupie

W skrócie: DYDX zwiększa przeznaczenie przychodów na wykup tokenów z 25% do 75%. Oczekuje się wzrostu ceny z powodu zmniejszonej presji podażowej oraz strategicznych decyzji. Zwiększone wykupy są postrzegane jako kluczowa strategia finansowa w warunkach zmiennego rynku.