Portafoglio, avvertimenti e punti deboli

La cosa più importante sono le abitudini di sicurezza di base.

La cosa più importante sono le abitudini di sicurezza di base.

Scritto da: Prathik Desai

Traduzione: Block unicorn

Tutto inizia con un messaggio. L'immagine del brand sembra affidabile, il logo è quello che ti aspetti, il profilo LinkedIn mostra che avete alcuni contatti in comune. Il recruiter dice di aver trovato il tuo progetto su GitHub e vuole offrirti un'opportunità di lavoro a contratto presso un'azienda ben finanziata che combina AI e protocolli DeFi. Dai un'occhiata veloce al loro sito web. Il design è pulito e fluido, i contenuti sono credibili, ma ovunque ti aspetti trovi solo termini tecnici. Sul sito c'è un test di selezione, inviato sotto forma di file ZIP.

Dopo averlo estratto, esegui direttamente il programma di installazione: sullo schermo appare per un attimo una richiesta di autorizzazione del wallet. Senza pensarci troppo, clicchi su conferma. Non succede nulla, il computer non si blocca. Cinque minuti dopo, il tuo wallet Solana è stato svuotato.

Non è fantasia. Questo è praticamente il processo completo di numerosi attacchi documentati dagli esperti di analisi blockchain nel 2025, collegati a gruppi di hacker nordcoreani. Utilizzano false offerte di lavoro, file di test infetti da trojan e malware per compromettere i wallet.

Nell'articolo di oggi, ti guiderò attraverso l'evoluzione delle tecniche di attacco alle criptovalute nel 2025 e ti spiegherò come proteggerti da alcuni degli attacchi on-chain più comuni.

Ora entriamo nel vivo.

Il più grande cambiamento negli attacchi hacker alle crypto nel 2025

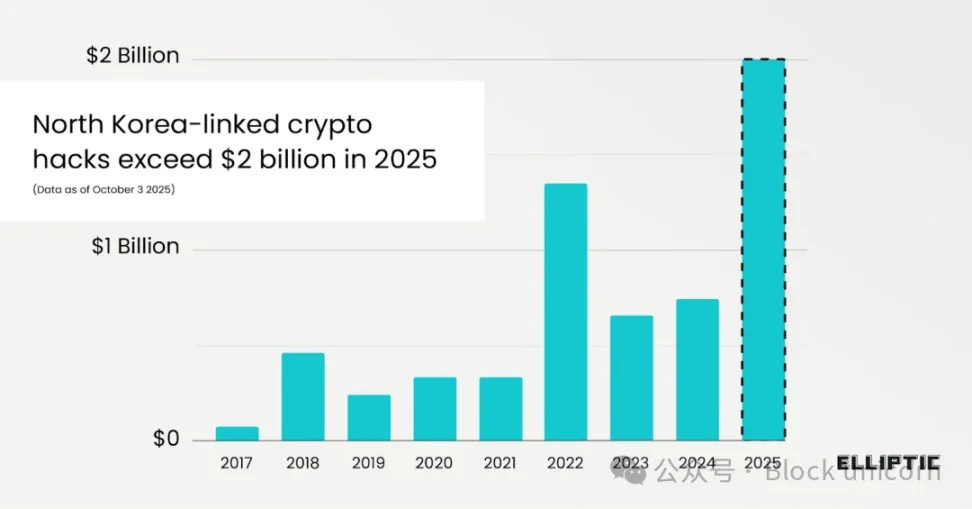

Da gennaio a settembre 2025, gli hacker collegati alla Corea del Nord hanno rubato criptovalute per un valore superiore a 2 miliardi di dollari. Secondo la società di analisi blockchain Elliptic, il 2025 è già l'anno con il più alto valore di crimini legati agli asset digitali mai registrato.

La perdita singola più grande è avvenuta durante il furto all'exchange Bybit a febbraio, che ha causato una perdita di 1,4 miliardi di dollari per la piattaforma. Il valore totale degli asset crypto rubati dal regime nordcoreano ha ora superato i 6 miliardi di dollari.

Oltre ai numeri impressionanti, ciò che colpisce di più nel report di Elliptic è il cambiamento nei metodi di sfruttamento delle vulnerabilità crypto. Il report sottolinea che "la maggior parte degli attacchi hacker del 2025 sono stati realizzati tramite attacchi di ingegneria sociale", in netto contrasto con i precedenti furti di grandi somme ottenuti compromettendo le infrastrutture. Ad esempio, gli attacchi famigerati alla Ronin Network nel 2022 e 2024, e quello a The DAO nel 2016.

Oggi, le vulnerabilità di sicurezza si sono spostate dall'infrastruttura al fattore umano. Il report di Chainalysis evidenzia inoltre che la fuga di chiavi private ha rappresentato la percentuale più alta (43,8%) dei furti crypto nel 2024.

È evidente che, con lo sviluppo delle criptovalute e il rafforzamento della sicurezza a livello di protocollo e blockchain, gli attaccanti trovano più facile prendere di mira chi possiede le chiavi private.

Questi attacchi stanno diventando sempre più organizzati, non più semplici attacchi individuali casuali. Recenti comunicati dell'FBI e della Cybersecurity and Infrastructure Security Agency (CISA), insieme a notizie, descrivono attività di attacco legate alla Corea del Nord che combinano false offerte di lavoro per ingegneri crypto, wallet infettati da trojan e avvelenamento di comunità open source per portare a termine gli attacchi. Sebbene gli strumenti utilizzati dagli hacker siano tecnici, il punto di ingresso dell'attacco è sempre la psicologia umana.

L'attacco a Bybit è stato finora il più grande furto singolo di criptovalute, mostrando come questi problemi possano verificarsi nelle transazioni di larga scala. Quando circa 1,4 miliardi di dollari in Ethereum sono stati rubati da un cluster di wallet, le prime analisi tecniche hanno mostrato che i firmatari non avevano verificato attentamente i contenuti autorizzati. La rete Ethereum ha eseguito transazioni valide e firmate, ma il problema era nell'operazione umana.

Allo stesso modo, nell'attacco ad Atomic Wallet, un malware ha compromesso il metodo di archiviazione delle chiavi private sui computer degli utenti, causando la scomparsa di asset crypto per un valore compreso tra 35 milioni e 100 milioni di dollari.

Noterai che spesso è così. Quando le persone non verificano completamente l'indirizzo del wallet durante i trasferimenti, o archiviano le chiavi private con livelli di sicurezza molto bassi, il protocollo stesso può fare ben poco.

La self-custody non è infallibile

Il principio "not your keys, not your coins" resta valido, ma il problema è che le persone smettono di riflettere dopo averlo sentito.

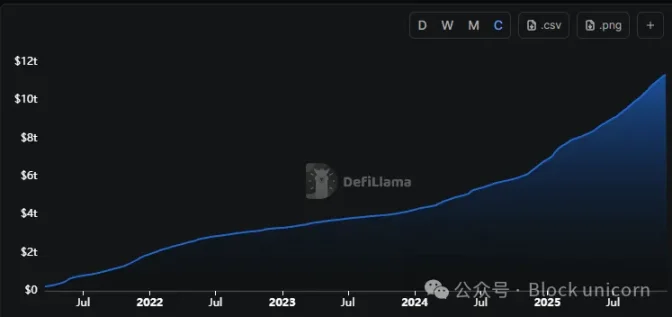

Negli ultimi tre anni, molti utenti hanno spostato i fondi fuori dagli exchange, sia per paura di un altro crollo come quello di FTX, sia per motivi ideologici. Negli ultimi tre anni, il volume totale delle transazioni sui DEX (decentralized exchange) è più che raddoppiato, passando da 3,2 trilioni di dollari a 11,4 trilioni di dollari.

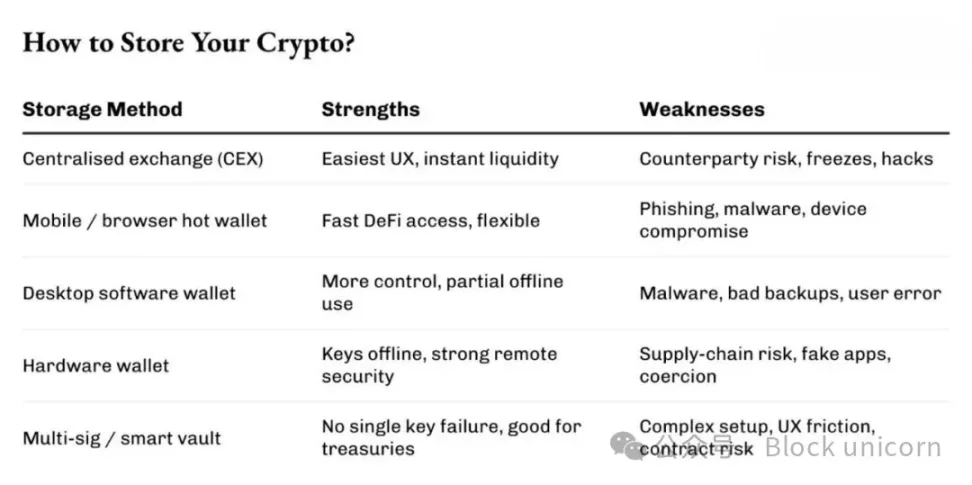

Anche se in apparenza la cultura della sicurezza sembra migliorata, il rischio si è spostato dalle misure di sicurezza custodiali al caos delle soluzioni fai-da-te degli utenti. Le estensioni del browser sul computer, le seed phrase salvate nelle chat del telefono o nelle bozze delle email, e le chiavi private conservate in app di note non criptate non possono difendersi efficacemente dai pericoli in agguato.

La self-custody mira a risolvere il problema della dipendenza: non dipendere più da exchange, custodi o terze parti che potrebbero congelare i prelievi o fallire improvvisamente. Ma non ha ancora risolto il problema della "consapevolezza". Le chiavi private ti danno il controllo, ma anche tutta la responsabilità.

Quindi, come puoi risolvere questo problema?

I wallet hardware aiutano a ridurre l'attrito

Il cold storage può risolvere parte del problema. Conserva i tuoi asset offline, in un luogo simile a una cassaforte.

Problema risolto? Solo in parte.

Rimuovendo le chiavi private dai dispositivi generici, i wallet hardware eliminano la seccatura delle estensioni browser o delle "conferme con un click". Introducono un meccanismo di conferma fisica che può proteggere l'utente.

Ma il wallet hardware resta solo uno strumento.

I team di sicurezza di diversi fornitori di wallet lo dicono chiaramente. Ledger ha riportato numerosi casi di phishing che sfruttano il suo brand, con estensioni browser false e versioni clonate di Ledger Live. Queste interfacce sono abbastanza familiari da abbassare la guardia, ma a un certo punto l'utente viene invitato a inserire la seed phrase. Una volta che la seed phrase è compromessa, le conseguenze sono disastrose.

Inoltre, le persone possono essere indotte a inserire la seed phrase su false pagine di aggiornamento firmware.

Quindi, il vero ruolo del wallet hardware è spostare la superficie d'attacco e aumentare l'attrito, riducendo così la probabilità di essere attaccati. Ma non elimina completamente il rischio.

La separazione è la chiave

Il wallet hardware funziona al meglio solo se acquistato da canali ufficiali o affidabili e se la seed phrase viene conservata completamente offline e in modo sicuro.

Chi lavora da tempo nel settore, inclusi addetti alla risposta agli incidenti, investigatori on-chain e ingegneri di wallet, consiglia sempre di separare e diversificare i rischi.

Un wallet per l'uso quotidiano, un altro che quasi non si connette mai a Internet. Piccole somme per esperimenti e mining DeFi, grandi somme in cassaforte, accessibili solo tramite più passaggi.

Sopra tutto, la cosa più importante sono le abitudini di sicurezza di base.

Alcune abitudini apparentemente noiose possono fare una grande differenza. Non inserire mai la seed phrase su un sito web, per quanto urgente sembri il pop-up. Dopo aver copiato e incollato, verifica sempre l'indirizzo completo sullo schermo del wallet hardware. Prima di approvare qualsiasi transazione che non hai avviato tu stesso, pensa bene. Per link sconosciuti e messaggi di "assistenza clienti", mantieni sempre il dubbio finché non hai conferme.

Nessuna di queste misure garantisce la sicurezza assoluta, il rischio esisterà sempre. Ma ogni passo in più riduce ulteriormente il rischio.

Al momento, per la maggior parte degli utenti, la minaccia più grande non sono le vulnerabilità zero-day, ma le informazioni non verificate, i programmi di installazione scaricati e avviati subito perché l'offerta di lavoro sembra interessante, e le seed phrase scritte sullo stesso foglio della lista della spesa.

Quando chi gestisce miliardi di dollari considera questi rischi come semplice rumore di fondo, finiranno per diventare casi di studio etichettati come "vulnerabilità".

Esclusione di responsabilità: il contenuto di questo articolo riflette esclusivamente l’opinione dell’autore e non rappresenta in alcun modo la piattaforma. Questo articolo non deve essere utilizzato come riferimento per prendere decisioni di investimento.

Ti potrebbe interessare anche

La più grande piattaforma sociale del mondo, Telegram, ha ricevuto un importante aggiornamento: ora la tua GPU può minare TON.

L’ambizione di Telegram per l’Intelligenza Artificiale incentrata sulla privacy.

Famoso influencer crypto coinvolto nello scandalo "Donation Fraudgate", accusato di aver falsificato la ricevuta di una donazione per l'incendio di Hong Kong, scatenando l'indignazione pubblica

L'uso della beneficenza a scopo di falsa pubblicità non è raro nella storia delle figure pubbliche.

Il più grande social network del mondo, Telegram, riceve un grande aggiornamento: ora la tua scheda grafica può minare TON.

Le ambizioni di Telegram nell’intelligenza artificiale focalizzate sulla privacy

Un famoso KOL del settore crypto coinvolto nello scandalo delle "donazioni fraudolente", accusato di aver falsificato le ricevute di donazione per l'incendio di Hong Kong, scatenando una tempesta di opinioni pubbliche.

L'utilizzo della beneficenza per fare pubblicità ingannevole non è un caso isolato nella storia delle personalità pubbliche.

In tendenza

AltroLa più grande piattaforma sociale del mondo, Telegram, ha ricevuto un importante aggiornamento: ora la tua GPU può minare TON.

Famoso influencer crypto coinvolto nello scandalo "Donation Fraudgate", accusato di aver falsificato la ricevuta di una donazione per l'incendio di Hong Kong, scatenando l'indignazione pubblica