Chainlink affirme avoir enfin résolu le problème de 3,4 billions de dollars des cryptomonnaies : la solution de confidentialité que Wall Street attendait.

Les banques ne publient pas leurs positions de risque, et les gestionnaires d'actifs ne diffusent pas les portefeuilles de leurs clients. Pourtant, tous deux souhaitent un règlement programmable et une exécution vérifiable sans exposer ce qu'ils règlent ni pour qui.

Cette tension a maintenu le capital institutionnel à la périphérie des chaînes publiques, attendant que la technologie de confidentialité rattrape les exigences de conformité.

Si les banques ne peuvent pas accéder aux marchés publics de la blockchain sans confidentialité, l'ensemble du marché crypto de 3.4T$ reste effectivement hors de portée.

Chainlink parie qu'il peut combler cet écart en premier avec le « Confidential Compute », une couche de confidentialité intégrée à son nouvel environnement d'exécution Chainlink Runtime Environment, qui traite les données sensibles hors chaîne, renvoie les résultats attestés sur la chaîne, et ne révèle jamais les entrées ou la logique au registre public.

Le service a été lancé dans le cadre de CRE le 4 novembre, avec un accès anticipé prévu pour 2026 et un déploiement plus large plus tard la même année.

Les premiers workflows s'exécutent dans des environnements d'exécution de confiance hébergés dans le cloud, qui sont des environnements matériels isolés exécutant du code sans exposer les données au système hôte.

Une feuille de route publiée prévoit la prise en charge des preuves à connaissance nulle, du calcul multipartite et du chiffrement entièrement homomorphe à mesure que ces technologies mûrissent.

Chainlink a également dévoilé deux sous-systèmes conçus pour les cas d'utilisation institutionnels : un système de génération de clés distribuées pour les secrets de session et un « Vault DON » pour le stockage décentralisé de données confidentielles à long terme.

Ils semblent présenter cela comme la manière dont les actifs tokenisés, la livraison contre paiement inter-chaînes et les contrôles de conformité peuvent avoir lieu sans divulguer les positions, les contreparties ou les identifiants d'API au mempool public.

Des données de qualité bancaire rencontrent une exécution vérifiable

La valeur à court terme est simple. Les institutions peuvent utiliser des données propriétaires ou des flux externes sur la chaîne sans publier les informations brutes.

Les exemples de Chainlink couvrent les tokens privés d'actifs du monde réel, la distribution confidentielle de données à des abonnés payants, la livraison contre paiement sur des chaînes publiques et permissionnées, ainsi que les contrôles KYC ou d'éligibilité qui renvoient une caractéristique binaire oui-ou-non sur la chaîne tout en conservant des pistes d'audit pour les régulateurs.

Chaque workflow au sein de CRE émet une attestation cryptographique de la logique exécutée et du moment, mais pas des données sous-jacentes ni des règles métier. Cette structure est importante pour deux raisons.

Premièrement, elle sépare la couche de vérification de la couche de données, de sorte que les auditeurs ou contreparties peuvent confirmer l'intégrité de l'exécution sans voir les entrées sensibles.

Deuxièmement, elle fonctionne sur des chaînes publiques, des réseaux permissionnés et des API Web2 à partir d'un point d'orchestration unique.

Pour un desk de trésorerie gérant des flux de collatéral ou une plateforme de tokenisation distribuant des actifs soumis à la conformité, cela signifie une seule intégration au lieu de ponts personnalisés pour chaque environnement.

TEEs et confidentialité cryptographique

Aujourd'hui, la technologie de confidentialité se divise en trois philosophies de conception, chacune avec des compromis distincts en termes de performance, d'hypothèses de confiance et de maturité.

Les rollups de confidentialité, tels qu'Aztec, utilisent des preuves à connaissance nulle pour préserver la confidentialité des transactions et de l'état au niveau cryptographique.

Toutes les données restent chiffrées, mais les coûts de preuve sont élevés et la composabilité inter-chaînes nécessite l'utilisation de ponts. Les couches EVM confidentielles, telles que Fhenix, Inco et le fhEVM de Zama, qui utilisent le chiffrement entièrement homomorphe, permettent aux utilisateurs de calculer directement sur des données chiffrées.

Cependant, le FHE reste l'option la plus coûteuse, et les outils sont encore en cours de maturation.

Les EVM confidentielles basées sur TEE, telles qu'Oasis Sapphire, offrent une vitesse d'exécution native en isolant le code dans des enclaves matérielles. Cependant, elles héritent du modèle de menace de la puce sous-jacente, car des attaques par canal auxiliaire et des exploits physiques ont périodiquement compromis les garanties des enclaves.

Le Confidential Compute de Chainlink commence dans le camp des TEE car les institutions ont besoin de performance aujourd'hui.

Microsoft définit les TEE comme du matériel qui exécute du code et des données en isolation, offrant une forte confidentialité et une vitesse quasi native sans surcharge cryptographique.

L'adéquation produit-marché est un système de trésorerie qui ne peut pas attendre plusieurs minutes pour générer une preuve lorsqu'il doit déplacer du collatéral en quelques secondes.

Cependant, Chainlink est conscient que le modèle de confiance des TEE inquiète certains utilisateurs, c'est pourquoi CRE enveloppe l'exécution dans une attestation décentralisée et un partage de secrets sur son réseau d'oracles, et pourquoi la feuille de route inclut explicitement des backends ZK, MPC et FHE.

Le pari est que les TEE sont suffisants pour les premiers workflows institutionnels si des couches de vérification et une diversité multi-cloud sont ajoutées. Cette confidentialité cryptographique pourra être intégrée plus tard à mesure que les coûts de calcul diminueront.

Ce pari a une substance technique. Des recherches récentes ont démontré de nouvelles attaques sur les enclaves Intel SGX, y compris des techniques d'interposition physique qu'Intel lui-même note comme étant hors du modèle de menace SGX initial.

Ces vulnérabilités n'invalident pas les TEE pour tous les cas d'utilisation, mais signifient que les conceptions à enclave unique comportent un risque résiduel.

L'attestation du réseau d'oracles décentralisé de CRE et la gestion distribuée des clés sont conçues pour contenir ce risque : aucune TEE unique ne détient le secret complet, et les journaux cryptographiques créent une piste d'audit qui survit à la compromission de l'enclave.

La question de savoir si cela suffit pour la finance réglementée dépend de la confiance des institutions dans la couche de vérification par rapport à leur méfiance envers l'enclave.

Là où la confidentialité rencontre la liquidité

Le choix architectural de la confidentialité comme service hors chaîne, plutôt que comme une chaîne séparée, crée un profil de composabilité distinct par rapport aux rollups de confidentialité.

Si les tokens privés RWA et les flux de données confidentiels sont acheminés via CRE, ils se règlent toujours sur Ethereum public, Base ou des chaînes permissionnées, où la liquidité existe déjà.

Cela signifie que les workflows soumis à la confidentialité peuvent accéder aux mêmes pools de collatéral et primitives DeFi que les applications ouvertes, simplement avec les champs sensibles protégés.

Les rollups de confidentialité offrent de plus fortes garanties cryptographiques, mais ils isolent la liquidité dans leur propre environnement d'exécution et nécessitent des ponts pour interagir avec l'écosystème plus large.

Pour une institution qui se demande s'il faut tokeniser sur une couche-2 (L2) de confidentialité ou sur Ethereum avec Confidential Compute, la question devient : les utilisateurs valorisent-ils la confidentialité cryptographique plutôt que l'interopérabilité, ou la vitesse et la connectivité plutôt que le chiffrement prouvable ?

Chainlink regroupe également Confidential Compute avec son Automated Compliance Engine, qui applique KYC, les contrôles de juridiction et les limites de position dans le même workflow.

C'est le package institutionnel : exécution privée, conformité vérifiable et règlement inter-chaînes à partir d'une seule couche de service.

Si les premiers pilotes misent sur ce package, des transferts de trésorerie avec application de politiques intégrée, du crédit tokenisé avec des identités de participants cachées, cela signifie que Chainlink l'emporte sur l'intégration des workflows plutôt que sur la seule technologie de confidentialité.

Le temps et la concurrence

Le calendrier compte. Confidential Compute doit être livré aux premiers utilisateurs en 2026, pas aujourd'hui. Le rollup de confidentialité d'Aztec est arrivé sur le testnet public en mai, tandis qu'Aleo a lancé des applications privées par défaut déjà en ligne.

Les L2 basées sur FHE se précipitent vers l'utilisabilité avec des SDK actifs et des déploiements sur testnet. Si les institutions décident qu'elles ont besoin de garanties de confidentialité cryptographique et peuvent tolérer des performances plus lentes ou une liquidité isolée, ces alternatives seront prêtes pour la production lorsque l'accès anticipé à CRE commencera.

Si les institutions privilégient la vitesse, l'auditabilité et la capacité d'intégration avec l'infrastructure Web2 et multi-chaînes existante, l'approche TEE-first de Chainlink pourrait capter des contrats à court terme pendant que ZK et FHE mûrissent.

La question plus profonde est de savoir si les exigences de confidentialité se consolideront autour d'une seule approche technique ou se fragmenteront selon les cas d'usage.

Les workflows de trésorerie d'entreprise nécessitant une exécution en moins d'une seconde et des attestations adaptées aux auditeurs pourraient opter pour des systèmes basés sur TEE.

Les applications DeFi qui privilégient la résistance à la censure et les garanties cryptographiques plutôt que la vitesse pourraient migrer vers les rollups de confidentialité. Les transactions de grande valeur et de faible fréquence, telles que les prêts syndiqués et les règlements de private equity, pourraient justifier le coût computationnel du FHE pour un chiffrement de bout en bout.

Si cette fragmentation se produit, la feuille de route « multiples backends » de Chainlink devient essentielle : CRE l'emporte en étant la couche d'orchestration qui fonctionne avec n'importe quelle technologie de confidentialité, et non en enfermant les utilisateurs dans une seule.

Confidential Compute n'est pas une mode, car la confidentialité est la pièce manquante pour l'activité institutionnelle on-chain, et chaque grande chaîne ou fournisseur de middleware construit sa propre version.

Cependant, « last mile » implique qu'il s'agit du dernier verrou, et cela n'est vrai que si les institutions acceptent les modèles de confiance TEE avec des couches de vérification ajoutées, ou si la migration du backend cryptographique de Chainlink se produit avant que les concurrents ne livrent des ZK ou FHE plus rapides et moins chers.

La réponse dépend de qui bouge en premier : les banques qui ont besoin de confidentialité pour transiger, ou les cryptographes qui veulent éliminer la confiance matérielle. Chainlink parie qu'il peut servir les premiers pendant que les seconds rattrapent leur retard.

L’article Chainlink says it finally solved crypto’s $3.4 trillion problem: The privacy fix Wall Street has been waiting for est apparu en premier sur CryptoSlate.

Avertissement : le contenu de cet article reflète uniquement le point de vue de l'auteur et ne représente en aucun cas la plateforme. Cet article n'est pas destiné à servir de référence pour prendre des décisions d'investissement.

Vous pourriez également aimer

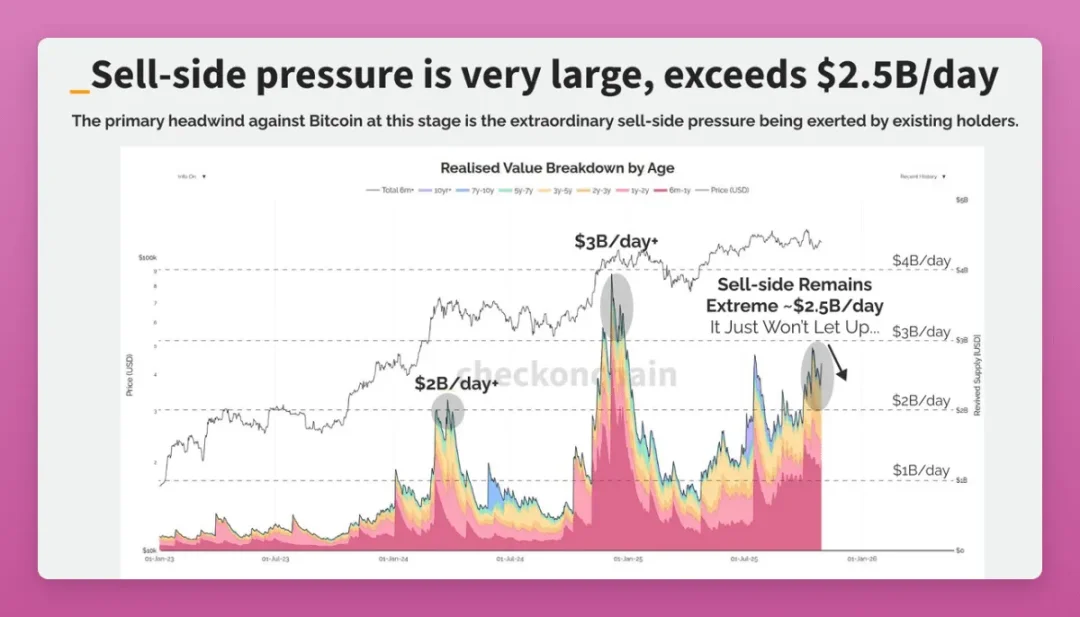

La rotation sectorielle du marché des cryptomonnaies est-elle vraiment devenue inefficace ?

Alors que BTC atteint la maturité en premier, ETH suit avec un certain retard et SOL nécessite encore du temps, à quelle étape du cycle nous trouvons-nous ?

Analyse des perspectives de la mise à niveau technologique du protocole Ethereum (1) : The Merge

Cet article va décrypter la première partie de la feuille de route (The Merge), explorer quelles conceptions techniques du mécanisme de preuve d’enjeu (PoS) peuvent encore être améliorées, ainsi que les moyens de réaliser ces améliorations.

DYDX stimule les mouvements du marché avec une décision stratégique de rachat

En résumé, DYDX augmente l'allocation des revenus pour le rachat de tokens de 25 % à 75 %. Des gains de prix sont attendus en raison de la réduction de la pression sur l'offre et de décisions stratégiques. L'augmentation des rachats est considérée comme une stratégie financière cruciale dans des conditions de marché volatiles.