Solo : Protocole d'authentification basé sur zkHE, construisant une couche d'identité anonyme fiable pour le Web3

Solo construit un système d'identité on-chain « fiable et anonyme » basé sur son architecture zkHE innovante, offrant l'espoir de résoudre un problème de longue date...

« Solo construit un système d'identité on-chain “anonyme et fiable” basé sur son architecture zkHE innovante, qui pourrait bien résoudre le “triangle d’impossibilité” qui perturbe Web3 depuis longtemps, à savoir concilier protection de la vie privée, unicité de l'identité et vérifiabilité décentralisée. »

Récemment, le projet d'identité Web3 Solo a annoncé avoir levé 1,2 million de dollars lors d’un tour de financement Pre-Seed, mené par Draper Associates, avec la participation de Velocity Capital, Brian Retford (fondateur de RISC Zero) et Matt Katz (fondateur de Caldera) en tant qu’anges stratégiques. Ce financement renforce la position de Solo comme projet phare et très suivi dans la verticale de l'identité Web3.

En se concentrant sur les fondamentaux du projet, on constate d’une part que l’équipe fondatrice possède une solide expertise. Le CEO Edison a étudié à la Yale School of Management, où il a cofondé la Yale Blockchain Society et organisé le premier sommet blockchain de Yale. Pour se consacrer pleinement à Solo, Edison a quitté l’école pour se concentrer à plein temps sur le développement. Les deux autres cofondateurs, Stephen et Sissi, sont professeurs à l’Université de Shenzhen, avec une expérience approfondie dans la blockchain et l’intelligence artificielle — Stephen est l’un des premiers contributeurs à la Ethereum Foundation, tandis que Sissi a obtenu des résultats remarquables dans la recherche et l’application de l’IA.

Sur le plan technologique, Solo s’appuie sur sa solution unique zkHE (homomorphic encryption à connaissance nulle) pour construire une architecture d’identité qui équilibre dynamiquement protection de la vie privée, unicité de l’identité et vérifiabilité décentralisée. Dans un contexte où l’écosystème Web3 est confronté à des problèmes systémiques tels que les attaques Sybil, l’absence de système de réputation utilisateur et la difficulté d’accès réglementaire, la solution proposée par Solo pourrait servir de référence et d’exemple.

Cet article analysera en profondeur le nouveau paradigme de la couche identité représenté par Solo, sous plusieurs angles : structure du marché, approche technologique et positionnement narratif.

01 L’absence persistante de couche identité dans le monde Web3

Bien que l’infrastructure du secteur Web3 s’améliore rapidement, la “couche identité”, élément clé pour soutenir la confiance et la participation, reste largement absente.

En réalité, de nombreuses tâches clés dans Web3 — de l’annotation de données à la notation des comportements, en passant par l’interaction avec les protocoles et la gouvernance communautaire — dépendent des “entrées humaines” comme source de données efficace. Pourtant, du point de vue des systèmes on-chain, l’utilisateur n’est souvent qu’une adresse de portefeuille composée de lettres et de chiffres, dépourvue de caractéristiques individuelles structurées ou d’étiquettes comportementales. Sans mécanisme d’identité supplémentaire, il est presque impossible de construire des profils utilisateurs fiables dans le monde crypto natif, et encore moins d’accumuler de la réputation ou d’évaluer le crédit.

L’absence de couche identité engendre directement l’un des problèmes les plus courants et épineux de Web3 : les attaques Sybil. Dans les activités incitatives nécessitant la participation des utilisateurs, des acteurs malveillants peuvent facilement créer de multiples identités pour réclamer plusieurs fois des récompenses, manipuler des votes ou polluer les données, rendant les mécanismes censés être “drivés par de vrais humains” totalement inefficaces. À titre d’exemple, lors de l’airdrop de Celestia en 2023, jusqu’à 65 % des 60 millions de $TIA ont été récupérés par des bots ou des comptes Sybil, un phénomène également observé lors des distributions d’Arbitrum, Optimism, etc.

Bien que certains projets aient tenté d’introduire des mécanismes “anti-Sybil” pour détecter les comportements anormaux, ces méthodes pénalisent souvent les vrais utilisateurs, tandis que les fraudeurs parviennent à contourner les règles. Par exemple, les règles anti-Sybil de l’airdrop EigenLayer ont suscité la controverse, certains utilisateurs légitimes ayant été exclus à tort. Ainsi, sans une base d’identité solide, la distribution d’incitations on-chain reste difficilement équitable, efficace et durable.

Dans d’autres verticales Web3, les problèmes liés à l’absence d’identité sont tout aussi marqués.

Dans le domaine DePIN, la soumission de données falsifiées par de fausses adresses pour obtenir des récompenses est monnaie courante, ce qui nuit à l’authenticité des données et à la confiance dans le réseau. De même, dans GameFi, l’utilisation de comptes multiples pour accomplir des tâches et collecter des récompenses en masse perturbe l’équilibre économique du jeu, provoquant la fuite des vrais joueurs et l’échec des mécanismes d’incitation.

Dans le domaine de l’IA, l’absence de couche identité a également un impact profond. L’entraînement des grands modèles d’IA dépend de plus en plus du “retour humain” (comme RLHF) et des plateformes d’annotation de données, souvent sous-traitées à des communautés ouvertes ou à des plateformes on-chain. Sans garantie d’unicité humaine, la simulation de comportements par script et la falsification d’entrées par des bots deviennent de plus en plus fréquentes, polluant les données d’entraînement et affaiblissant la performance et la généralisation des modèles.

Dans une étude intitulée Best-of-Venom, les chercheurs ont réussi à biaiser l’entraînement d’un modèle RLHF en injectant seulement 1 à 5 % de “données de feedback malveillant”, conduisant à des résultats fortement manipulés. Même une faible proportion de ces données falsifiées suffit à compromettre la robustesse du modèle et la qualité de génération finale. Plus important encore, en l’absence de contrainte d’identité, le système ne peut pratiquement pas détecter ou bloquer ce type de manipulation sophistiquée à la source.

Par ailleurs, sans couche identité efficace, les mécanismes KYC, les systèmes de scoring de crédit et les profils comportementaux largement utilisés dans Web2 ne peuvent être transposés de manière native et fiable on-chain. Cela limite non seulement la participation des institutions soucieuses de la vie privée des utilisateurs, mais maintient aussi le système financier on-chain dans un vide identitaire. Un exemple emblématique est le modèle de prêt DeFi, qui repose depuis longtemps sur la sur-collatéralisation et peine à atteindre des scénarios de crédit non collatéralisé, limitant la couverture utilisateur et l’efficacité du capital.

Le même problème se retrouve dans la publicité Web3, les réseaux sociaux, etc. : faute d’identités et de préférences comportementales vérifiables, il est difficile de mettre en place des recommandations ciblées ou des incitations personnalisées, ce qui limite la capacité d’exploitation et la monétisation des applications on-chain.

02 L’exploration de la couche identité Web3

En réalité, il existe aujourd’hui des dizaines de solutions de couche identité Web3 sur le marché, telles que Worldcoin, Humanode, Proof of Humanity, Circles, idOS, ReputeX, Krebit, etc. Toutes tentent de combler le vide de la couche identité Web3, et on peut les classer en quatre catégories :

- Biométrie

Les solutions biométriques reposent sur des technologies telles que la reconnaissance de l’iris, du visage ou des empreintes digitales pour garantir l’unicité de l’identité. Elles offrent généralement une forte résistance aux attaques Sybil. Les projets représentatifs incluent Worldcoin, Humanode, Humanity Protocol, ZeroBiometrics, KEYLESS, HumanCode, etc.

On constate que ces solutions, en collectant des données biométriques ou en générant des hash, risquent de porter atteinte à la vie privée des utilisateurs, ce qui les rend plus faibles sur les plans de la protection de la vie privée et de la conformité. Par exemple, Worldcoin a été soumis à des enquêtes réglementaires dans plusieurs pays, notamment pour des questions de conformité au RGPD européen.

- Confiance sociale

Les solutions basées sur la confiance sociale mettent l’accent sur la “souveraineté de l’utilisateur”, les réseaux de confiance et la vérification ouverte, en s’appuyant sur le Web of Trust, les scores de réputation, les graphes sociaux, la co-certification communautaire ou la recommandation humaine. Les projets représentatifs incluent Proof of Humanity, Circles, Humanbound, BrightID, Idena, Terminal 3, ANIMA, etc.

Théoriquement, ces solutions peuvent atteindre un haut degré de décentralisation et étendre le réseau de confiance grâce au consensus communautaire, tout en intégrant des mécanismes de gouvernance par la réputation. Cependant, elles peinent souvent à garantir l’unicité de l’identité, sont vulnérables aux attaques Sybil, et leur expansion dans les réseaux de connaissances est limitée, ce qui pose des problèmes de faux profils ou de démarrage à froid. Proof of Humanity a d’ailleurs dû ajuster son mécanisme de vérification à cause des bots.

- Aggregation DID

Les solutions d’agrégation DID intègrent généralement des identités Web2/KYC ou des Verifiable Credentials (VCs) pour construire une structure d’identité on-chain composable. Compatibles avec les systèmes de conformité existants, elles permettent souvent à l’utilisateur de contrôler ses données, ce qui facilite leur adoption par les institutions. Les projets représentatifs incluent Civic, SpruceID, idOS, SelfKey, Fractal ID, etc.

Cependant, ces solutions souffrent également d’une faible unicité de l’identité, car elles dépendent fortement de sources de données externes (Web2 KYC ou intermédiaires), ce qui limite leur degré de décentralisation et complexifie l’architecture. Bien que certains projets comme SpruceID explorent la protection de la vie privée via ZK-SNARKs, la plupart n’ont pas encore résolu le problème de la vérifiabilité de la vie privée.

- Analyse comportementale

Les solutions d’analyse comportementale modélisent les utilisateurs à partir des comportements d’adresse on-chain, des trajectoires d’interaction, des historiques de tâches, etc., en utilisant des algorithmes de graphe pour construire des profils et des systèmes de réputation. Les projets représentatifs incluent ReputeX, Krebit, Nomis, Litentry, WIW, Oamo, Absinthe, Rep3, etc.

Le principal avantage de la modélisation par adresse est la bonne protection de la vie privée, compatible nativement avec l’écosystème on-chain sans saisie supplémentaire. Mais l’absence de lien avec l’identité réelle de l’utilisateur entraîne une forte prévalence du multi-adressage, ce qui rend ces systèmes vulnérables aux attaques Sybil et limite la qualité des données à des identités partielles et étiquetées.

En résumé, la plupart des solutions actuelles de couche identité se heurtent au “triangle d’impossibilité” :

Il est difficile de concilier protection de la vie privée, unicité de l’identité et vérifiabilité décentralisée. De plus, à l’exception des solutions biométriques, les autres mécanismes d’identité peinent à garantir l’unicité de l’identité.

Par conséquent, les caractéristiques biométriques sont souvent considérées comme l’élément le plus déterminant de la couche identité, et leur efficacité a été démontrée dans plusieurs projets. Cependant, pour construire un système d’identité réellement fiable, la biométrie seule ne suffit pas à résoudre le dilemme entre protection de la vie privée et décentralisation.

Dans ce contexte, Solo choisit également la biométrie comme base de l’unicité de l’identité utilisateur, mais s’appuie sur la cryptographie pour proposer une approche technique originale visant à équilibrer “protection de la vie privée” et “vérifiabilité décentralisée”.

03 Déconstruction de la solution technique de Solo

Comme mentionné précédemment, la biométrie permet de prouver efficacement l’unicité de l’utilisateur, mais le principal défi réside dans la protection de la vie privée des données et la vérifiabilité à tout moment et en tout lieu.

La solution de Solo repose sur l’architecture zkHE, qui combine l’engagement de Pedersen, le chiffrement homomorphe (HE) et la preuve à connaissance nulle (ZKP). Les caractéristiques biométriques de l’utilisateur sont traitées localement par plusieurs couches de chiffrement, et le système génère une preuve à connaissance nulle vérifiable à soumettre on-chain, sans jamais exposer les données brutes, assurant ainsi l’inaltérabilité de l’identité et la vérifiabilité sous protection de la vie privée.

Architecture zkHE

Dans l’architecture zkHE de Solo, le processus de vérification de l’identité repose sur une double barrière de chiffrement : chiffrement homomorphe (HE) et preuve à connaissance nulle (ZKP), l’ensemble du processus étant réalisé localement sur l’appareil mobile de l’utilisateur, garantissant que les informations sensibles ne sont jamais exposées en clair.

- Chiffrement homomorphe

La première barrière est le chiffrement homomorphe. Il s’agit d’une méthode cryptographique permettant d’effectuer des calculs sur des données chiffrées, dont le résultat, une fois déchiffré, est identique à celui obtenu sur les données en clair, garantissant ainsi l’exactitude et l’utilité des données.

Dans zkHE, les caractéristiques biométriques engagées sont introduites dans le circuit sous forme chiffrée homomorphe, où elles subissent des opérations de correspondance et de comparaison, sans jamais être déchiffrées.

Ici, la “comparaison” consiste essentiellement à calculer la distance vectorielle entre les données biométriques enregistrées et celles en cours de vérification, afin de déterminer si elles proviennent de la même personne. Ce calcul de distance est également effectué sous forme chiffrée, et le système génère ensuite une preuve à connaissance nulle attestant que “la distance est inférieure à un certain seuil”, permettant ainsi de vérifier l’identité sans révéler les données brutes ou la valeur de la distance.

Cette approche vise à réaliser un calcul fiable sous protection de la vie privée, garantissant que le processus de vérification d’identité soit à la fois vérifiable, extensible et confidentiel.

- Preuve à connaissance nulle

Après les calculs chiffrés, Solo génère localement une preuve à connaissance nulle à soumettre on-chain. Cette ZKP prouve que “je suis un humain unique et authentique”, sans révéler aucune donnée biométrique brute ni détail intermédiaire du calcul.

Solo utilise le cadre Groth16 zk‑SNARK, très efficace pour la génération et la vérification des preuves, permettant de produire des ZKP robustes et concises avec une faible charge de calcul. Le vérificateur n’a qu’à valider la preuve pour confirmer l’identité, sans jamais accéder à des données sensibles. Enfin, la ZKP est soumise au réseau Layer2 SoloChain, où elle est vérifiée par un smart contract on-chain.

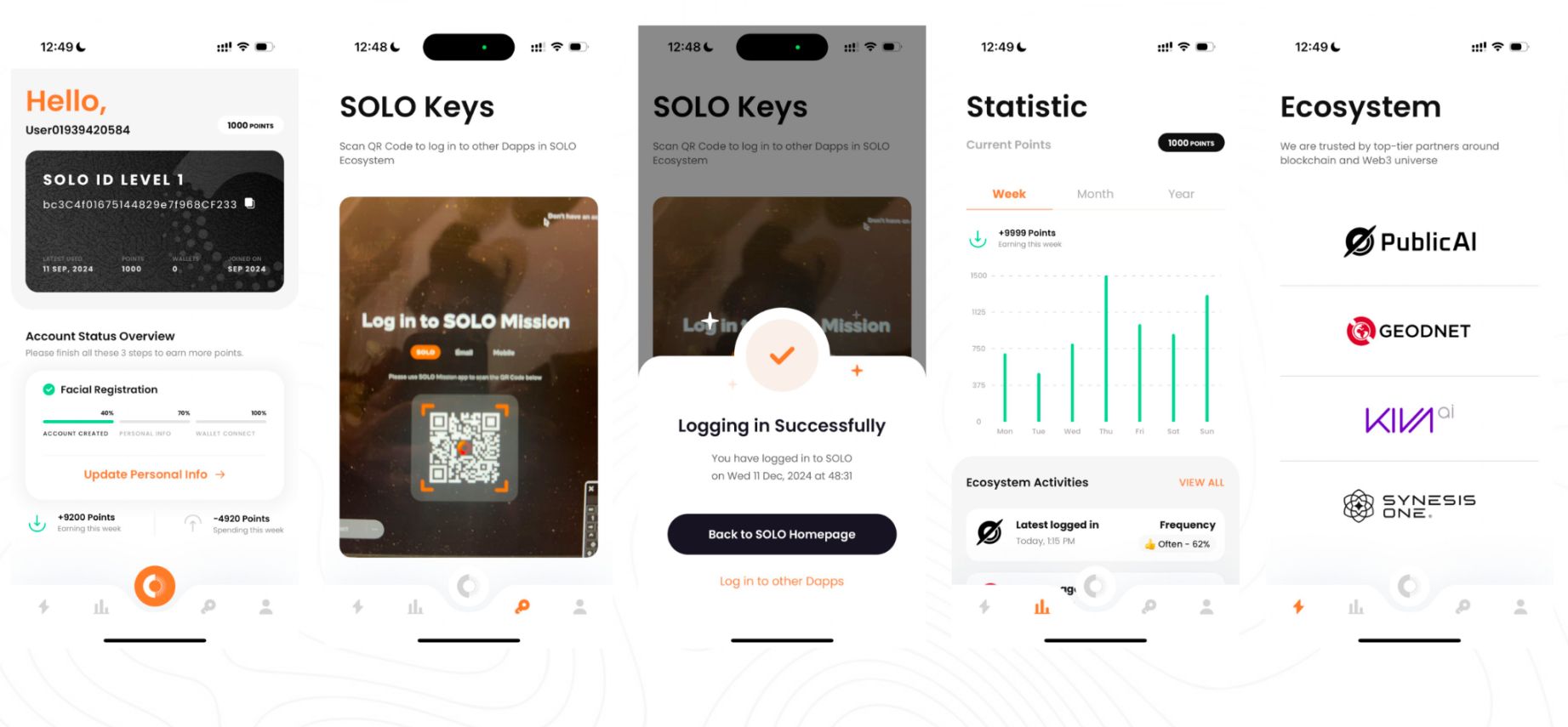

Outre la protection de la vie privée et la sécurité, Solo se distingue également par son efficacité de vérification. Grâce à l’optimisation du processus cryptographique et à l’utilisation de primitives performantes, Solo offre une expérience de vérification d’identité à faible latence et haut débit sur mobile, facilitant l’adoption massive et l’intégration on-chain.

Efficacité de vérification

La solution Solo présente une efficacité de vérification très élevée, grâce notamment à l’optimisation et à l’adaptation poussées de ses algorithmes cryptographiques.

En effet, dans la verticale identité Web3, l’utilisation de la cryptographie pour garantir la confidentialité et la sécurité des données n’est pas rare, en particulier via ZK, mais peu de solutions sont réellement déployées, principalement à cause de

Pour la construction des preuves à connaissance nulle, Solo a choisi le cadre Groth16 zk‑SNARK, extrêmement efficace. Ce système produit des preuves très compactes (environ 200 octets), vérifiables on-chain en quelques millisecondes, réduisant considérablement la latence et les coûts de stockage.

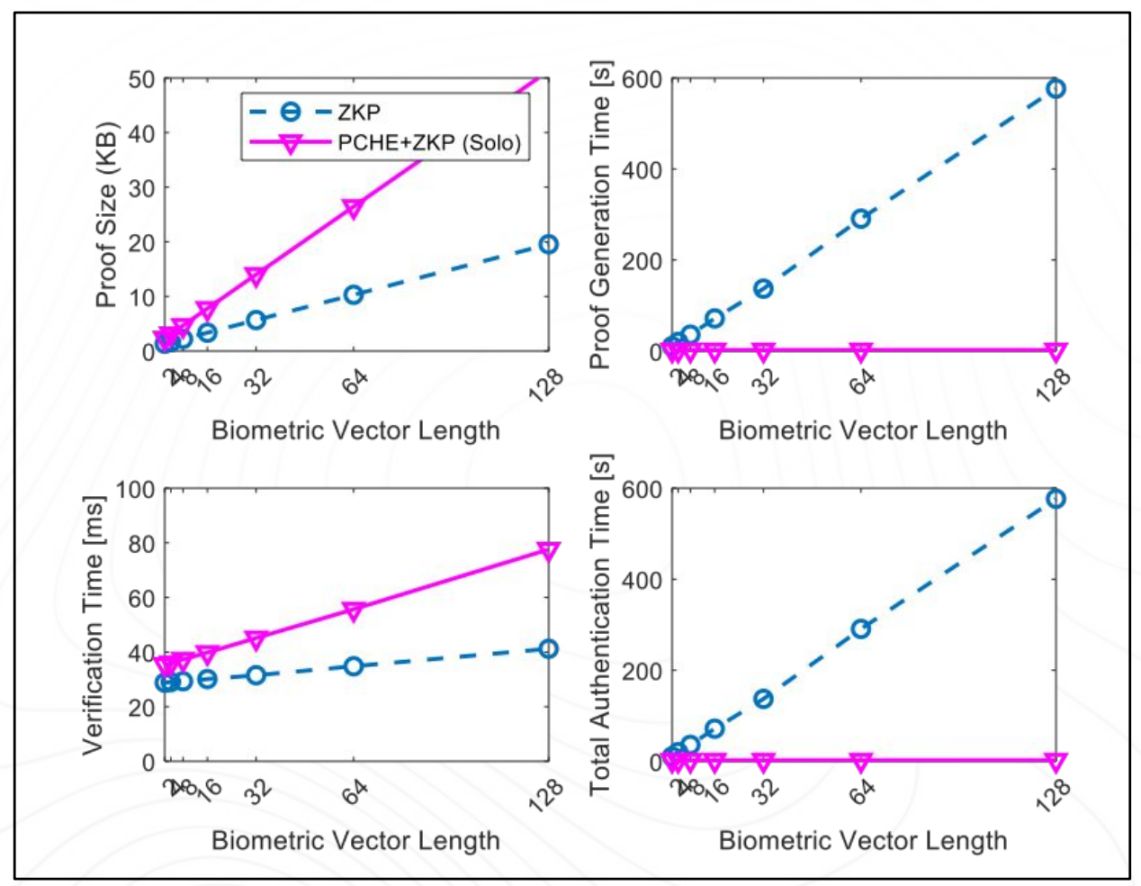

Récemment, l’équipe Solo a mené des expériences sur son modèle cryptographique, comme illustré ci-dessous : face à des données biométriques de plus grande dimension (Biometric Vector Length), l’architecture zkHE (HE + ZKP) de Solo surpasse largement les solutions ZKP traditionnelles en termes de temps de génération de preuve et de temps total d’authentification. Pour des données en 128 dimensions, le temps d’authentification d’une ZKP classique dépasse 600 secondes, alors que la solution Solo reste de l’ordre de quelques secondes.

De plus, même si la taille des preuves de Solo est légèrement supérieure à celle des solutions traditionnelles pour certaines dimensions, le temps de vérification reste compris entre 30 et 70 ms, suffisant pour la plupart des scénarios d’interaction à haute fréquence (jeux on-chain, connexion DeFi, authentification L2 en temps réel, etc.).

Côté client, Solo a également apporté de nombreuses optimisations.

Le processus de vérification zkHE (génération d’engagement Pedersen, traitement homomorphe, construction de la ZKP) peut être entièrement réalisé localement sur un smartphone classique. Les tests montrent qu’un appareil de gamme moyenne effectue l’ensemble du calcul en 2 à 4 secondes, ce qui suffit pour garantir une expérience fluide sur la plupart des applications Web3, sans dépendre de matériel propriétaire ou d’environnement d’exécution de confiance, abaissant ainsi considérablement la barrière au déploiement à grande échelle.

04 Une nouvelle tentative pour briser le “triangle d’impossibilité” de la couche identité Web3

Globalement, Solo propose une nouvelle voie pour briser le “triangle d’impossibilité” de la couche identité Web3, en réalisant un équilibre technique entre protection de la vie privée, unicité de l’identité et utilisabilité.

Sur le plan de la vie privée, l’architecture zkHE permet à tous les utilisateurs de chiffrer localement leurs données biométriques et de générer une ZKP, sans jamais uploader ou déchiffrer les données brutes, éliminant ainsi tout risque de fuite et toute dépendance à un fournisseur d’identité centralisé.

En matière d’unicité, Solo utilise un mécanisme de comparaison de distance vectorielle sous forme chiffrée pour vérifier, sans révéler la structure des données, si le vérificateur actuel correspond à un enregistrement antérieur, établissant ainsi la contrainte fondamentale “une adresse = un humain unique”, soit le principe 1P1A (One Person, One Account) mis en avant par Solo.

En termes d’utilisabilité, Solo optimise le processus de preuve zk pour que toutes les opérations puissent être réalisées sur un appareil mobile classique — les tests montrent que la génération de la preuve prend généralement 2 à 4 secondes, tandis que la vérification on-chain s’effectue en quelques millisecondes et de manière entièrement décentralisée, répondant ainsi aux exigences de temps réel des jeux on-chain, DeFi, connexions L2, etc.

Il convient de noter que Solo a prévu dans sa conception des interfaces de conformité, notamment des modules optionnels pour l’intégration avec des systèmes DID ou KYC on-chain, et la possibilité d’ancrer l’état de vérification sur un Layer1 spécifique dans certains cas d’usage. Ainsi, lors de son déploiement sur des marchés réglementés, Solo pourra répondre aux exigences d’identification, de traçabilité des données et de coopération réglementaire, tout en préservant la vie privée et la décentralisation.

D’un point de vue plus large, comme mentionné précédemment, les solutions d’identité Web3 actuelles se répartissent en plusieurs approches techniques : systèmes de réputation basés sur le comportement on-chain, architectures VC/DID centralisées, solutions zk axées sur l’anonymat et la divulgation sélective, et protocoles PoH légers basés sur les réseaux sociaux et la certification collective.

Dans cette évolution diversifiée de la verticale identité Web3, l’approche biométrique + zkHE de Solo est naturellement complémentaire des autres solutions.

Comparé aux solutions axées sur les labels d’identité ou les justificatifs comportementaux, Solo construit un réseau d’identité fondamental capable de confirmer l’unicité humaine au niveau le plus bas, tout en offrant protection de la vie privée, absence de confiance, intégrabilité et vérification durable, servant ainsi de base à des couches supérieures telles que VC, SBT, graphes sociaux, etc.

En un sens, Solo s’apparente davantage à un module de consensus fondamental dans la pile d’identité, dédié à fournir à Web3 une infrastructure de preuve d’unicité humaine avec protection de la vie privée. Son architecture zkHE peut être intégrée comme plug-in dans divers frontends DID ou applications, et combinée avec les VC, zkID, SBT existants, pour établir une base d’identité réelle, vérifiable et composable pour l’écosystème on-chain.

Solo peut donc être considéré comme l’infrastructure de “couche anonyme fiable” la plus fondamentale du système d’identité, comblant le manque de capacité “1P1A (One Person, One Account)” dans l’industrie, et soutenant les applications de niveau supérieur ainsi que la conformité.

Actuellement, Solo a déjà conclu des partenariats avec plusieurs protocoles et plateformes, dont Kiva.ai, Sapien, PublicAI, Synesis One, Hive3, GEODNET, couvrant l’annotation de données, les réseaux DePIN, les jeux SocialFi, etc. Ces collaborations devraient valider la faisabilité du mécanisme de vérification d’identité de Solo, fournir un retour d’expérience du monde réel pour affiner le modèle zkHE, et aider Solo à optimiser l’expérience utilisateur et les performances du système.

Conclusion

En construisant une couche identité anonyme et fiable pour le monde Web3, Solo pose les bases de la capacité 1P1A et pourrait devenir une infrastructure clé pour l’évolution des systèmes d’identité on-chain et l’expansion des applications conformes.

Enfin, il convient de mentionner que le projet Solo pourrait bientôt lancer son testnet, et que la participation aux activités d’interaction sur ce testnet pourrait offrir des opportunités d’airdrop précoce.

Avertissement : le contenu de cet article reflète uniquement le point de vue de l'auteur et ne représente en aucun cas la plateforme. Cet article n'est pas destiné à servir de référence pour prendre des décisions d'investissement.

Vous pourriez également aimer

Obtenez un aperçu de l’avenir prometteur des cryptomonnaies pour 2026

En bref, le prochain grand cycle haussier des cryptomonnaies commencera début 2026. Les investisseurs institutionnels et la régulation renforcent la confiance à long terme sur le marché. À court terme, les mouvements montrent que les investisseurs privilégient les stablecoins face à la volatilité.

Un transfert impressionnant de 204 millions de USDT déclenche des spéculations sur le marché

Commentaire du marché | 11.22.

Tendances hebdomadaires du marché des cryptomonnaies.