Anatomie du piratage de la baleine du protocole Venus

Une baleine crypto, Kuan Sun, a perdu 13,5 millions de dollars lors d'une attaque de phishing sophistiquée exploitant une fausse réunion Zoom. Grâce à une réaction rapide, il a réussi à récupérer les fonds.

Plus tôt cette semaine, la baleine crypto Kuan Sun a partagé sur son compte X son expérience détaillée d’avoir été la cible d’une attaque de phishing sophistiquée.

Cette histoire sert d’avertissement sévère à tous les investisseurs, puisqu’il a perdu puis récupéré 13,5 millions de dollars. À mesure que l’écosystème des actifs numériques s’étend, le risque de piratage augmente également. Comment les investisseurs peuvent-ils prévenir des pertes massives ?

Une réunion apparemment inoffensive qui s’est transformée en cauchemar

Une attaque de phishing mardi a dérobé à Kuan Sun, utilisateur de la plateforme de prêt décentralisée Venus Protocol, ses cryptomonnaies. Cependant, grâce à la réaction rapide et à la coopération de l’équipe Venus Protocol, il a pu récupérer les fonds volés.

L’attaque élaborée a commencé en avril 2025 lors de la conférence Wanxiang à Hong Kong. Là, un ami commun a présenté Sun à une personne prétendant être un représentant du développement commercial Asie de Stack. Ce type de réseautage est courant dans l’univers crypto, et ils se sont ajoutés sur Telegram.

Le 29 août, le soi-disant “BD” a demandé une simple réunion Zoom. Sun a rejoint la réunion en retard et a remarqué qu’il n’y avait aucun son dans la salle.

Un message contextuel sur sa page web indiquait : “Votre microphone nécessite une mise à jour.” Déconcerté, Sun a cliqué sur le bouton de mise à jour — une erreur fatale qui a déclenché le piège.

Sun s’est ensuite rendu compte que les hackers n’agissaient pas de manière improvisée. Il a déclaré que l’attaque hautement personnalisée était en préparation depuis lundi, le ciblant spécifiquement.

X Post From the Victim

X Post From the Victim Après la “mise à jour”, il a commencé à voir des messages étranges sur son ordinateur. Le navigateur Chrome se fermait de manière anormale, et un message “Restaurer les onglets ?” apparaissait.

Ne soupçonnant rien, Sun a poursuivi sa routine et a accédé à Venus Protocol via son navigateur. Il a alors procédé à un retrait, une opération qu’il avait déjà effectuée d’innombrables fois.

Peu après, son ordinateur a ralenti, son compte Google a été déconnecté de Chrome, et des transactions étranges et inconnues sont apparues dans son portefeuille. Il a immédiatement compris que quelque chose n’allait pas du tout.

L’analyse suggère que les hackers ont remplacé son extension Rabby wallet fréquemment utilisée par un programme malveillant. Cette tactique est souvent utilisée par Lazarus, le tristement célèbre groupe de hackers nord-coréen.

Après avoir obtenu l’autorité d’approbation du portefeuille, ils ont rapidement transféré divers tokens, dont vUSDC, vETH, vWBETH et vBNB.

Une récupération rapide et des leçons clés

Sun a réagi rapidement en contactant les sociétés de sécurité blockchain Peckshield et Slowmist pour obtenir des conseils. Il a également sollicité l’aide de l’équipe Venus Protocol.

En conséquence, Venus Protocol a immédiatement mis la plateforme en pause à titre préventif et a lancé une enquête.

Ils ont ensuite initié un vote de gouvernance d’urgence pour forcer la liquidation du portefeuille de l’attaquant, permettant à Sun de récupérer avec succès ses 13,5 millions de dollars.

Jeudi, Sun a partagé son histoire et ses principaux enseignements. Il a averti que les hackers nord-coréens utilisent de plus en plus une combinaison d’ingénierie sociale, de deepfakes et de chevaux de Troie.

En conséquence, ce qui semble être une visioconférence légitime ou un compte Twitter normal pourrait être entièrement faux.

Il a spécifiquement conseillé aux utilisateurs d’éviter les liens Zoom provenant d’autres personnes et de ne télécharger des plugins de programmes que depuis des canaux officiels. Il les a également exhortés à ne jamais cliquer sur les liens “upgrade” qui apparaissent dans les fenêtres contextuelles.

Sun a exprimé sa gratitude envers l’équipe Venus pour leur action rapide ayant permis d’éviter des dommages supplémentaires. Il a exhorté chacun à “toujours se méfier de toute demande reçue dans la vie quotidienne, et à toujours répondre avec calme.”

Avertissement : le contenu de cet article reflète uniquement le point de vue de l'auteur et ne représente en aucun cas la plateforme. Cet article n'est pas destiné à servir de référence pour prendre des décisions d'investissement.

Vous pourriez également aimer

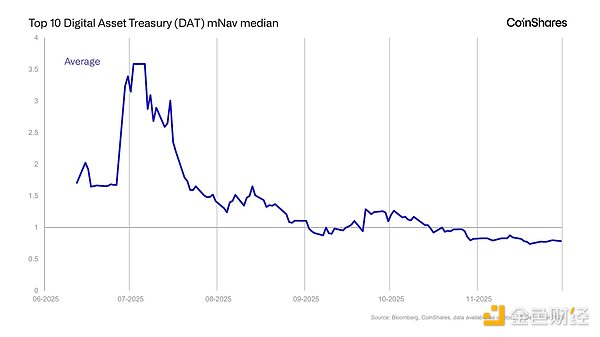

Société DAT : un concept en pleine transformation

Vitalik a salué la mise à niveau Fusaka d'Ethereum.

De géant traditionnel du market making à acteur clé du market making sur les marchés de prédiction, SIG anticipe l’avenir de la crypto avec une stratégie avant-gardiste.

Que ce soit pour l’investissement ou le trading, SIG est toujours tourné vers l’avenir.