Des contrats intelligents Ethereum diffusent discrètement des malwares javascript ciblant les développeurs

Des hackers utilisent des smart contracts Ethereum pour dissimuler des charges virales dans des paquets npm apparemment inoffensifs, une tactique qui transforme la blockchain en un canal de commande résilient et complique les tentatives de suppression.

ReversingLabs a détaillé deux paquets npm, colortoolsv2 et mimelib2, qui lisent un contrat sur Ethereum afin de récupérer une URL pour un téléchargeur de seconde étape, au lieu d'intégrer l'infrastructure directement dans le paquet, un choix qui réduit les indicateurs statiques et laisse moins d'indices lors des revues de code source.

Les paquets sont apparus en juillet et ont été supprimés après divulgation. ReversingLabs a retracé leur promotion à un réseau de dépôts GitHub se faisant passer pour des bots de trading, y compris solana-trading-bot-v2, avec de fausses étoiles, des historiques de commits gonflés et des mainteneurs fictifs, une couche sociale qui orientait les développeurs vers la chaîne de dépendances malveillantes.

Le nombre de téléchargements était faible, mais la méthode importe. Selon The Hacker News, colortoolsv2 a été téléchargé sept fois et mimelib2 une fois, ce qui correspond tout de même à une cible opportuniste de développeurs. Snyk et OSV répertorient désormais les deux paquets comme malveillants, offrant des vérifications rapides pour les équipes auditant les builds historiques.

L'histoire se répète

Le canal de commande on-chain fait écho à une campagne plus large que les chercheurs ont suivie fin 2024 à travers des centaines de typosquats npm. Lors de cette vague, les paquets exécutaient des scripts install ou preinstall qui interrogeaient un contrat Ethereum, récupéraient une URL de base, puis téléchargeaient des charges virales spécifiques à l'OS nommées node-win.exe, node-linux ou node-macos.

Checkmarx a documenté un contrat principal à l'adresse 0xa1b40044EBc2794f207D45143Bd82a1B86156c6b associé à un paramètre wallet 0x52221c293a21D8CA7AFD01Ac6bFAC7175D590A84, avec une infrastructure observée sur 45.125.67.172:1337 et 193.233.201.21:3001, entre autres.

La déobfuscation de Phylum montre l'appel ethers.js à getString(address) sur le même contrat et enregistre la rotation des adresses C2 au fil du temps, un comportement qui transforme l'état du contrat en un pointeur mobile pour la récupération de malwares. Socket a cartographié indépendamment l'inondation de typosquats et publié des IOCs correspondants, incluant le même contrat et wallet, confirmant la cohérence entre les sources.

Une vieille vulnérabilité continue de prospérer

ReversingLabs présente les paquets de 2025 comme une continuité de la technique plutôt que de l'échelle, avec la particularité que le smart contract héberge l'URL pour l'étape suivante, et non la charge virale elle-même.

Le travail de distribution sur GitHub, incluant de faux stargazers et des commits de maintenance, vise à passer les vérifications de diligence raisonnable et à exploiter les mises à jour automatiques de dépendances dans les clones des faux dépôts.

La conception ressemble à l'utilisation antérieure de plateformes tierces pour l'indirection, par exemple GitHub Gist ou le stockage cloud, mais le stockage on-chain ajoute l'immutabilité, la lisibilité publique et un lieu neutre que les défenseurs ne peuvent pas facilement mettre hors ligne.

Selon ReversingLabs, les IOCs concrets issus de ces rapports incluent les contrats Ethereum 0x1f117a1b07c108eae05a5bccbe86922d66227e2b liés aux paquets de juillet et le contrat de 2024 0xa1b40044EBc2794f207D45143Bd82a1B86156c6b, le wallet 0x52221c293a21D8CA7AFD01Ac6bFAC7175D590A84, les motifs d'hôtes 45.125.67.172 et 193.233.201.21 avec les ports 1337 ou 3001, ainsi que les noms de charges virales de plateforme mentionnés ci-dessus.

Les hashes pour la seconde étape de 2025 incluent 021d0eef8f457eb2a9f9fb2260dd2e391f009a21, et pour la vague de 2024, Checkmarx liste les valeurs SHA-256 pour Windows, Linux et macOS. ReversingLabs a également publié les SHA-1 pour chaque version npm malveillante, ce qui aide les équipes à scanner les dépôts d'artéfacts pour détecter d'éventuelles expositions passées.

Se protéger contre l'attaque

Pour se défendre, le contrôle immédiat consiste à empêcher l'exécution de scripts de cycle de vie lors de l'installation et de l'intégration continue (CI). npm documente le flag --ignore-scripts pour npm ci et npm install, et les équipes peuvent le définir globalement dans .npmrc, puis autoriser sélectivement les builds nécessaires avec une étape séparée.

La page des meilleures pratiques de sécurité Node.js recommande la même approche, ainsi que le verrouillage des versions via des lockfiles et une revue plus stricte des mainteneurs et des métadonnées.

Bloquer le trafic sortant vers les IOCs ci-dessus et alerter sur les logs de build qui initialisent ethers.js pour interroger getString(address) offrent des détections pratiques alignées avec la conception C2 basée sur la blockchain.

Les paquets ont disparu, le schéma demeure, et l'indirection on-chain s'ajoute désormais aux typosquats et aux faux dépôts comme moyen répétable d'atteindre les machines des développeurs.

L'article Ethereum smart contracts quietly push javascript malware targeting developers est apparu en premier sur CryptoSlate.

Avertissement : le contenu de cet article reflète uniquement le point de vue de l'auteur et ne représente en aucun cas la plateforme. Cet article n'est pas destiné à servir de référence pour prendre des décisions d'investissement.

Vous pourriez également aimer

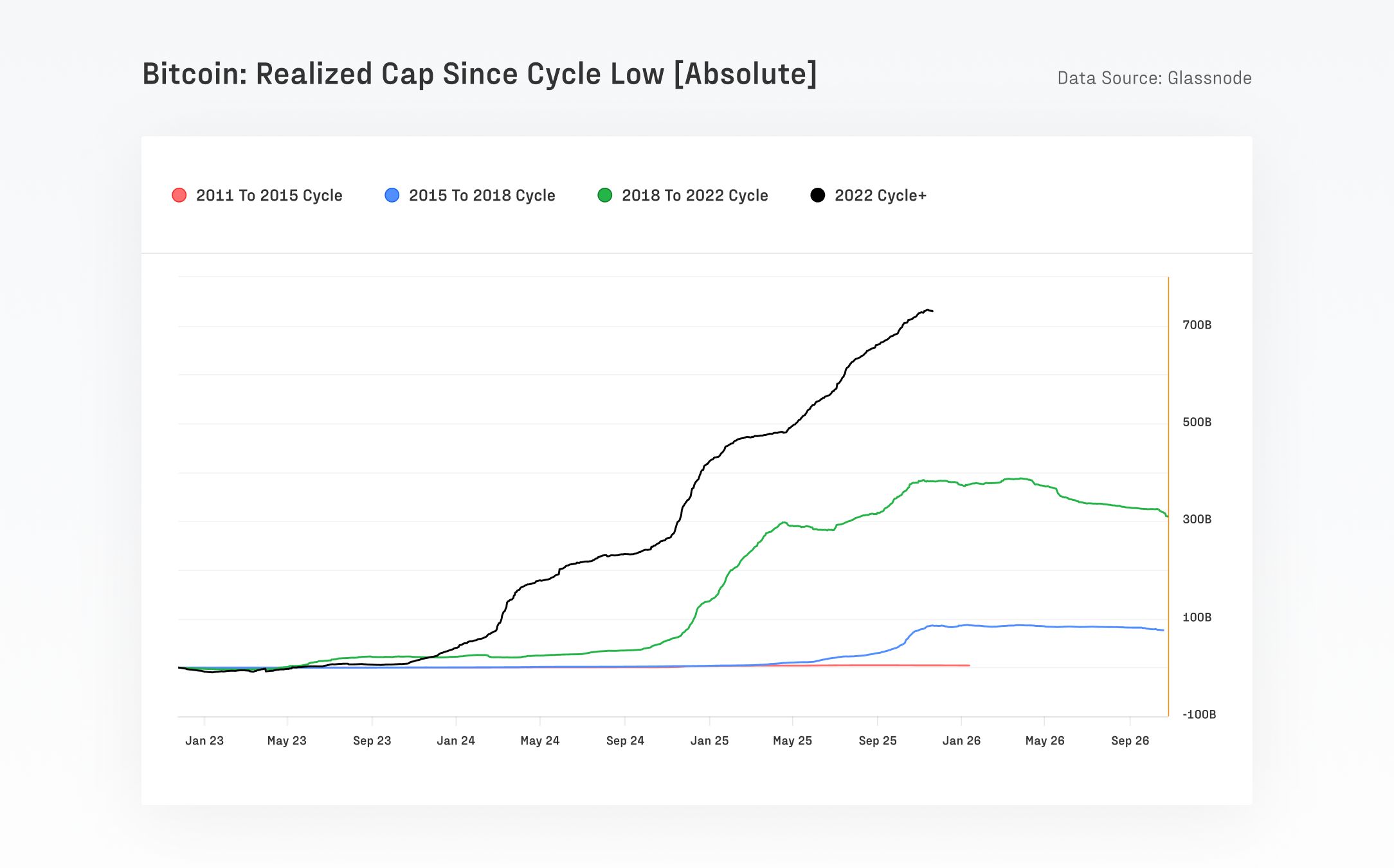

Fasanara Digital + Glassnode : Perspectives du marché institutionnel pour le quatrième trimestre 2025

Dans un marché secoué par des récentes baisses et des pressions macroéconomiques, notre nouveau rapport collaboratif avec Fasanara Digital cartographie comment l'infrastructure centrale de l'écosystème – la liquidité au comptant, les flux d'ETF, les stablecoins, les actifs tokenisés et les produits perpétuels décentralisés – évolue au quatrième trimestre.

La vérité économique : l’IA soutient seule la croissance, les cryptomonnaies deviennent des actifs politiques

L'article analyse la situation économique actuelle, soulignant que l'IA est le principal moteur de la croissance du PIB, tandis que d'autres secteurs tels que le marché du travail et les finances des ménages sont en déclin. La dynamique du marché est désormais décorrélée des fondamentaux, et les dépenses d'investissement dans l'IA deviennent cruciales pour éviter une récession. L'élargissement des inégalités de richesse et l'approvisionnement en énergie constituent des goulets d'étranglement pour le développement de l'IA. À l'avenir, l'IA et les crypto-monnaies pourraient devenir des axes majeurs d'ajustement politique. Résumé généré par Mars AI. Ce résumé, produit par le modèle Mars AI, est encore en cours d'amélioration quant à son exactitude et sa complétude.

La licorne de l’IA Anthropic accélère sa course vers l’IPO, prête à affronter directement OpenAI ?

Anthropic accélère sa présence sur les marchés financiers en lançant une collaboration avec des cabinets d'avocats de premier plan, un signal fort de son intention de s'introduire en bourse. La valorisation de la société approche les 300 milliards de dollars, les investisseurs misant sur la possibilité qu'elle devance OpenAI pour son entrée en bourse.

Les investissements des universités prestigieuses aussi touchés ? Juste avant la chute du bitcoin, Harvard a massivement investi 500 millions de dollars

Le fonds de dotation de l’Université Harvard a considérablement augmenté sa participation dans les ETF bitcoin au dernier trimestre, atteignant près de 500 millions de dollars. Cependant, au cours de ce trimestre, le prix du bitcoin a chuté de plus de 20 %, exposant ainsi le fonds à un risque significatif lié au choix du moment d’investissement.