Autor | Shisi Jun

1. Einleitung

Im Handumdrehen arbeite ich nun schon seit 4 Jahren im Wallet-Bereich. Viele glauben, dass der Wallet-Sektor im Jahr 2025 bereits festgefahren ist, aber das entspricht nicht der Wahrheit – es brodelt unter der Oberfläche, denn in diesem Jahr:

· Coinbase hat eine neue CDP-Wallet veröffentlicht, die auf TEE-Technologie basiert;

· Die MPC-Wallet von Binance hat die Schlüssel-Sharding-Verwahrung in die TEE-Umgebung eingeführt;

· Bitget hat letzte Woche die Social-Login-Funktion veröffentlicht, die von TEE verwaltet wird;

· OKX Wallet hat eine auf TEE basierende Smart-Account-Funktion eingeführt;

· MetaMask und Phantom haben Social-Login eingeführt, was im Kern eine verschlüsselte Speicherung von Schlüssel-Shards ist.

Obwohl in diesem Jahr tatsächlich keine auffälligen neuen Akteure aufgetaucht sind, haben sich die bestehenden Akteure in Bezug auf ihre ökologische Positionierung und die zugrunde liegende technische Architektur grundlegend verändert.

Diese Veränderung resultiert aus den heftigen Veränderungen im Upstream-Ökosystem.

Mit dem vollständigen Rückgang des BTC- und Inschrift-Ökosystems beginnen viele Wallets, sich als „Einstiegspunkt“ neu zu positionieren, um neue Sektoren wie Perps (Perpetual Contracts), RWA (Aktien-Tokenisierung), CeDeFi (Kombination aus zentralisiertem und dezentralisiertem Finanzwesen) zu übernehmen.

Diese Veränderung wurde tatsächlich über viele Jahre vorbereitet. Folgen Sie diesem Artikel, um ein tieferes Verständnis für die im Verborgenen blühenden Blumen und ihre Auswirkungen auf zukünftige Nutzer zu gewinnen.

2. Rückblick auf die Entwicklungsphasen des Wallet-Sektors

Wallets sind seltene, unverzichtbare Produkte in der Blockchain-Branche und gehören neben Public Chains zu den ersten Anwendungen, die die Marke von 10 Millionen Nutzern durchbrochen haben.

2.1 Erste Phase: Single-Chain-Ära (2009–2022)

In der Frühphase der Branche (2009–2017) waren Wallets extrem schwer zu bedienen, man musste sogar einen lokalen Node betreiben. Diese Phase überspringen wir direkt.

In der nutzbaren Phase wurde Self-Custody zur ersten Wahl – schließlich ist „Default Untrust“ die Überlebensgrundlage in der dezentralen Welt. MetaMask, Phantom, Trust Wallet, OKX Wallet und andere bekannte Produkte sind die herausragenden Vertreter dieser Zeit.

Von 2017 bis 2022 erlebte der Markt einen Boom bei Public Chains/L2. Obwohl die meisten Chains weiterhin die EVM-Architektur von Ethereum verwendeten, reichte ein kompatibles gutes Tool aus, um die Nachfrage zu erfüllen.

In dieser Zeit war die Kernpositionierung der Wallets „gutes Werkzeug“. Obwohl die Branche das kommerzielle Potenzial als Traffic-Einstieg und DEX-Einstieg sah, waren Sicherheit, Benutzerfreundlichkeit und Stabilität die obersten Anforderungen.

Doch von 2023 bis 2025 änderte sich die Lage. Solana, Aptos, BTC (Inschrift-Phase) und andere heterogene Public Chains eroberten den Nutzermarkt vollständig. Obwohl sich Sui selbst gut entwickelte, zögerten große Gelder nach Hackerangriffen aufgrund der Nachteile übermäßiger Zentralisierung.

Im von „Fat Protocol, Thin Application“ getriebenen Finanzierungszeitalter änderte sich die Marktstruktur, auch wenn die VCs kaum Gewinne erzielten.

2.2 Zweite Phase: Multi-Chain-Ära (2022–2024)

Angesichts der Multi-Chain-Landschaft mussten selbst etablierte Akteure wie MetaMask umschwenken und begannen, Solana, BTC usw. nativ zu unterstützen. OKX Wallet, Phantom und andere führende Anbieter implementierten frühzeitig eine Multi-Chain-kompatible Architektur.

Das Kernmerkmal für Multi-Chain-Kompatibilität ist, wie viele Chains unterstützt werden und von wo aus Transaktionen gesendet werden – das bedeutet, dass im Backend viel Arbeit geleistet wird und der Client nur für die Signatur zuständig ist. Aus Nutzersicht bedeutet das, ob man selbst einen RPC-Node suchen muss, um die Wallet zu nutzen.

Heute ist Multi-Chain-Kompatibilität fast Standard. Wer langfristig auf Single-Chain setzt, wird es schwer haben, da die Hotspots der Chains ständig wechseln.

Ein typisches Beispiel ist die Keplr Wallet, die sich auf das Cosmos-Ökosystem konzentriert, aber dieser Sektor ist nie wirklich abgehoben. Viele auf Cosmos schnell aufgebaute Application Chains sind nach dem Launch allmählich in Vergessenheit geraten. Da die Einstiegshürde für EVM L2 immer niedriger wird, könnte sich die Lage für Single-Chain-Wallets etwas entspannen, aber das Limit bleibt bestehen.

Nachdem die grundlegenden Tools ausreichend benutzerfreundlich geworden sind, erwachen die Nutzer zu kommerziellen Bedürfnissen in der Wallet!

Wahre Asset-Besitzer wollen nicht nur Assets verwahren, sondern sie auch aktiv nutzen – den besten Ertragsort suchen, Interaktionspartner auswählen. Doch die Nutzer werden von der Komplexität der DApp-Interaktionen geplagt und müssen ständig auf Phishing-Websites achten. Warum also nicht direkt die integrierten Funktionen der Wallet nutzen?

2.3 Phase des geschäftlichen Wettbewerbs

Der Wettbewerb der Wallets verlagerte sich auf die Geschäftsebene, typisch sind Aggregations-DEX und Aggregations-Brücken. Coinbase hat zwar versucht, soziale Funktionen zu integrieren, aber diese Nachfrage war zu künstlich und blieb lauwarm.

Zurück zu den Grundbedürfnissen: Nutzer wollen Multi-Chain-Asset-Transfers in einer Wallet erledigen. Abdeckung, Geschwindigkeit und Slippage werden zu den Kernwettbewerbspunkten.

Der DEX-Bereich kann weiter auf Derivate ausgedehnt werden: RWA (z. B. Aktien-Tokenisierung), Perps (Perpetual Contracts), Prediction Markets (im zweiten Halbjahr 2025 heiß, schließlich findet 2026 die Weltmeisterschaft statt). Parallel zu DEX besteht eine Nachfrage nach DeFi-Erträgen.

Schließlich ist die On-Chain-APY höher als im traditionellen Finanzwesen:

Coin-basierte Strategien: ETH-Staking etwa 4% APY, Solana-Staking + MEV etwa 8% APY (Details siehe ausführlichen Bericht: Die Entwicklung und Bewertung von MEV auf Solana), noch aggressiver kann man an Liquiditätspools (LP), Cross-Chain-Bridge-LP teilnehmen (Details siehe: Superintermediär oder Geschäftstalent? Ein weiteres Jahr LayerZero von V1 bis V2).

Stablecoin-Strategien: Obwohl die Rendite relativ niedrig ist, kann der APY durch zyklische Hebelgeschäfte gesteigert werden. Daher erlebt die Wallet-Infrastruktur im Jahr 2025, auf dem Höhepunkt des geschäftlichen Wettbewerbs, erneut ein Upgrade. Der Grund ist, dass die oben genannten Geschäfte zu komplex sind – nicht nur die Struktur, sondern auch der Lebenszyklus der Transaktionen.

Um wirklich hohe Renditen zu erzielen, ist automatisierter Handel erforderlich: dynamisches Rebalancing, zeitgesteuerte Limit-Orders (nicht nur Market Orders), Sparpläne, Stop-Loss und andere fortgeschrittene Funktionen. Diese Funktionen waren in der reinen Self-Custody-Ära nicht realisierbar. Also: „Sicherheit über alles“ oder „Profit über alles“? Eigentlich kein Problem, denn der Markt hat unterschiedliche Bedürfnisse.

Wie in der Zeit der Telegram-Bots haben viele Nutzer ihre Private Keys für automatisierte Handelsmöglichkeiten preisgegeben – ein Hochrisikomodell nach dem Motto „Wer Angst hat, soll nicht spielen, wer spielt, soll keine Angst haben“. Im Gegensatz dazu müssen große Anbieter beim Wallet-Service auf Marke und Ruf achten. Gibt es also eine Lösung, die sowohl sichere Verwahrung der Private Keys als auch relative Sicherheit vor Dienstleister-Ausfällen bietet? Natürlich! Das führt zum diesjährigen Upgrade der zugrunde liegenden Verwahrungstechnologie.

3. Upgrade-Phase der zugrunde liegenden Verwahrungstechnologie

Zurück zum eingangs erwähnten technologischen Upgrade der Branche – analysieren wir diese nacheinander.

3.1 Abschied von der Ära der vollständigen Self-Custody

Zunächst sind die Maßnahmen von reinen Wallet-Anbietern wie Metamask und Phantom relativ leichtgewichtig und eher von der Nutzererfahrung getrieben, da Social Login lediglich die Anforderungen an geräteübergreifende Nutzung und Wiederherstellung löst und nicht vollständig in die Anwendungsebene eingreift. Dennoch bedeutet ihr Wandel in gewissem Maße den Abschied von der vollständigen Self-Custody-Ära. Self-Custody ist graduell, aber niemand kann wirklich definieren, was vollständig und was unvollständig ist.

Self-Custody bedeutet, dass der Private Key des Nutzers nur auf dessen Gerät gespeichert wird. Doch das hat in der Vergangenheit viele Probleme verursacht. Wird der lokal verschlüsselt gespeicherte Private Key kompromittiert, besteht die Gefahr des Brute-Force-Angriffs, dessen Stärke vom Passwort des Nutzers abhängt. Beim geräteübergreifenden Synchronisieren und Backup muss der Key kopiert werden, wodurch die Zwischenablage des Betriebssystems zur Schwachstelle wird.

Bemerkenswert ist, dass ein Wallet-Anbieter die Seite zum Kopieren des Private Keys so gestaltet hat, dass standardmäßig nur der erste Teil eingefügt wird und der Rest manuell eingegeben werden muss – was die Zahl der gemeldeten Diebstähle um über 90% senkte. Später lernten die Hacker dazu und versuchten, auch die restlichen Stellen zu erraten, was zu einer neuen Phase des Wettstreits führte.

Nach dem Ethereum-Prag-Upgrade, das mit EIP-7702 sehr hohe Berechtigungen und undurchsichtige Signaturen einführte, wurden auch Risiken wie Permit 2 wiederbelebt. Das Grundproblem bei Self-Custody ist, dass Nutzer nicht leicht daran gewöhnt sind, ihre Assets vollständig selbst zu kontrollieren.

Wenn der Private Key beim Nutzer bleibt, ist das kein Problem. Wird jedoch eine verschlüsselte Kopie auf dem Server gespeichert, um den Totalverlust bei Geräteverlust zu verhindern – ist das noch Self-Custody? Metamask und Phantom sagen: Ja, aber gleichzeitig muss Missbrauch durch den Dienstleister verhindert werden.

3.2 Zuerst Metamask

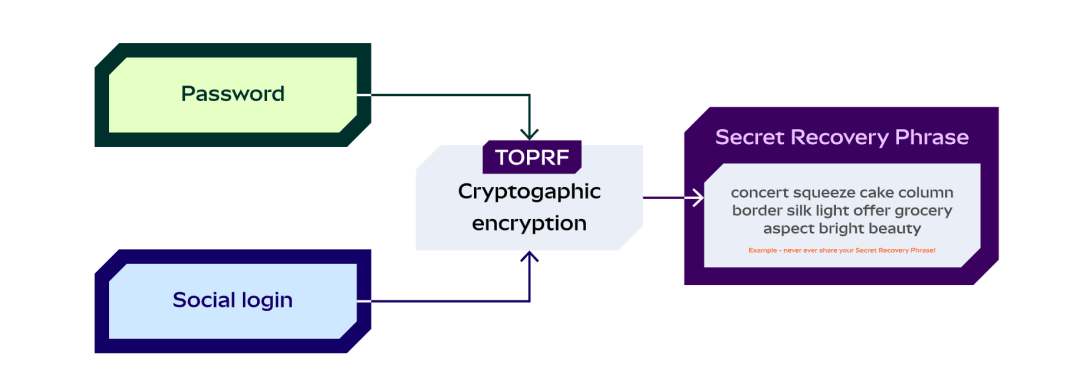

Die Vorgehensweise ist einfach: Der Nutzer meldet sich mit einer E-Mail-Adresse an und legt ein Passwort fest. Beides zusammen ergibt eine sogenannte TOPRF (Threshold Oblivious Pseudorandom Function), mit der der Private Key verschlüsselt wird. Der verschlüsselte Private Key kann dann gesichert werden.

Dieser TOPRF wird dann mit dem typischen SSS (Shamir Secret Sharing) in Shards aufgeteilt und verteilt. Die Social-Login-Anbieter erhalten durch soziale Verifizierung die verschlüsselten Daten, die nur in Kombination mit dem Nutzerpasswort vollständig entschlüsselt werden können.

Das Sicherheitsrisiko ist also nicht vollständig ausgeschlossen, denn schwache Passwörter und gehackte E-Mail-Konten sind weiterhin ein Risiko. Vergisst der Nutzer das Passwort, kann er es nicht wiederherstellen. Der Vorteil ist jedoch die größere Bequemlichkeit und eine Erfahrung, die im Wesentlichen der von Web2 entspricht.

3.3 Nun zu Phantom

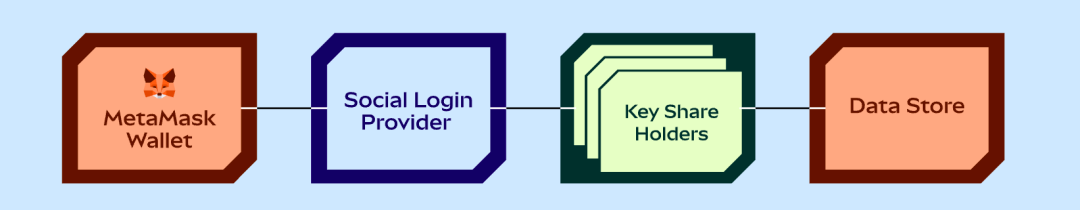

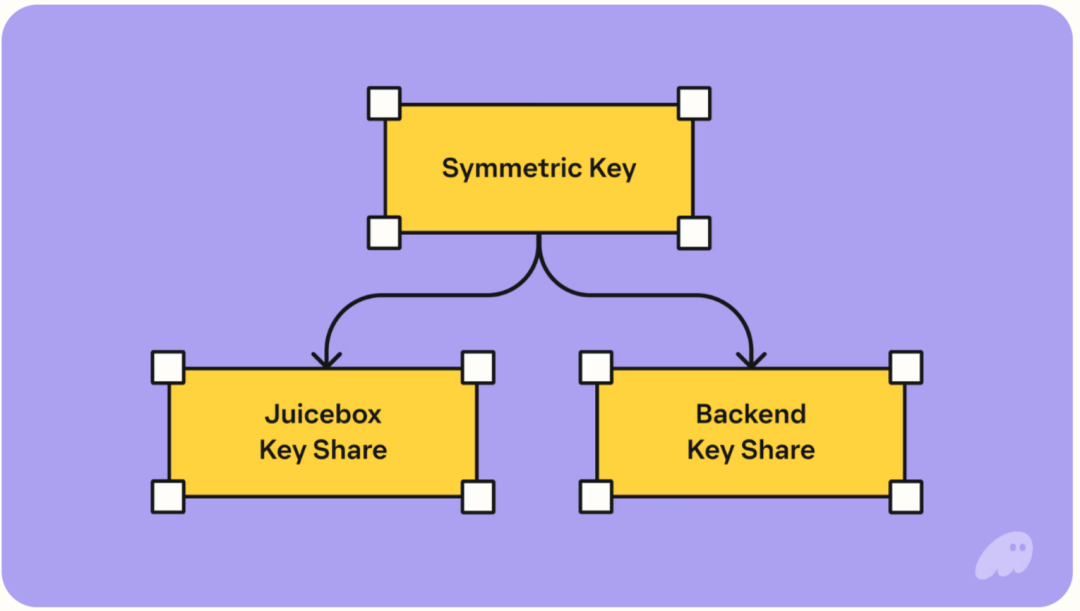

Das Gesamtdesign ist etwas komplexer, aber im Kern geht es ebenfalls um die verschlüsselte Speicherung des Private Keys im Backend und die Shard-Verwaltung der Schlüssel für die Ver- und Entschlüsselung.

Der Unterschied zu MetaMask besteht darin, dass der Schlüssel zum Verschlüsseln in zwei Teile geteilt wird. Ein Teil wird von einem weiteren Dienstleister namens JuiceBox Network verwaltet. Nur mit Social Login + PIN (4-stellig) kann der Shard genutzt werden.

Insgesamt gilt: Solange die E-Mail nicht gehackt wird und der PIN nicht vergessen wird, kann der Nutzer jederzeit wiederherstellen. Im Extremfall könnten JuiceBox und Phantom zusammenarbeiten und die Assets entschlüsseln, aber zumindest steigt die Angriffshürde von einem auf mehrere Punkte. Da JuiceBox ein Netzwerk ist, wird die Sicherheit auf mehrere Validatoren verteilt.

Im Bereich Social Recovery halten sich beide Anbieter an die Grundprinzipien und machen gewisse Kompromisse, um die Nutzererfahrung nicht für seltene Extremfälle zu opfern. Das ist eine gute Entwicklung, denn die Blockchain-Branche muss vor allem normale Nutzer ansprechen und nicht alle zu Experten machen.

4. Self-Custody mit Trusted Execution Environment (TEE)

Social Login löst eigentlich nur das Wiederherstellungsproblem, aber nicht das Problem des automatisierten Handels. Hier gehen die Anbieter unterschiedlich vor.

Zunächst ein kurzer Hintergrund: TEE steht für Trusted Execution Environment. Im Kern ist es weiterhin ein Server, aber dieser Server garantiert, dass sein Speicher und seine Ausführung nicht ausgelesen oder manipuliert werden können – selbst nicht vom Anbieter wie AWS oder dem Serverbesitzer. Nach dem Start eines Programms veröffentlicht er ein Attestation-Dokument, das von Interaktionspartnern überprüft werden kann, um zu bestätigen, dass es mit der Open-Source-Version übereinstimmt.

Nur wenn das laufende Programm der Open-Source-Version entspricht, gilt es als vertrauenswürdig. Das wird in der Branche vielfach genutzt: Zum Beispiel läuft die offizielle Avalanche-Cross-Chain-Bridge mit SGX (einem TEE-Modell) als Notar-Validator; auf Ethereum Mainnet werden bereits 40% der Blöcke mit Buildr Net (ebenfalls TEE-basiert) produziert; in Banken wird TEE zur Risikominimierung eingesetzt, und große Börsen nutzen TEE für die Verwahrung und Signatur von Hot- und Cold-Wallets im Rahmen der Compliance im Jahr 2025.

Die Nutzung von TEE ist nicht ohne Herausforderungen, etwa geringe Maschinenleistung (lässt sich mit Geld lösen), Ausfallrisiko (Verlust von Speicherinformationen) und komplexe Upgrades. Die Frage ist, wie die Anbieter TEE in Wallets einsetzen.

4.1 Die Lösungen von Coinbase und Bitget

Anfangs kaum vorstellbar: Coinbase, eine an der US-Börse notierte, regulierte Börse, setzt die zentralisierteste Version um. Bitget folgt im Wesentlichen derselben Logik.

Im Kern dient TEE hier nur zur Generierung des Private Keys und zur Signatur. Aber wie stellt TEE sicher, dass der Dienst wirklich im Sinne des Nutzers handelt? Bei Coinbase basiert alles auf dem Nutzer-Login, die Backend-Authentifizierung leitet die Anweisung an TEE weiter, wo die Transaktion ausgeführt wird.

Auch bei Bitget gibt es, soweit bekannt, keinen Signaturbildschirm auf der Clientseite. Stattdessen wird direkt eine EIP-7702-Adresse für die neue Adresse eingerichtet, um Gas-Gebühren zu übernehmen. Der Vorteil: Der Private Key des Nutzers liegt tatsächlich im TEE. Ob das Backend jedoch andere Anweisungen einfügt, ist weder beweis- noch widerlegbar.

Zum Glück gibt es On-Chain-Beweise. Daher basiert das Modell von Coinbase und Co. im Wesentlichen auf dem Ruf der Börse. Ob der Private Key exportiert wurde, ist nachvollziehbar, was Missbrauch durch Nutzer ausschließt. Das einzige Risiko bleibt der Missbrauch durch die Börse selbst – was dem Grundmodell von CEX-Vertrauen entspricht.

4.2 Bn und Okx

Vergleicht man die MPC- und SA-Lösungen, ist die Logik im Wesentlichen gleich. Bei der Transaktionsausführung zeigt OKX eine Signaturseite zur Autorisierung an, die im TEE die Intention prüft. Das erhöht die Nutzerautorisierung, aber auch die Komplexität.

Binance MPC basiert eher auf der bestehenden Technologie (MPC ist bei Multi-Chain-Erweiterungen begrenzt). Nach Einführung von TEE muss der Nutzer einen Shard vom lokalen Gerät verschlüsselt an das TEE übertragen. Bei OKX wird die lokale Mnemonic verschlüsselt an das TEE gesendet.

Nutzer müssen sich um die Sicherheit keine Sorgen machen: Die Kommunikation zwischen TEE und Client ist sehr ausgereift und verhindert Man-in-the-Middle-Angriffe. Mit dem öffentlichen Schlüssel des TEE wird asymmetrisch verschlüsselt, sodass nur der Private Key entschlüsseln kann. Weitere Details wie Ablaufzeiten und Verlängerungen sind technische Fragen und werden hier nicht vertieft.

Das Designmotiv: Der Hauptvorteil ist die Vermeidung von Migrationskosten, sodass Nutzer für neue Funktionen nicht ihre Assets umziehen müssen. Die Coinbase-Lösung zielt auf den Payment-Sektor ab, damit traditionelle E-Commerce-Anbieter ohne Private-Key-Erfahrung per API On-Chain-Operationen durchführen können. Binance kombiniert dies für den CeDeFi-Sektor, damit Nutzer, die Charts beobachten, direkt auf On-Chain-Assets zugreifen können, ohne sich um Gas, Slippage oder Multi-Chain-Probleme zu kümmern.

5. Fazit

Wie bewertet man das Jahr 2025 und wie sieht die Zukunft aus? Aus meiner Sicht ist dies das Jahr der Stille und des Wandels für Wallets. Es gab keine großen Schlagzeilen, aber es wurde im Stillen Großes geleistet. In der heutigen Multi-Chain-Umgebung reicht es nicht mehr, nur ein gutes Tool zu sein – das reicht nicht, um ein großes Wallet-Team (und die zugehörige Infrastruktur) zu ernähren. Es braucht Mehrwertdienste, und zufällig ist dies auch das Jahr des Anwendungsbooms: Perps erleben ein Comeback, RWA (Aktienrichtung), Prediction Markets und Payments gewinnen an Dynamik.

Der Markt bewegt sich Schritt für Schritt von fetten Memes zu vielfältigen DEX-Bedürfnissen. Memes erscheinen nur deshalb so groß, weil die Transaktionen schnell und die Volumina hoch sind – tatsächlich sind es immer dieselben Akteure, die Hotspots wechseln, aber das Nutzerwachstum ist gering. Hinzu kommen neue Verwahrungssysteme, die mit TEE und dem Ruf der Börsen unterlegt sind.

Im großen Trend wird AI immer mächtiger, auch AI Trading. Früher waren Wallets nur für Menschen gedacht, nicht für AI. Daher wird es im nächsten Jahr noch mehr Anwendungsexplosionen geben, da die Grundlagen reifer werden. Es wird eine Übergangsphase geben, da TEE-Lösungen weiterhin von großen Börsen dominiert werden, die kaum wie Coinbase vollständig offene Schnittstellen anbieten werden.

Außerdem ist das Spielen mit DEX nur für einen Teil der Nutzer interessant. Viele andere wollen einfach nur sicher Geld verdienen. Mit den Boni und Airdrops während der Promotion-Phasen und einem zusätzlichen APY sind sie sehr zufrieden. CeDeFi-Produkte, die On-Chain-Erträge bieten, werden für viele CEX-Nutzer der erste Schritt in die Dezentralisierung sein (wobei hier vor allem unabhängige Adressen gemeint sind, wie bei Bitget – Shared Addresses profitieren nicht davon).

Schließlich gab es in diesem Jahr auch Fortschritte bei kryptografischen Technologien wie Passkey, die hier nicht behandelt wurden. Immer mehr Public Chains wie Ethereum und Solana integrieren die R1-Kurve (die von Geräte-Passkeys standardmäßig unterstützt wird) per Precompiled Contracts. Wallets mit Passkey sind daher ein potenzieller Trend (obwohl Wiederherstellung und geräteübergreifende Synchronisierung noch schwierig sind). Produkte, die bei häufigen Bedürfnissen besonders schlank sind, werden früher oder später ihren Platz finden.